Спуфинг как сделать

Добавил пользователь Владимир З. Обновлено: 02.09.2024

Что такое протокол ARP?

Протокол ARP (протокол разрешения адресов) является одним из основных протоколов в сетях IPv4, без этого протокола мы не смогли бы получить IP-адрес по DHCP или обмениваться данными с другими компьютерами, даже если мы поместили частный IP-адрес на наш компьютер. Протокол ARP позволяет сетевым коммуникациям правильно достигать места назначения, его цель - преобразовать IP-адреса (логические адреса) в MAC-адреса (физические адреса) и наоборот. Протокол ARP отвечает за формирование таблицы с парой IP-MAC и за то, что разные компьютеры в локальной сети могут без проблем взаимодействовать друг с другом, кроме того, он также гарантирует, что компьютеры могут связываться с маршрутизатором для доступа к Интернет Поскольку маршрутизатор также будет иметь IP-адрес LAN и MAC-адрес, по которым различные ПК и устройства будут отправлять свои кадры для управления маршрутизатором.

Протокол ARP существует только в сетях IPv4, в сетях IPv6 эту же работу выполняет ICMPv6, который включает в себя больше функций, чем в IPv4. Мы сами можем увидеть ARP-таблицу нашего компьютера, чтобы увидеть все компьютеры в локальной сети, с которыми в настоящее время происходит связь, если мы откроем консоль и введем следующую команду:

На следующем изображении вы можете увидеть частные IP-адреса (интернет-адреса), а также MAC-адреса всех устройств (физический адрес). Мы можем видеть все таблицы ARP различных сетевых карт, которые у нас есть, очень важной деталью является то, что мы можем удалять или помещать пары IP-MAC из этой таблицы ARP вручную.

Одна из наиболее важных записей в таблице ARP - это запись, отображаемая маршрутизатором, обычно это первый IP-адрес в подсети. Атаки ARP Poisoning специально сосредоточены на этой записи, и теперь мы объясним, почему. Протокол ARP не был разработан с целью обеспечения безопасности, поэтому он никогда не проверяет, действительно ли ответ на запрос ARP исходит от легитимного хоста, любой может легко и быстро выдать себя за другой хост, выполняя атаку отравления ARP.

Что такое атака отравления ARP?

Как только и жертва, и маршрутизатор получат поддельные пакеты ARP, они будут связываться с злоумышленником напрямую, а не друг с другом, и прямо сейчас злоумышленник будет в середине обмена данными. Теперь злоумышленник

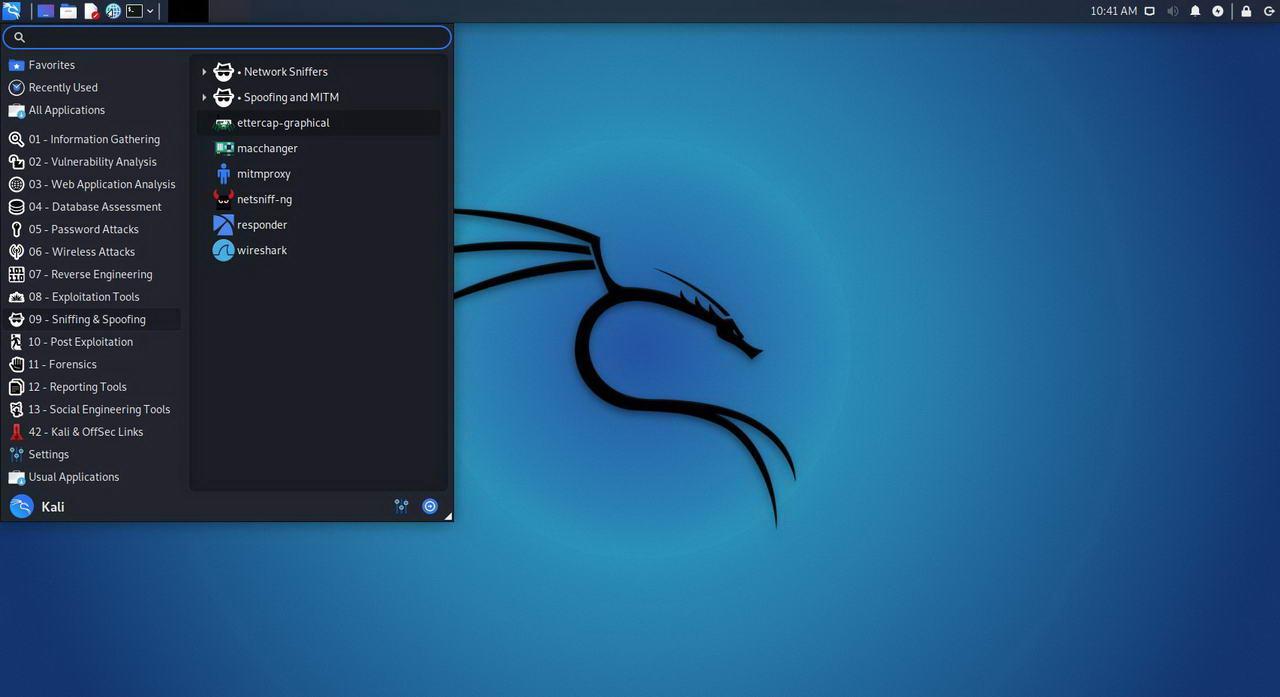

Как выполнить атаку отравления ARP с помощью Kali Linux

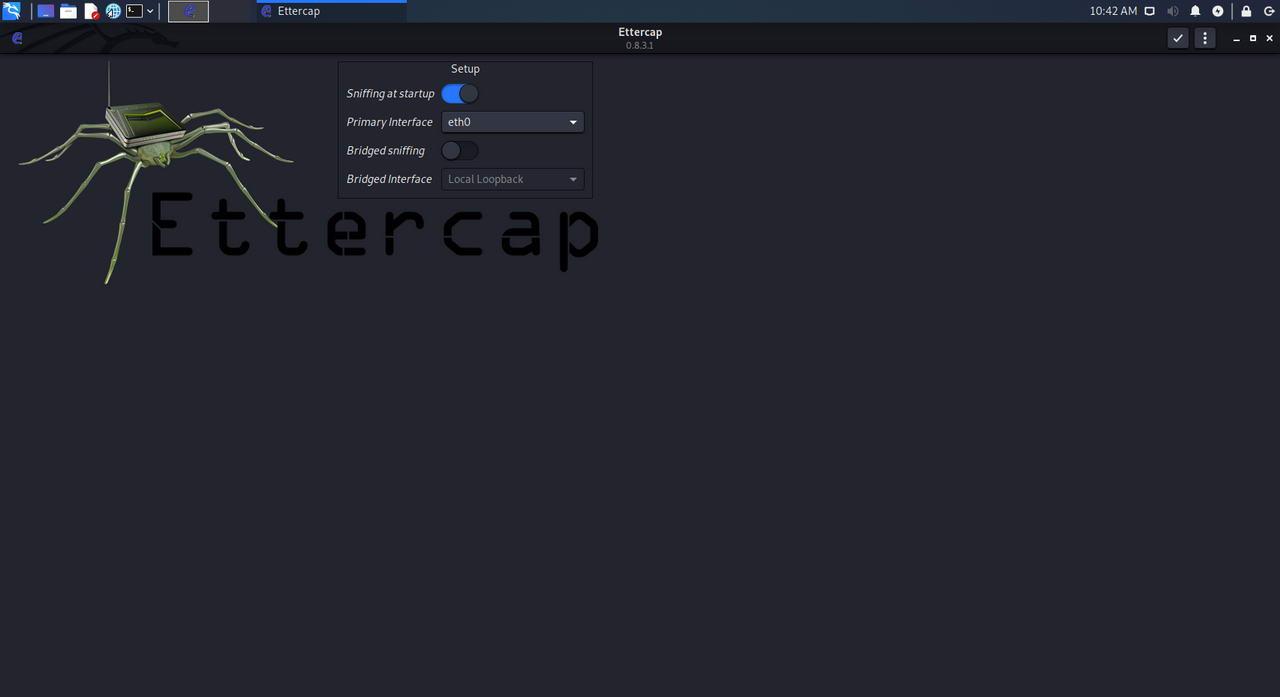

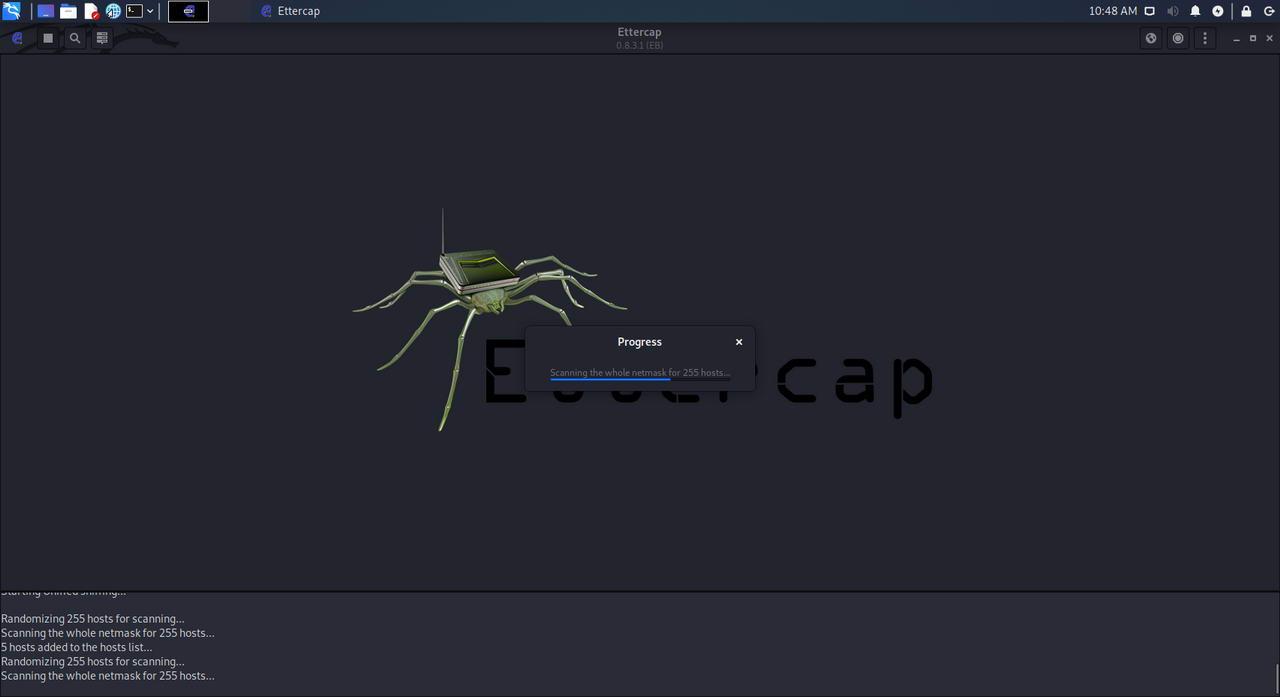

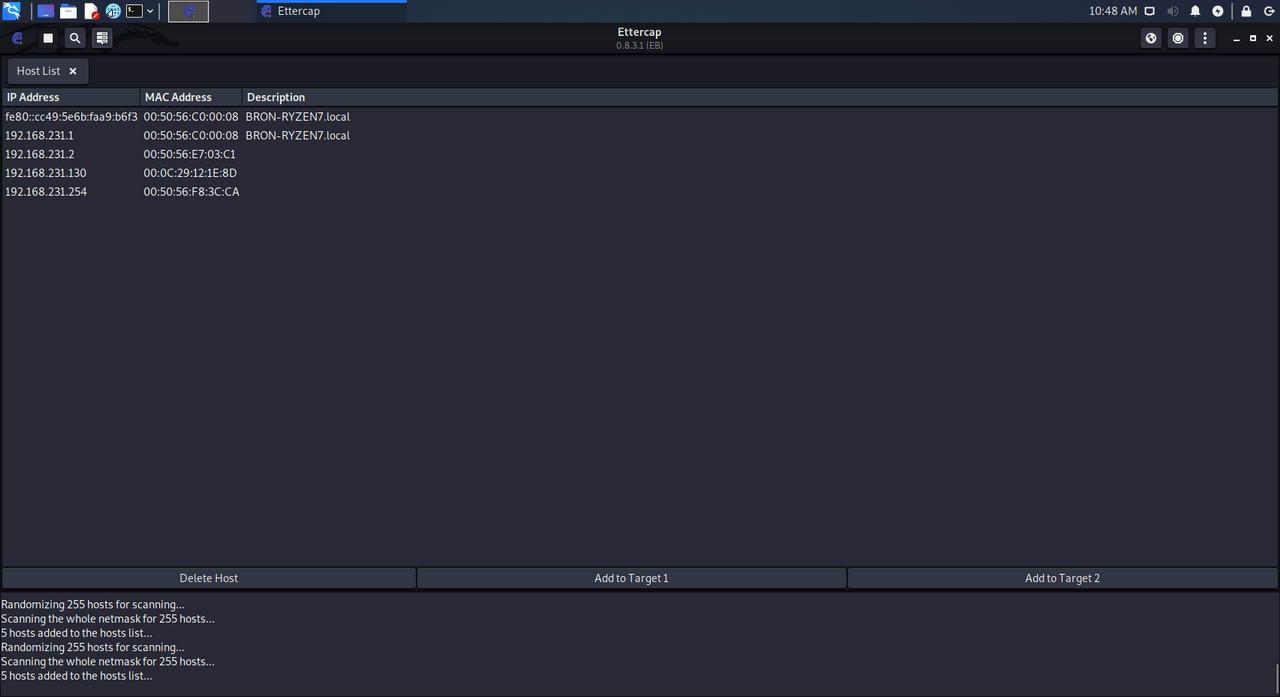

Следующим шагом является выбор основных параметров Ettercap, мы можем оставить его с параметрами по умолчанию, то есть начать сниффинг в начале, мы выберем ту сетевую карту, которую хотим, по умолчанию это eth0. Остальные параметры оставляем без изменений и нажимаем кнопку в правом верхнем углу, чтобы принять изменения.

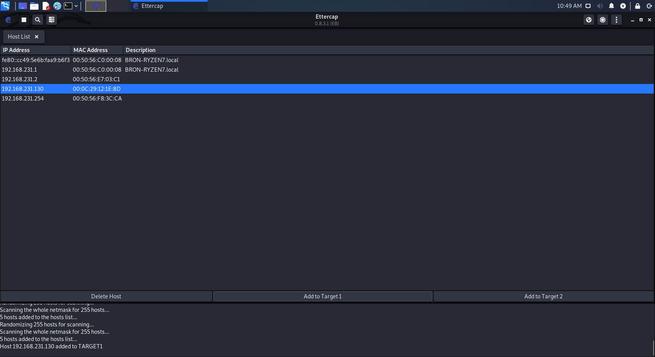

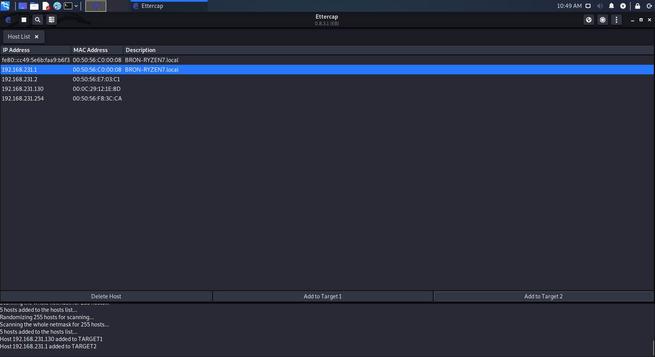

В случае, если вы хотите провести атаку, направленную против одного хоста, например, подменить идентификацию шлюза для отслеживания соединений жертвы, которая появляется в списке устройств, перед началом атаки мы должны установить обе цели.

Для этого под списком хостов мы можем увидеть три кнопки, хотя обратим внимание на последние две:

- Целевая 1 - Мы выбираем IP-адрес устройства для мониторинга, в данном случае устройства-жертвы, и нажимаем на эту кнопку.

- Целевая 2 - Мы нажимаем на IP-адрес, который хотим выдать, в данном случае - на шлюз.

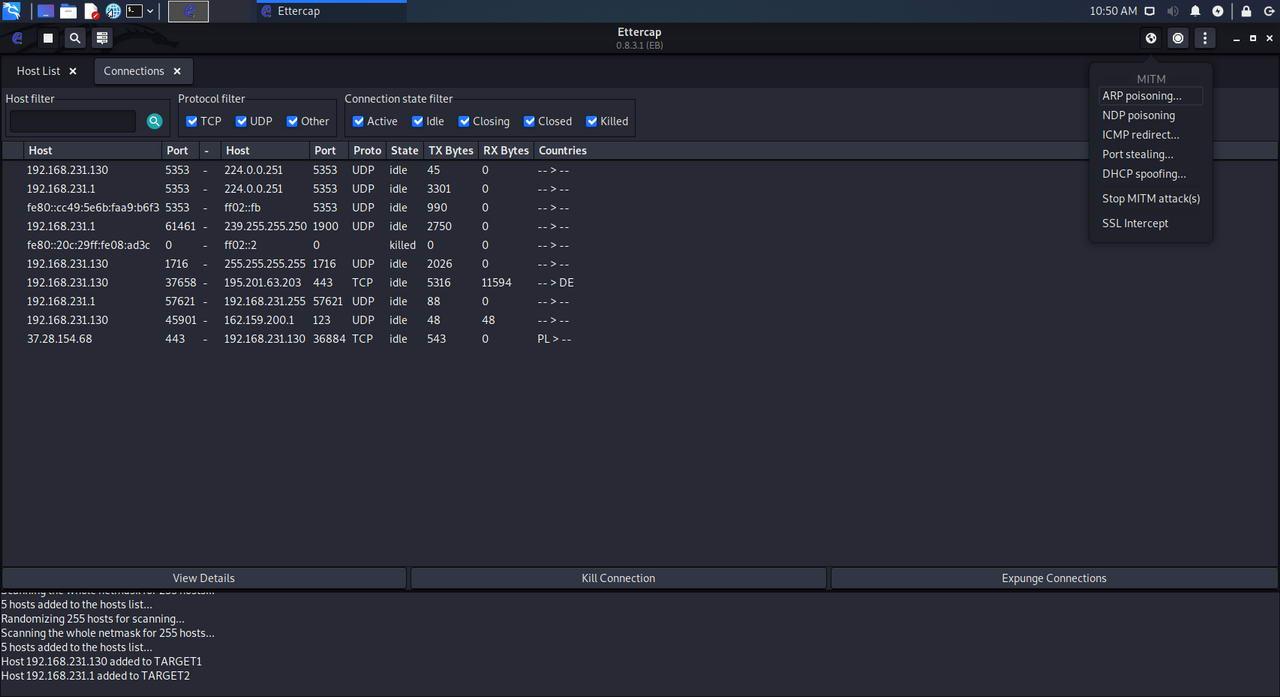

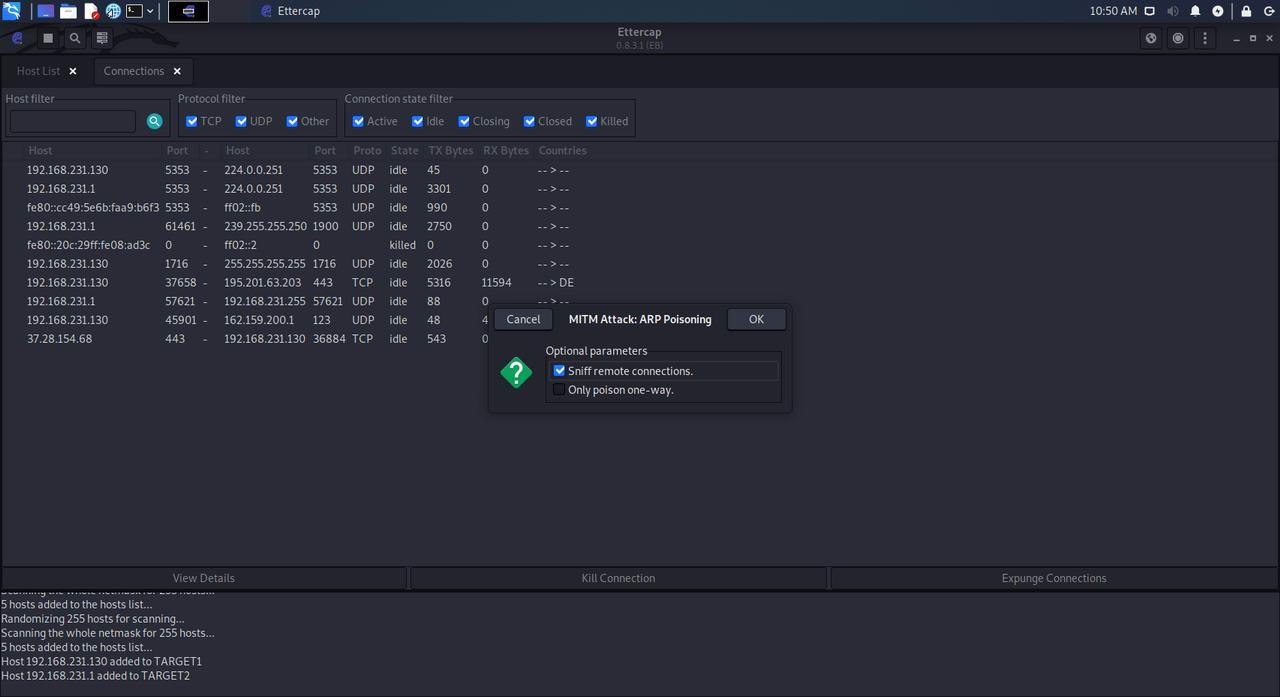

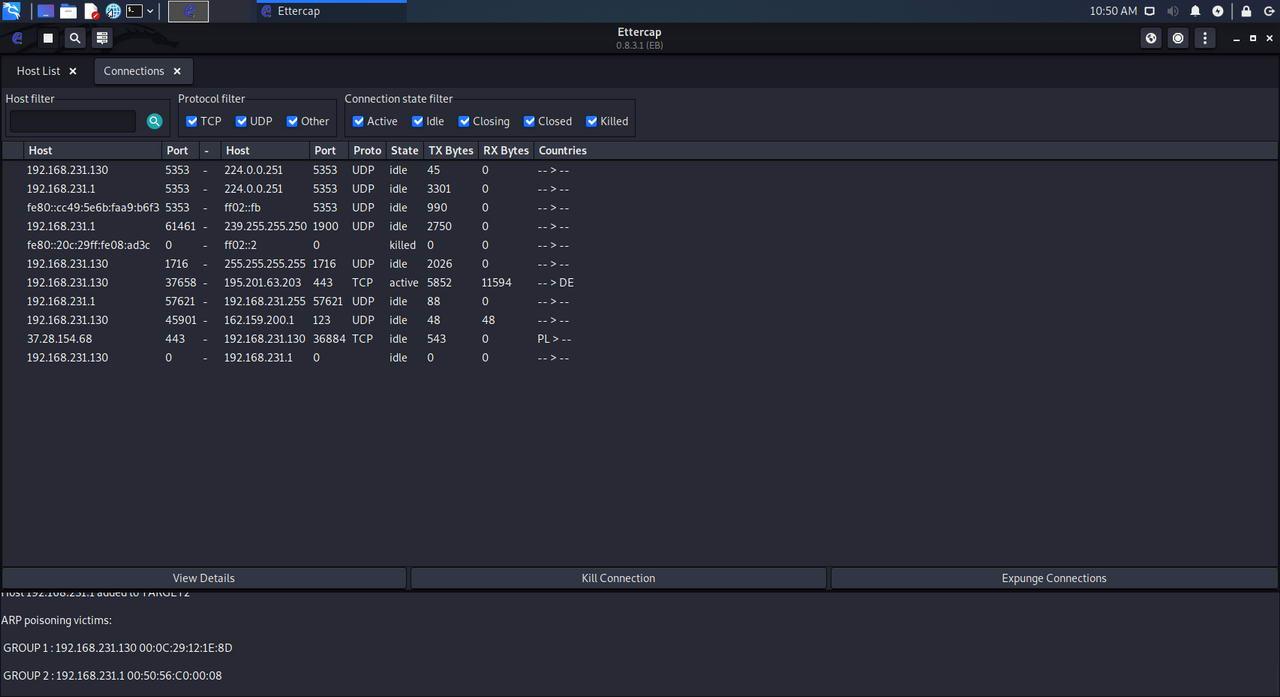

Все готово. Теперь осталось выбрать " MITM "Вверху меню и в нем выберите" ARP Отравление ".

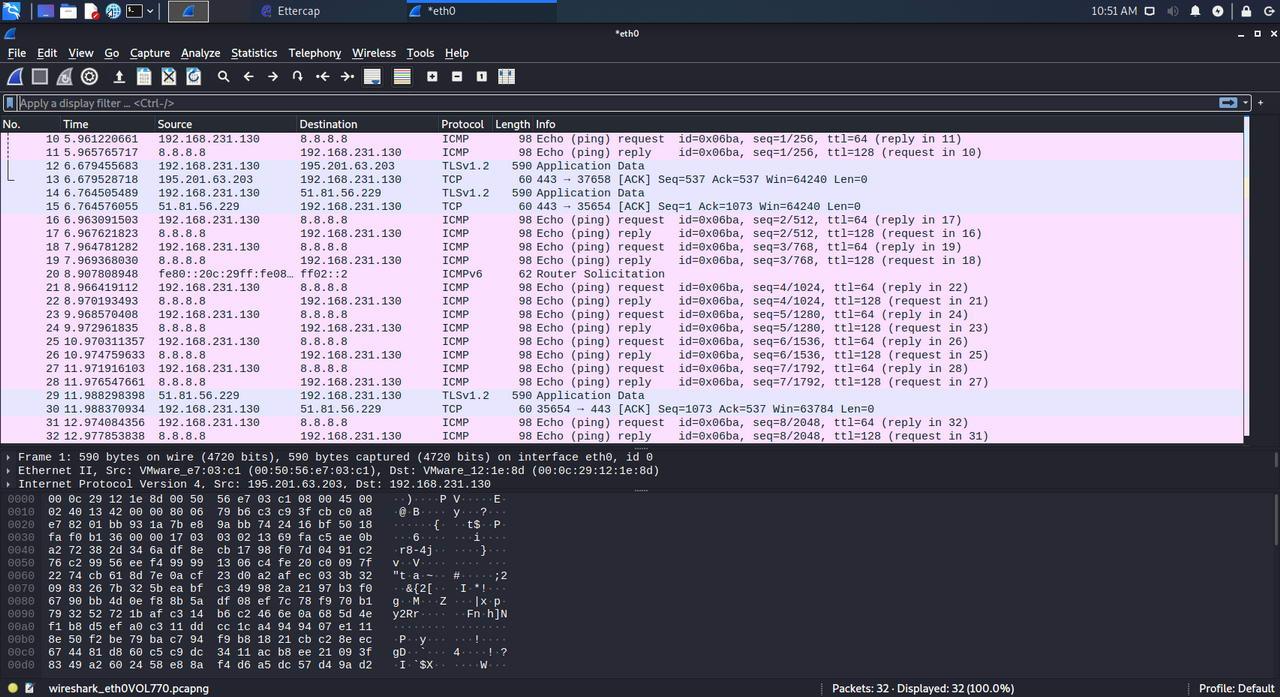

Следующее, что мы должны сделать, это, например, запустить Wireshark, чтобы захватить все сетевые пакеты и проанализировать их в поисках интересной информации, или прибегнуть к различным плагинам, которые предлагает нам Ettercap, таким как, например, удаленный веб-браузер, где он загрузит нам все веб-сайты, которые посещает цель. Например, мы сделали типичный пинг в Google, атакующая команда все правильно зафиксировала.

Эти методы предназначены только для частного использования в нашей собственной сети или в сети, в которой у нас есть разрешение, логически эти методы могут применяться в незаконных целях. Если мы используем эти методы для наблюдения за системами других людей, мы совершаем преступление.

Как только мы уже узнали, как легко и быстро провести эту атаку с Kali Linux, давайте посмотрим, как мы можем смягчить эту атаку.

Обнаружение и смягчение этой атаки для безопасного серфинга

Как я могу определить, что эта атака направлена на меня?

Интернет-адрес Физический адрес

192.168.1.1 00-01-02-03-04-05

192.168.1.2 00-01-02-03-04-AA

192.168.1.3 00-01-02-03-04-05

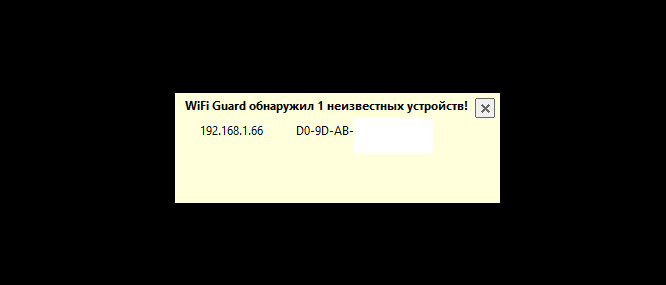

В этом случае прекрасно видно, что и маршрутизатор, и второй ПК имеют точно такой же MAC-адрес. Это означает, что таблица ARP заражена. Существуют программы безопасности, которые позволяют нам автоматически определять, совершается ли такая атака на нас, они будут постоянно проверять таблицу ARP, чтобы найти, есть ли дублирующийся MAC-адрес, а затем отправят пользователю предупреждение.

Меры по смягчению этой атаки

Еще одна мера, которую может предпринять пользователь: для регистрации статической записи в нашей таблице ARP однако это будет работать только в том случае, если мы всегда будем подключаться к одним и тем же сетям, в противном случае нам пришлось бы регистрировать и удалять запись ARP, что очень неудобно. Если это статический компьютер, такой как настольный ПК, это можно сделать и таким образом, однако гораздо лучше сделать это на сетевом уровне администратором.

Что касается администраторов самой сети, в настоящее время коммутаторы и маршрутизаторы / брандмауэры имеют методы защиты от ARP-спуфинга Таким образом, если мы активируем эти меры безопасности, это предотвратит нападение злоумышленника на другого пользователя в нашей собственной сети, поэтому это будет очень важной функцией для защиты своих собственных пользователей. Мы также можем активировать DHCP Snooping, чтобы злоумышленник не мог настроить свой собственный DHCP-сервер для адресации конкретной жертвы или нескольких.

Наконец, после того, как мы осуществим эти меры по смягчению последствий, мы рекомендуем вам провести этот тип атаки самостоятельно, чтобы убедиться, что ваша защита эффективна, то есть очень важно, чтобы вы проверили свою собственную безопасность.

Спуфинг особенно коварен, потому что в нем участвуют преступники, которые выдают себя за других людей или организации для кражи личной информации или даже распространения вредоносного ПО . Продолжайте читать, чтобы узнать, что такое спуфинг, как он работает, какие формы он может принимать и как защититься от него.

Что такое спуфинг?

При подделке атак ничего не подозревающие жертвы (или их компьютерные системы) обычно обманываются кусочками информации, которые выглядят так, будто они поступают из заслуживающего доверия источника, но, скорее всего, получены от мошенников, пытающихся обмануть их, чтобы они дали им деньги или свои личные данные.

Различные типы спуфинговых атак

Идентификация вызывающего абонента и спуфинг соседей

Подделка идентификатора вызывающего абонента — это, по сути, телефонное мошенничество, при котором жертвы могут быть обмануты в ответе на телефонные звонки и разглашении личной информации, потому что идентификация вызывающего абонента для телефонного звонка мошенника выглядела так, как будто он был получен из законного источника, такого как правительственное учреждение.

В других случаях номер отображается как исходящий от местного предприятия или лица, с которым вы ранее общались. Мошенники используют подделку соседей в качестве еще одной тактики, чтобы заставить вас взять трубку и вступить в контакт с ними.

DNS спуфинг

Также упоминается как DNS отравления кэша DNS спуфинг является типом атаки с подменой обычно видели в спам — писем и примитива сайтов.

Как только кто-то нажимает на ссылки, зараженные этим кодом, его компьютер направляет их на фальшивые веб-сайты, разработанные так, чтобы они выглядели заслуживающими доверия, и обманом заставляют их непреднамеренно передавать личную информацию. Эти веб-сайты также делают людей и их компьютеры уязвимыми для таких вредоносных программ, как шпионское ПО, клавиатурные шпионы или черви.

Подмена электронной почты

Атаки по электронной почте — это, в основном, электронные письма, отправленные мошенниками с использованием поддельных адресов электронной почты, чтобы украсть личную информацию или заразить компьютер получателя электронной почты вредоносным ПО.

IP-спуфинг

Спуфинг по интернет-протоколу (IP) уникален в этом списке, потому что вместо того, чтобы обманывать людей для запуска своих атак, спуфинг по IP в основном сводится к обману компьютерных систем в получении данных путем предоставления ложного IP-адреса источника. Хакеры пытаются либо притворяться заслуживающим доверия источником, либо просто скрывать свою личность. В случае успеха IP-спуфинг-атаки могут привести к вредоносным кибератакам, таким как DDoS- атаки.

Как защититься от спуфинга

Теперь, когда вы более знакомы с тем, как работают спуфинговые атаки. Давайте посмотрим, как защититься от того, чтобы стать жертвой спуфинговой атаки.

Игнорируйте номера телефонов, которые вы не узнаете . Для подмены идентификатора вызывающего абонента и подделки номера соседа главное помнить, чтобы не отвечать на телефонные звонки с номеров, которые вы не узнаете. Если вам случится забрать трубку, не отвечайте ни на какие вопросы или нажимайте любые кнопки, если это будет предложено. Просто положи трубку.

Избегайте подозрительных ссылок . Чтобы избежать спуфинга DNS, не нажимайте на подозрительные ссылки в электронных письмах или на рекламных баннерах на схематичных веб-сайтах. Kaspersky также рекомендует пользователям регулярно проверять свои компьютеры на наличие вредоносных программ.

ARP-Spoofing

Данная уязвимость позволяет перехватывать трафик в незащищенных Wi-Fi сетях. А благодаря функции Cookie Killer доступной в Intercepter, злоумышленник имеет возможно получать не только сессии пользователей, но и логины, пароли. Для настройки Intercepter-NG и начала проведения данной атаки потребуется не более пяти минут.

Настройка и конфигурация Intercepter-NG

Для получения логинов и паролей с помощью атаки ARP-Spoofing, нам потребуется сам Intercepter-NG и любая открытая точка Wi-Fi. Скачиваем Intercepter с официально сайта и устанавливаем его. На данный момент, я буду демонстрировать настройку Intercepter-NG на операционной системе Windows.

Подмена MAC-адреса

Если это все же произошло, и вам необходимо сменить MAC-адрес вашего сетевого устройства в Windows, призываю сделать это с помощью стандартных средств без использования стороннего софта.

Для смены MAC-адреса в Windows, нам потребуется список валидных адресов и свойства настройки устройства, с помощью которого мы выходим в сеть. Все делается вручную легко и просто.

Атака MitM

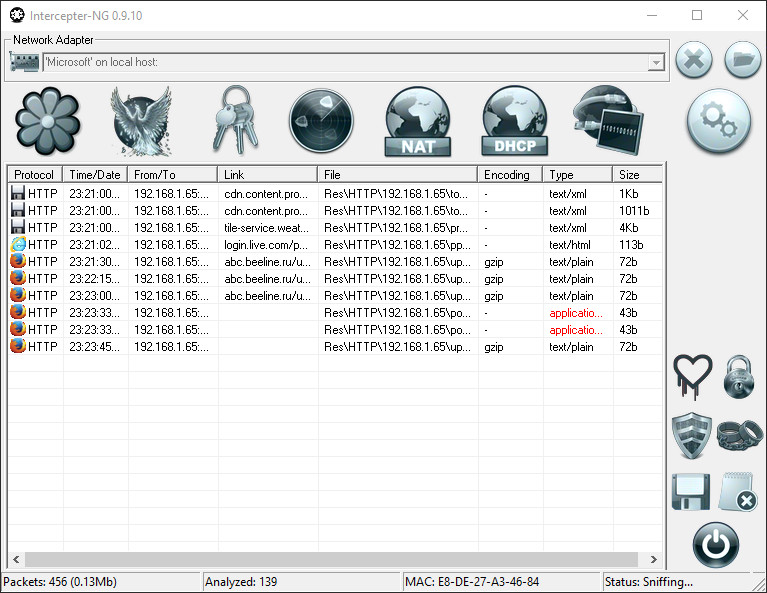

Интерфейс выглядит немного заморочено и необычно, но ничего страшного, обо всем по порядку. Сначала необходимо выбрать сетевую карту, с помощью которой наш компьютер подключается к сети (можно выбрать хост, вообще сетевая карта необходима для подключения через Ethernet, и если вы подключены к какой-либо точке Wi-Fi с помощью сетевого адаптера, Intercepter откажется с ним работать). Windows 10 же, создает для такого случая свой хост.

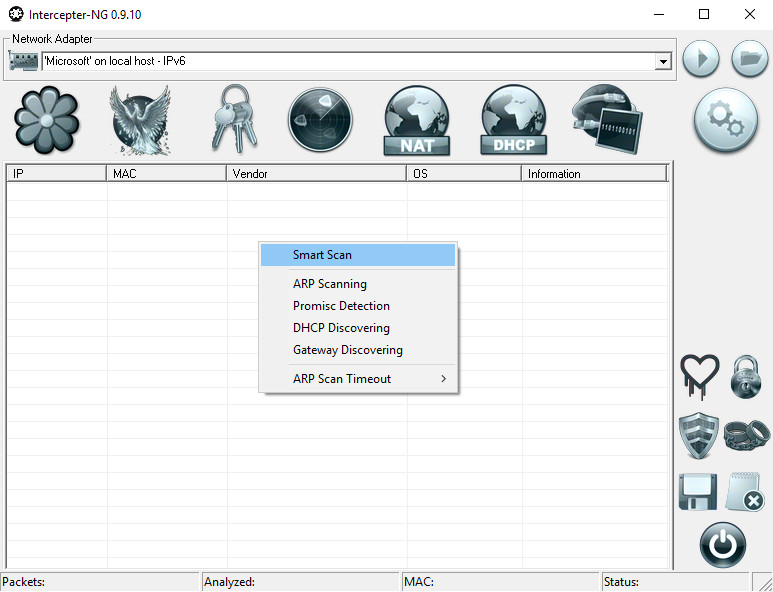

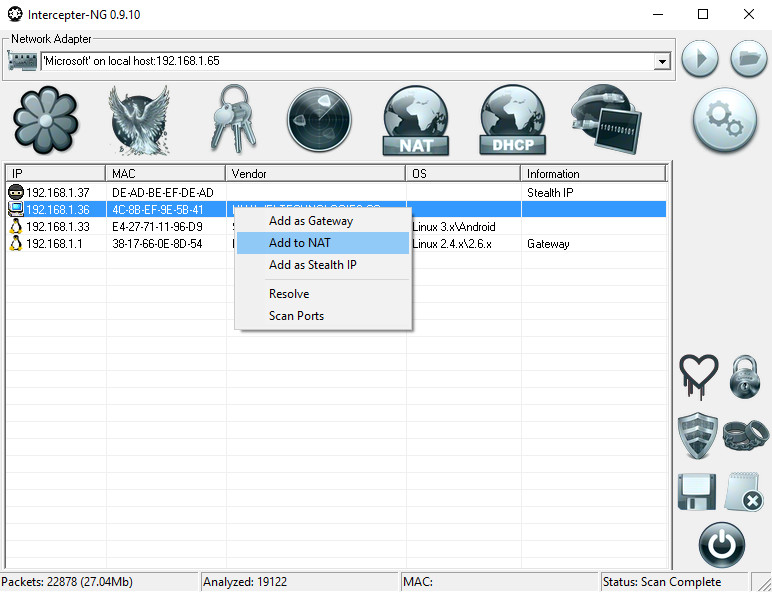

Обращаю ваше внимание, если вы подключены к роутеру с помощью кабеля RJ-45, то есть через Ethernet, данную атаку так же легко удастся провести. Выбираем сетевую карту, нажимаем кнопку Scan (с изображением радара), в пустом размеченном поле нажимаем правую кнопку мыши и выбираем функцию Smart Scan.

Теперь Intercepter просканирует сеть на наличие подключенных устройств. Полученные данные (список устройств) теперь доступен в виде таблицы. Из этой таблицы можно узнать типы подключенных устройств и их операционную систему.

-->

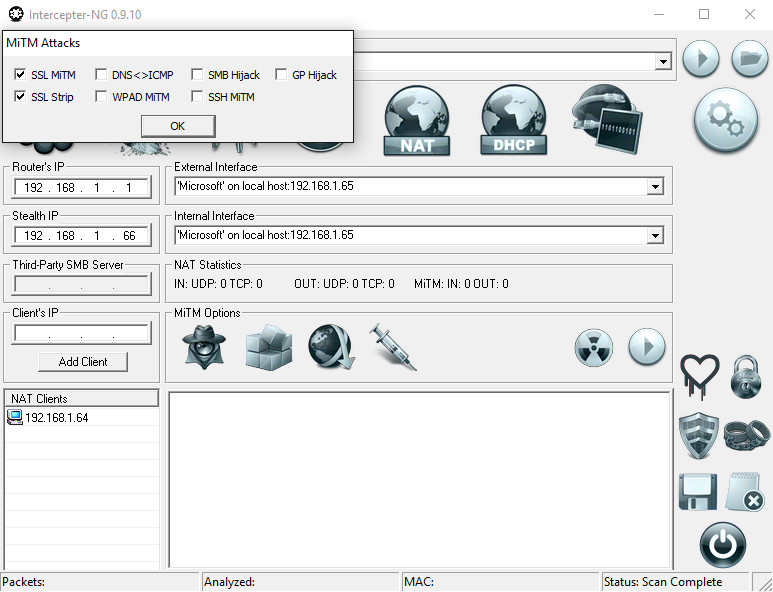

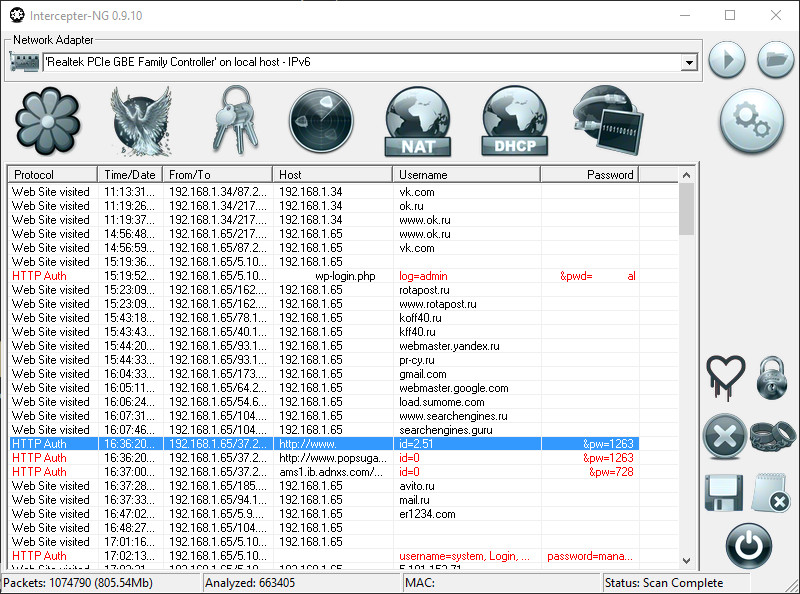

Я имитировал данную ситуацию с открытой сетью у себя, но уже в своей домашней сети. К роутеру подключён компьютер (по Wi-Fi), с помощью которого будет производится атака, а в качестве жертвы я подключил обычный смартфон. Теперь необходимо выбрать тот самый смартфон-жертву, хотя можно выбрать все доступные устройства в этой сети, но пока в этом нет необходимости. Добавляем наш смартфон в NAT, и переходим к настройкам MitM (MitM options).

Я не знаю в чем тут дело, но эта функция постоянно доставляет проблем, и не только в Windows. Хотя когда-то отлично работала на Android. Может быть софт, а может быть я не такой как все.

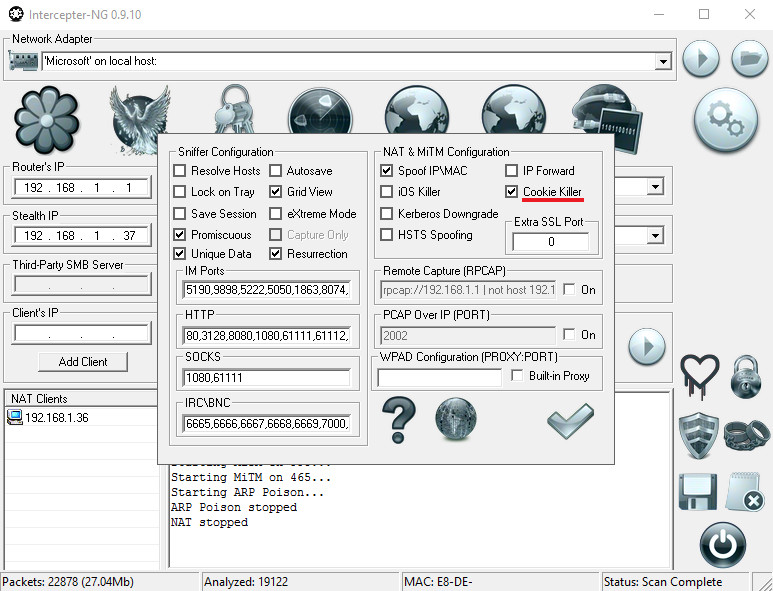

Теперь софт полностью готов к работе, за исключением опции Cookie Killer (из названия понятно, что это такое). Её так же можно активировать, просто поставив галочку в настройках.

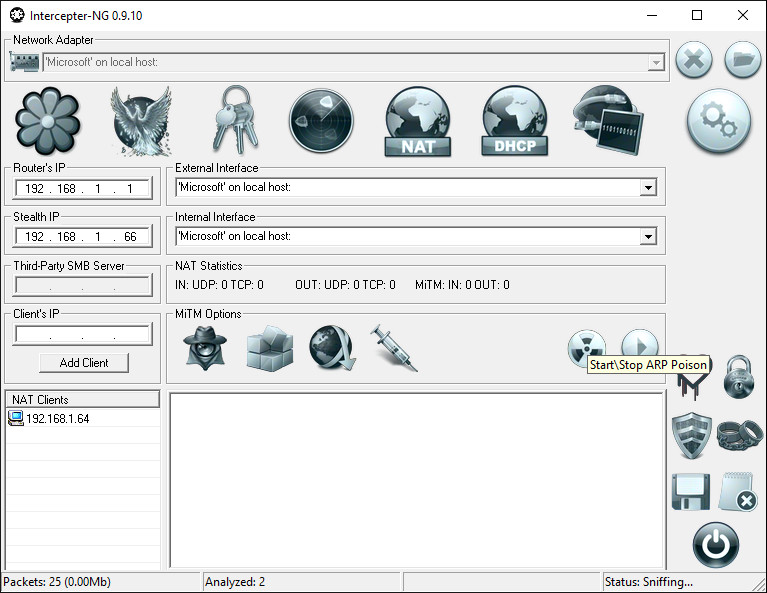

Активируем сниффинг и включаем все необходимое для проведения ARP-Spoofing’a.

Вот я, например, авторизовался в админке сайта на WordPress, и Intercepter с легкостью перехватил эти данные. Админка в руках у злоумышленника. По такой же системе программа работает и с остальными ресурсами использующими авторизацию.

-->

Кража аккаунтов в социальных сетях

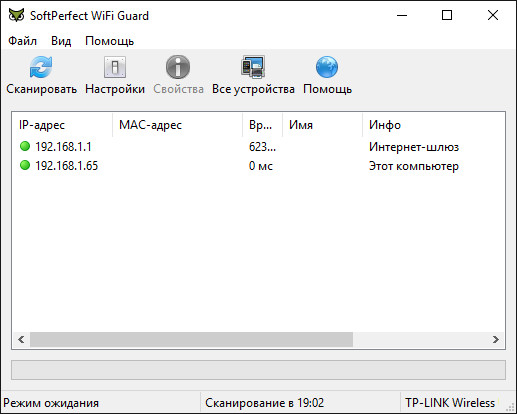

Защита от ARP-Spoofing’а

Необходимо тщательно следить за подключенными к вам устройствами. То есть, вы используете роутер, прекрасно знаете, какие устройства обычно подключаются к вашей сети и легко можете их распознать. Просто устанавливаете волшебную программу под названием SoftPerfect WiFi Guard и отслеживаете устройства, подключенные к вашему роутеру.

-->

Если используете Linux, неплохой вариант использовать такие инструменты как – arpwatch.

Второй вариант использовать VPN. Но это не бесплатно. Подойдет не каждому, но это самый лучший вариант.

Если же вы администратор какой-либо локальной сети, то нужно будет попотеть и настроить ARP-таблицы вручную и, конечно же, отслеживать такие типы атак с помощью доступных инструментов.

Почтовый спуфинг в общем смысле — это подделка электронных писем от легитимных отправителей. В этой статье мы разберем спуфинг почтового адреса, в рамках которого подделывается заголовок From письма, т. е. то, как имя и адрес отправителя отображаются в почтовом клиенте пользователя.

Протокол SMTP (Simple Mail Transfer Protocol — основной протокол передачи электронной почты в сетях TCP/IP) не предусматривает никакой защиты от спуфинга, поэтому подделать адрес отправителя довольно легко. Фактически все, что нужно злоумышленнику — инструмент, позволяющий выбрать, от чьего имени придет письмо. А им может стать и почтовый клиент, и специальная утилита или скрипт, которых в Сети немало.

Спуфинг почтового адреса используется и в мошеннических схемах, и в целевых атаках на организации. Цель этого приема — убедить жертву в том, что письмо пришло от доверенного отправителя, и побудить ее выполнить указанные в нем действия: перейти по фишинговой ссылке, перевести деньги на определенный счет, скачать вредоносный файл и т. д. Для большей убедительности злоумышленники могут копировать оформление и стиль писем конкретного отправителя, делать акцент на срочности задачи и использовать другие приемы социальной инженерии.

В некоторых случаях поддельные письма являются частью многоступенчатой атаки, и на первом этапе от жертвы не требуется никаких подозрительных действий. Примеры таких атак можно найти в нашей статье про корпоративный доксинг.

Спуфинг легитимного домена (Legitimate Domain Spoofing)

Cамый простой вид спуфинга почтового адреса — спуфинг легитимного домена. Он предполагает подстановку в заголовок From реального домена организации, под которую маскируется злоумышленник. В этом случае пользователю крайне сложно отличить поддельное письмо от настоящего.

Для борьбы со спуфингом были созданы несколько методов почтовой аутентификации, которые улучшают и дополняют друг друга: SPF, DKIM и DMARC. Перечисленные механизмы тем или иным образом подтверждают, что письмо действительно отправлено с заявленного адреса.

Естественно, с повсеместным внедрением описанных выше технологий злоумышленники столкнулись с нелегким выбором: полагаться на то, что в компании, под которую они маскируются, почтовая аутентификация не настроена или настроена с ошибками (а такие, к сожалению, еще остались), либо использовать способы подделки заголовка From, которые обходят аутентификацию.

Спуфинг отображаемого имени (Display Name Spoofing)

Отображаемое имя — это имя отправителя, которое стоит в заголовке From перед его адресом. Если речь идет о корпоративной почте, то в качестве имени отправителя обычно используется реальное имя человека, название отдела и т. д.

Пример отображаемого имени

Многие почтовые клиенты для удобства получателя скрывают адрес отправителя и показывают в письме только отображаемое имя. Этим активно пользуются злоумышленники, подделывая имя, но оставляя в заголовке From свой настоящий адрес. Этот адрес зачастую даже защищен DKIM-подписью и SPF, поэтому механизмы аутентификации пропускают послание как легитимное.

Ghost Spoofing

Самый популярный и часто встречающийся вид спуфинга отображаемого имени — это Ghost Spoofing. Его суть заключается в том, что злоумышленник указывает в качестве имени не только имя человека или название компании, под которую он маскируется, но и адрес предполагаемого отправителя, как в примере на скриншоте ниже.

Пример Ghost Spoofing

При этом на самом деле письмо приходит с совсем другого адреса.

Реальный адрес отправителя в Ghost Spoofing и почтовая аутентификация

AD Spoofing

AD (Active Directory) Spoofing тоже является одной из разновидностей спуфинга отображаемого имени, но в отличие от техники Ghost Spoofing не предполагает указания поддельного адреса в качестве части имени. При этом в адресе злоумышленников, с которого рассылаются такие письма, используется имя человека, от лица которого они рассылаются.

Пример AD Spoofing

Этот метод выглядит более примитивным по сравнению с Ghost Spoofing, однако мошенники могут предпочитать его по нескольким причинам. Во-первых, если почтовый агент получателя все-таки отображает содержимое заголовка From целиком, то двойной адрес отправителя вызовет у пользователя больше подозрений, чем адрес на общедоступном домене. Во-вторых, технически Ghost Spoofing легче блокировать спам-фильтрами: достаточно просто отправлять в спам письма, где в отображаемом имени отправителя содержится почтовый адрес. Запретить же все входящие письма от тезок всех коллег и контрагентов, как правило, не представляется возможным.

Спуфинг схожего домена (Lookalike domain Spoofing)

Primary Lookalike

Пример письма с lookalike-домена

Впрочем, при должном уровне внимательности такую ошибку можно заметить. Но бывают и случаи, когда простой внимательностью уже не обойтись.

Unicode Spoofing

Unicode Spoofing — разновидность спуфинга, в которой один из ASCII-символов в имени домена заменяется на схожий по написанию символ из диапазона Unicode. Чтобы понять эту технику, нужно разобраться, как кодируются домены, в которых используются нелатинские символы (например, кириллица или умлауты). Для работы с ними был создан метод преобразования Punycode, в соответствии с которым символам Unicode сопоставляются так называемые ACE-последовательности (ASCII Compatible Encoding — кодировка, совместимая с ASCII), состоящие из букв латинского алфавита, дефисов и чисел от 0 до 9. При этом многие браузеры и почтовые клиенты отображают Unicode-версию домена. Так, например, домен:

Читайте также:

webdonsk.ru

webdonsk.ru