Как склеить логин и пароль для брута

Добавил пользователь Дмитрий К. Обновлено: 08.10.2024

В этом видео я показал как можно просто склеить базы логинов с паролями для брута через Jlegioh_Utils ссылка на .

Многие спрашивают "Что такое брут?","Как работает брут?","Как брутить?" - это видео даёт ответы на все эти вопросы .

Спасибо за просмотр Подпишись пожалуйста Ссылка: mtx.su/eD Помощь в сборе средств на новый микрофон: .

Всем привет,дорогие друзья! В этом видео я рассказал и показал о самом элементарном способе создания баз.

В связи с тем что мы переехали на новый канал данное видео можно просмотреть перейдя по данной ссылке .

Этот ролик - мнение которое я решил высрать.Имею право так сказат.Считаю сайт не особо полезным и больше .

Я скачал чекер логов SAMP и был реально в шоке! Мне удалось найти очень много аккаунтов на таких серверах как Адванс .

Cтавим лайки и подписываемся на мой канал ,если данный ролик помог тебе. Базы бесплатно не даю. Взлому почт .

Согласно многочисленным исследованиям в области компьютерной безопасности, в ТОП-3 уязвимостей информационных систем входит подбор пароля.

Почти для каждой информационной системы сегодня существуют свои дефолтные учётные записи, которые широко распространены в сети Интернет. Например, их можно взять отсюда.

В случае, если мы имеем какой-либо портал, где пользователи – это люди, то бОльшую часть уязвимых слабых паролей можно отнести к одной из 4 групп:

Вся беда в том, что большинство людей – причем как рядовых пользователей, так и администраторов систем – стремится использовать легко запоминающиеся пароли.

Из выделенных групп частых паролей вытекает, что при подборе пароля можно использовать соответственно 4 методики создания словарей:

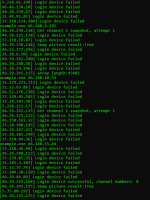

Рисунок 1 — Bruteforce-атака подручными средствами

В случае с burp нужно внимательно следить за размером ответа: изменение размера ответа можешь означать, что логин или пароль присутствует в системе.

Также при bruteforce-атаках на web возможны сложности (и речь даже не про captcha):

- Во-первых, при каждой отправке формы может использоваться токен. И после каждой неудачной попытки он может меняться.

- Во-вторых, нет точного образца ответа сервера в случае, если пароль угадан. Более того, возможны ситуации, когда ответ на правильные и неправильные учётные данные будет идентичен, а в ответе будет просто идти редирект через заголовок Location, где уже в дальнейшем будет ясно об успешности попытки входа.

- В-третьих, некоторые веб-сервисы при аутентификации не отправляют введённые учётные данные, как они были введены, открытым текстом. Речь про случаи, когда используется client-side хэширования, причем сами хэш-функции могут быть уникальными (не md5, sha-x и т.п.).

Впрочем, для этих сложностей можно предложить решения:

- Разработка скрипта, который будет парсить ответ от сервера, находить там токен, после чего подставлять его в следующий запрос.

- Разработка скрипта, выполняющего при каждом ответе редирект и сравнение длины полученного ответа.

- Анализ javascript-кода, выполняющего те или иные преобразования с введёнными данными, а после реализация данного алгоритма в своем скрипте.

Реализовать это можно с помощью расширения для браузера greasemonkey и собственного javascript-кода, который будет жёстко заточен под разметку данной html-страницы. Но писать каждый раз js-код для каждой новой страницы неудобно. Удобнее всего было бы иметь всё это в виде отдельного расширения, в данном случае – для Google Chrome.

Всё, что потребуется, чтобы воспользоваться www_brute – это открыть какой-либо интересующий сайт и нажать на иконку расширения. Если всё сделано правильно, то появится примерно следующее (Рисунок 2).

Рисунок 2 — Добавление новой цели

- Выбор полей ввода данных — кнопка со стрелкой.

- Выбор данных для ввода — следующая кнопка.

Перед выбором полей для ввода логина и пароля на странице сайта с формой, которую предстоит атаковать, будет внедрён скрипт, который последовательно отловит три нажатия на элементы страницы. Этими элементами должны быть поле username, password и кнопка отправки формы. Перечисленные элементы должны быть выбраны именно в данной последовательности (Рисунок 3).

Рисунок 3 — Выбор полей для ввода

При каждом нажатии на соответствующий элемент он будет становиться красным, что подтверждает его выбор. После выбора кнопки отправки данных страница может перезагрузиться (если она не использует ajax), в таком случае красное выделение пропадёт, но это нормально.

Рисунок 4 — Форма до первой попытки входа

Рисунок 5 — Форма после первой попытки входа

Словари поддерживаются для имен пользователей, паролей и фиксированных пар логин: пароль (combo) (Рисунок 6).

Рисунок 6 — Словари для bruteforce-атаки

Поскольку combo-словари используются для дефолтных учётных записей либо утечек, то вначале будут выбраны именно они. Затем будет выполнен полный перебор всех сочетаний имён пользователей и логинов. Причём будет выполнен перебор по каждому паролю всех логинов – для минимизации возможных блокировок пользователей при неудачных попытках. Итого общее количество попыток можно будет вычислить по формуле:

length(combo) + length(passwords) * length(users)

По окончании всех настроек можно начинать:

Рисунок 7 — Bruteforce-атака в действии

Значения username и password в popup-окне расширения — это следующие кандидаты на ввод.

Логика работы достаточно проста и заключается в переборе всех заданных сочетаний логин/пароль, а так же пар логин: пароль в цикле до тех пор пока:

- не кончится словарь;

- не исчезнет поле ввода – что может означать успешность входа (либо блокировку).

Вся статистика подбора пароля отображается в режиме реального времени:

Рисунок 8 — Процесс bruteforce-атаки на множество целей

Зелёным выделено то, что удалось подобрать, красным — безуспешная попытка. В ходе работы можно спокойно переключиться на другую вкладку либо полностью свернуть окно браузера, ведь как мы помним, брутфорс делает сам браузер, а мы лишь немного ему в этом помогаем.

В любой момент времени брутфорс любого сайта может быть поставлен на паузу. Стоит заметить, что плагин не имеет обратной связи с ответами сервера, поэтому (особенно в случае с ajax) нужно правильно выбрать интервал между попытками. Не рекомендуется ставить слишком маленькое значение интервала.

Что же касается таких вещей, как брутфорс админок разных CMS, систем мониторинга, самописных сайтов и прочих вещей, которыми обычно пестрят сетевые периметры разных компаний, то данный способ подходит как нельзя лучше.

Плагин для chrome, а так же словарь для топ-1000 паролей доступен на тут и в webstore.

В ответ на мой пост как и обещал пилю пост про то как смотреть IP-камеры на которые не удосужились сменить стандартный пароль. Сразу скажу что был подобный пост но там был очень сложный и долгий способ. Где почти все надо было делать вручную. Тут же все просто.

Во первых нам нужно 3 программы.

1 – KPortScan 3.0

2 – Hikka Build Win

3 – iVMS-4200 (Можно скачать на телефон программу iVMS-4500)

Часть 1 отбор IP

Запускаем программку Кport

Слева в пустое окно вставляем ваши диапазоны. Выбираем порт 8000, страну Россия. (Если вы из другой выбираете свою)

Нажимаем кнопку Load ranges, Start Процесс запущен.

Программа начинает искать в ваших диапазонах рабочие на данные момент ip камеры.

После завершения скана (Можно не дожидаться конца) заходим в текстовый документ с результатами. И копируем наши адреса.

Идем в программу Hikka.

1. Запускаем файл hosts через блокнот. Вставляем туда наши адреса. Закрываем сохраняем. (ВАЖНО – НЕ ИЗМЕНЯЙТЕ СПОСОБ ОТКРЫТИЯ ДОКУМЕНТА)

2. Нажимаем на кнопку брут.

Теперь по самой программе Hikka. В ней сразу начинается подбор паролей и логинов. Программа ищет совпадения и в случае если нашла. выдает зеленый текст. Как только она нашла камеру. Сразу делаем скриншот камеры и выкладывает его в папку pics.

В папке pics кроме скриншотов в названии файла пишут Логин_пароль_IP адрес_количество камер(Или номер камеры)

Затем дело за малым. Заходим в программу IVMS-4200 Управление устройством

Нажимаем кнопку добавить (Не обращайте внимание на текст и стрелки фото с сети)

Вписываем наши данные и все вы управляете этой камерой.

В самой программе по мимо просмотра есть куча других функций.

1. Управление камерой (Движение) – есть не во всех камерах

2. Интерком – звуковая связь – есть не во всех камерах

4. Выключение камеры.

5. Настройка камеры.

6. Просмотр записанных видеофрагментов.

Ссылку на программы скину в комментарий.

Ну вроде все сказал. Если есть какие то вопросы пишите сюда.

Видео прилагаю чтобы поржать. Скажем так показывает возможности данного поста)

P.S. @LIGA1BA9NOW , @veduschij10 , @Vojdelenec , @Zaebites , спасибо за поддержку в том посте. Не мог не упомянуть вас.

Найдены дубликаты

Symantec прибил всё сразу

Вирустотал что то ругается. Могу видео записать как открываю файл по ссылке. Не знаю как еще доказать. Можете сам загуглить название программы.

касперский тоже ругается на крот, а кроме еще вот такая штука

Могу скинуть вирус тотал если приципиально

Не знаю что такое.

Если я правильно понял тебе нужна библиотка для брута.

Если так .

То там есть база паролей. И уже забиты стандартные логины.

Я все сделал у меня ХИККА ничего не взломала я сам пытался по простым паролям и логинам например admin 12345 но нифига не получилось((( ЖАЛЬЬ

Пожалуйста, не надо

Не надо размещать запрещенный контент:

.

– побуждение и призывы к сетевым атакам;

Если все таки удалишь скажи зачем в свое время не удалил этот пост?

[Уголовный кодекс] [Глава 19] [Статья 137]

Статья 137. Нарушение неприкосновенности частной жизни

1. Незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации –

наказываются штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо обязательными работами на срок до трехсот шестидесяти часов, либо исправительными работами на срок до одного года, либо принудительными работами на срок до двух лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо арестом на срок до четырех месяцев, либо лишением свободы на срок до двух лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет.

В конце минувшей недели ИБ-специалисты обнаружили на Pastebin весьма интересную публикацию. Первым о крупном списке учетных данных для различных IoT-устройств (роутеров, камер и так далее) написал в твиттере эксперт компании New Sky Security Анкит Анубхав (Ankit Anubhav). Список содержал IP-адреса устройств, логины и пароли. Причем в большинстве случаев это были учетные данные по умолчанию, то есть admin:admin, root:root и так далее.

- admin— 4621

- 123456— 698

- 12345— 575

- xc3511— 530

- GMB182— 495

- Zte521— 415

- password— 399

- oelinux123— 385

- jauntech— 344

- 1234— 341

Все приведенные учетные данные, кроме GMB182, являются дефолтными для различных устройств. Пароль GMB182, в свою очередь, часто использовался операторами ботнетов в прошлом.

Известный ИБ-специалист и глава GDI Foundation Виктор Геверс (Victor Gevers) тоже провел анализ опубликованных неизвестными лицами учтенных данных и охотно поделился своими выводами с журналистами.

По словам Геверса, список содержал много дублей, в него входили только 8233 уникальных IP-адреса. При этом 2174 из них по-прежнему доступны для атакующих посредством Telnet, а для 1775 все еще подходят опубликованные логины и пароли.

В настоящее время специалист и волонтеры GDI Foundation пытаются связать с владельцами уязвимых устройств и интернет-провайдерами, чтобы предупредить их об опасности. Геверс вывел из опубликованного списка следующий топ комбинаций учетных данных:

- root:[пусто]—782

- admin:admin—634

- root:root—320

- admin:default—21

- default:[пусто]—18

alfi0

Well-known member

Здравствуйте, что-ли. Решил поделиться скриптом и рассказать о нем, немного. Возможно некоторые слышали об этом скрипте, но большинство даже не знают о его существовании.

Вначале расскажу, то что знаю о скрипте Dahua Brute:

• Скрипт продавали за 300-600 рублей, если верить интернету .

• Скрипт написан на Python и конечно же для его работы нужен установленный Python.

• Скрипт брутит камеры расположенные на порту 37777 .

Знания об этом скрипте у меня скромные, но не в этом суть.

Сказал, что не буду рассказывать как брутить камеры, но все же расскажу про некоторые нюансы при работе с этим скриптом, чтобы не возникали вопросы:

• Для работы скрипта нужен установленный Python 3

• Сканировать нужно порты 37777 , после чего добавить их в ‘ ips.txt ‘ (Порты приписывать не нужно)

• Словарь можно дополнить по желанию, но содержимое не рекомендуется удалять , так как это стандартные логины-пароли камер на портах 37777.

• Взломанные камеры находятся в Snapshots, название скриншота это и есть данные для входа.

• Настройка многопоточности скрипта:

Start_Dahua_Brute_Pass++.py – открываем любым текстовым редактором и ищем строчку:

if lineNumber % 15 == 0: – меняем число 15, экспериментируйте с числом, но не переусердствуйте (Я выставил 500)

Сканировал порты с помощью программы KPortScan3 (Закинул в папку со скриптом), работает шустро. И если мне память не изменяет, то я сканировал и брутил Москву меньше одного дня, но могу ошибаться. (Или из-за скорости программы или из-за того что мало камер на порту 37777). В итоге вышло 2.760 скриншотов (До сих пор валяются).

Если вдруг кто-то хочет проверить работоспособность программы, но не хочет сканировать порты, то приложил файл с результатом Москвы (moscow.port37777.txt)

– всё о чем говорил закинул в папку. Программы сканируйте сами, но у меня всё в порядке и запускать программы на виртуальной машине нету резона, скорость будет маленькой. Плюс приложил программу для подключения к камерам в папке exes находится, там же текстовый документы ссылкой на инструкции по пользованию этой программой.

Всем пока, что-ли. И не забывайте предохраняться

Работа скрипта:

Рано или поздно у всех администраторов возникает необходимость в подборе паролей к своим сервисам, не важно в связи с чем возникла необходимость (новое рабочее место, плохая память, бывший сотрудник насолил и т.п.).

Хочу Вам представить статью о том, как можно попытаться востановить свои утерянные пароли к сервисам. Статья схабрена и огромное спасибо авторам из Pentestit.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий. Материал размещен только с целью ознакомления и принятию мер по обеспечению безопасности. Использование материалов в противоправных и противозаконных запрещено законом РК.

Ликбез

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite и даже самый известный сетевой сканер nmap.

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH.

Мы будем использовать популярные пароли из стандартного словаря rockyou.txt. Этот и другие словари доступны в свободном доступе на гитхабе.

Patator

Для подбора пароля средствами Patator используем команду:

Hydra

Для подбора пароля используя Hydra выполним команду:

где:

-V – показывать пару логин+пароль во время перебора

-f – остановка как только будет найден пароль для указанного логина

-P – путь до словаря с паролями

ssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

Medusa

Для подбора пароля с использованием Medusa выполним команду:

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Для просмотра необходимых параметров, воспользуемся командой show options. Для нас это:

rhosts – IP-адрес жертвы

rport – порт

username – логин SSH

userpass_file – путь до словаря

stop_on_success – остановка, как только найдется пара логин/пароль

threads – количество потоков

Указание необходимых параметров производится через команду “set“.

Указав необходимые параметры набираем команду “run” и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана.

Пример настройки iptables:

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.

Brute-force WordPress

Рассмотрим другой пример — подбор пароля окна авторизации веб-формы.

Для примера будем подбирать пароль от учетной записи администратора wordpress.

BurpSuite

Для начала нам необходимо понять, как происходит процесс авторизации. Для этого мы будем использовать BurpSuite. Нам необходимо попробовать авторизоваться с любым паролем и логином, чтобы посмотреть какие запросы проходят через BurpSuite.

Отлично, мы увидели POST запрос для авторизации с ним мы и будем работать.

В BODY указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения.

Передаем этот запрос в Intruder и там выбираем необходимые параметры для атаки.

В пункте Payload Positions тип атаки оставляем sniper, но для проверки оставляем только параметр pwd. Таким образом, при атаке будет изменяться только этот параметр.

Загружаем необходимый словарь и начинаем атаку.

Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. После перебора словаря, видим, что один из паролей дал ответ с кодом 302 — он и является верным.

Данный метод перебора занимает намного больше времени, чем при использовании Patator, Hydra, Medusa и т.д.

Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут.

Hydra

Попробуем подобрать пароль с помощью Hydra.

Как мы уже знаем, при неверной авторизации возвращается код 200, а при успешной – 302. Попробуем использовать эту информацию.

Для запуска используем команду:

Patator

Как мы уже знаем, при неудачной авторизации возвращается код 200, а при удачной – 302. Будем использовать тот же принцип, что и с Hydra:

Запуск производится командой:

Nmap

Противодействие

Ограничить (усложнить) brute-force атаки на web-приложения можно средствами iptables (по аналогии с SSH) и средствами nginx.

Для этого необходимо создать зону лимитов:

и задействовать ее:

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду.

Усложнить задачу перебора можно используя следующие методы:

— Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. О том, как мы используем машинное обучение для выявления подобных атак (в том числе распределенных), можно почитать в статье.

— Использование средств, препятствующих быстрой проверке корректности ключа (например, Captcha).

Заключение

В данной статье мы поверхностно рассмотрели некоторые популярные инструменты. Сократить риск подбора пароля можно, следуя следующим рекомендациям:

— используйте устойчивые к подбору пароли;

— не создавайте пароли, используя личную информацию, например: дату рождения или имя + дата рождения или мобильный телефон;

— регулярно меняйте пароль;

— на всех аккаунтах применяйте уникальные пароли.

Подобные рекомендации (как и рекомендации по безопасной веб-разработке) мало кто соблюдает, поэтому необходимо использовать различные программные решения, позволяющие:

— ограничить подключение по IP-адресу, или, если это невозможно, ограничить одновременное количество соединений с сервисом (средствами iptables, nginx и прочими);

— использовать двухфакторную аутентификацию;

— выявлять и блокировать подобные атаки средствами SIEM, WAF или другими (например, fail2ban)

— Ну и если не убедительно, нет времени, много работы, бумажная безопасность превыше всего, чето не охото, как то лениво, многабукаф и т.п. отмазки, то просто воткните рядом с вэб сервисом файл htaccess который поможет Вам собрать все сопли и отбрить ненужные запросы.

Не нарушайте законы, подписывайтесь на наш канал, становитесь умнее и прогресивнее…

Читайте также:

webdonsk.ru

webdonsk.ru