Как сделать приложение безопасным

Добавил пользователь Владимир З. Обновлено: 10.09.2024

Наличие слабых мест в исходном коде программного обеспечения ухудшает его работу и провоцирует возникновение рисков, связанных с нарушением целостности и конфиденциальности информации. Чем грозит эксплуатация таких уязвимостей и можно ли сделать разработку приложения безопасной?

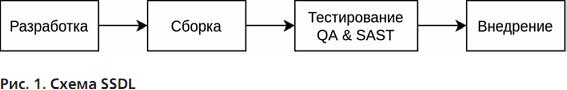

Реализация рисков на этапе эксплуатации может привести к серьезному финансовому и репутационному ущербу. Финансовый ущерб, как правило, включает в себя затраты на устранение уязвимости и выпуск новой версии программы, а также упущенную выгоду, которая может стать следствием снижения интереса клиентов к небезопасному приложению. Безопасная разработка программного обеспечения (Secure Software Development Lifecycle – SSDL) представляет собой подход, нацеленный на своевременное выявление и устранение уязвимостей в исходном коде. Построение SSDL силами разработчика программного обеспечения является наиболее верным решением, ведь именно разработчик заинтересован в снижении накладных расходов на поддержание продукта.

Стоимость устранения уязвимости на этапе разработки, как правило, сводится к затратам разработчика на проведение аналитики, выполнение необходимых изменений в исходном коде и проведение повторной проверки. Если же уязвимость была выявлена на этапе промышленной эксплуатации, то к указанным ранее затратам могут добавиться:

- расходы на выявление уязвимости (все сводится либо к оплате в рамках программы Bug Bounty, либо к оплате работы исследователя, выявившего уязвимость);

- расходы на обработку обращений клиентов (ставших следствием публикации информации об уязвимости или нарушением в работе программы);

- расходы на проведение анализа влияния уязвимости на участки кода, измененные после ее появления;

- а также расходы на сборку и вывод в промышленную эксплуатацию новой версии программы.

Учитывая, что выявление критической уязвимости вносит существенные коррективы в расстановку приоритетов по доработке, сроки вывода нового функционала в промышленную эксплуатацию могут существенно измениться.

Стоит отметить, что внедрение SSDL является обязательным при разработке приложений, осуществляющих обработку банковских карт и пр.

В сложившейся практике внедрение SSDL сводится к включению средства статического анализа исходного кода (Static Application Security Testing – SAST) в процесс тестирования приложения. Как правило, тестирование безопасности приложения осуществляется одновременно с функциональным тестированием (Quality Assurance – QA). То есть если приложение успешно проходит все проверки, его можно отправлять в промышленную эксплуатацию.

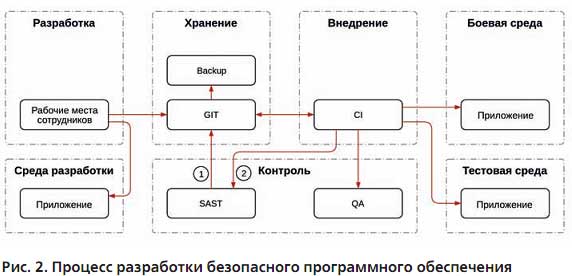

При построении процесса непрерывной безопасной разработки обязательно используются три основных компонента:

- GIT – распределенная система управления версиями, хранения и версионирования исходного кода.

- CI (Continuous Integration – непрерывная интеграция) – основная логика распространения новых версий программного обеспечения. Непрерывная интеграция – это практика разработки программного обеспечения, которая заключается в постоянном слиянии рабочих копий в общую основную ветвь разработки (до нескольких раз в день) и выполнении частых автоматизированных сборок проекта для скорейшего выявления потенциальных дефектов и решения интеграционных проблем.

- SAST – средство статического анализа исходного кода. Основной инструмент для поиска уязвимостей.

Существуют риски, связанные с уязвимостями, появившимися на этапе разработки программного обеспечения, и проведение статического анализа исходного кода приложения позволяет сравнительно быстро их выявить. Рассмотрим, какие недостатки исходного кода встречаются и к чему приводит их упущение:

- Нарушение синтаксиса языка. Чаще всего такие уязвимости вызывают нарушение работы приложения.

- Использование уязвимых функций или библиотек. В последнее время достаточно часто появлялась информация о внедрении вредоносного кода в Open Source, библиотеки или иные расширения. Так как многие коммерческие продукты используют сторонние библиотеки без дополнительной проверки, уязвимость библиотеки становится уязвимостью приложения.

- Хранение отладочных данных в исходном коде. Часто случаются ситуации, когда в исходном коде приложения записаны логины и пароли, используемые для отладки или тестирования. Получив доступ к исходному коду, злоумышленник может получить доступ и к приложению.

- Ошибки конфигурации приложения. Чаще всего сводятся к некорректной настройке используемых протоколов, а также внешних модулей и иных систем, включая базы данных. Такие ошибки позволяют получить несанкционированный доступ к информации.

- Обработка данных, полученных без предварительной проверки. Чаще всего источником таких данных является пользователь, который может ввести различные сомнительные сведения в приложение. Отсутствие проверки позволяет загрузить даже вредоносное программное обеспечение.

- Неиспользуемые участки кода, которые могут содержать логические бомбы или бэкдоры. В рамках сложных атак неиспользуемые участки кода могут быть незаметно изменены злоумышленником и использованы для манипуляции приложением.

Как создать безопасное ПО?

Чтобы не допустить присутствие уязвимостей в исходном коде, во время разработки приложения нужно соблюдать несколько условий и придерживаться следующих этапов:

- Разработка. На данном этапе создается новый функционал, проверяется корректность его работы и сохраняется в основной проект (Сommit) в GIT. Хорошим тоном считается регулярное создание резервных копий репозитория, что позволяет снизить риск утраты важного актива.

- Сборка. После накопления необходимого количества изменений по решению руководителя проекта в CI осуществляется сборка нового релиза проекта.

- Контроль. На данном этапе собранный релиз отправляется на функциональное тестирование и проверку безопасности. Все испытания должны обязательно выполняться в тестовой среде и с использованием тестовых данных. По результатам испытаний формируется заключение о возможности промышленной эксплуатации новой версии программы.

- Промышленная эксплуатация. Если проект успешно прошел все проверки, тогда он передается в промышленную эксплуатацию, т.е. выпускается новая версия программы. В свою очередь, сборка и внедрение новой версии программы обеспечивается системами CI/CD (Сontinuous Integration/Either Continuous Delivery or Continuous Deployment). Наиболее распространенные системы данного класса обладают всем необходимым функционалом для обеспечения хранения исходного кода, сборки новых версий, запуска задач тестирования и внедрения новых версий программы.

Роль SAST в создании безопасного приложения

Существует два основных варианта интеграции статического анализа кода (SAST) в процесс разработки:

- Наиболее правильным является выполнение статического анализа сразу после сборки релиза приложения. В данном случае CI передает собранный релиз на функциональное тестирование и на проверку безопасности. Если в приложении не выявлены функциональные нарушения или уязвимости, CI осуществляет выпуск приложения в промышленную эксплуатацию.

- Если процесс непрерывной разработки уже выстроен и функционирует исправно, то есть смысл в реализации параллельной проверки исходного кода. При таком подходе сканер исходного кода осуществляет регулярную проверку репозитория приложения (как правило, ветки Мaster) на наличие уязвимостей. Чаще всего сканирование осуществляется по рабочим дням в часы наименьшей нагрузки, как правило ночью. Отчет о результатах такого исследования направляется ответственным сотрудникам, которые могут принять решение о необходимости оперативного устранения уязвимости.

При проведении проверки возможен как полный, так и инкрементальный анализ кода. Выполнение полного анализа предполагает ревизию всего исходного кода программы, в то время как при инкрементальном анализе поиск уязвимостей осуществляется только в измененных участках кода. Полный анализ исходного кода обычно выполняется за несколько часов, в то время как инкрементальный занимает не более часа.

Необходимо отметить, что средства SAST могут быть встроены в инструментарий разработчика. Однако важным преимуществом использования отдельного сервиса для проверки безопасности исходного кода является возможность централизованного и независимого от разработчиков контроля отсутствия уязвимостей в нем.

Средства контроля исходного кода, встроенные в инструменты разработки, хоть и позволяют решить задачу проверки на отсутствие уязвимостей, но при этом обладают существенными недостатками:

- невозможно провести сопоставление выполненной проверки с конкретными релизами программы в GIT;

- при большом количестве разработчиков нет возможности осуществить оперативный контроль, чтобы отследить, проверялся ли исходный код и каков был результат.

Тестирование при разработке безопасного ПО

При построении безопасного программного обеспечения обязательным условием является выделение тестовой среды и среды разработки. Среда разработки используется для создания нового функционала. В тестовой среде необходимо осуществлять функциональное тестирование, а в "боевой среде" должно работать приложение. При этом необходимо выполнять следующие требования:

- Запрещается использовать одни и те же данные в процессах разработки, тестирования и эксплуатации. При нарушении этого требования возможны риски несанкционированного доступа к "боевому приложению" через тестовые учетные записи, а также риск разглашения конфиденциальной информации, используемой для тестирования.

- Необходимо обеспечить техническую идентичность всех сред функционирования приложения для обеспечения релевантности результатов.

- Необходимо обеспечить версионированность приложения для четкой идентификации результатов разработки и тестирования.

Использование нескольких распространенных статических анализаторов исходного кода показало практически полную идентичность в получаемых данных об уязвимостях. Следовательно, при выборе системы для статического анализа можно ориентироваться прежде всего на стоимость владения и возможность встраивания в текущие процессы.

В заключение необходимо отметить, что построение процесса безопасной разработки в долгосрочной перспективе окажет положительное влияние на качество разрабатываемого приложения и снизит стоимость его поддержки. При этом в условиях отсутствия принципиальной разницы между используемыми инструментами и подходе к сканированию при построении SSDL необходимо ориентироваться на существующие процессы разработки кода и компетенции сотрудников.

Создание безопасных мобильных приложений — это первоочередная задача для большинства разработчиков, поскольку важно сохранять доверие пользователей и целостность данных. В этой статье мы познакомимся с некоторыми рекомендациями, которые следует соблюдать при создании Android приложений, чтобы не допускать уязвимостей.

Поддерживайте безопасное взаимодействие с другими приложениями

A. Используйте неявные Intent, чтобы показывался экран, с помощью которого пользователь сможет выбрать одно из нескольких приложений для дальнейшего действия. Это позволит пользователям передавать конфиденциальную информацию тому приложению, которому они доверяют.

Б. Используйте разрешения на основе подписей при обмене данными между двумя вашими приложениями. Такие разрешения не требуют дополнительных подтверждений от пользователя. Вместо этого происходит проверка того, что приложения, которые обращаются к данным, подписаны с помощью одного и того же ключа. Следовательно, для пользователя всё выглядит проще и безопаснее.

manifest xmlns : android = "http://schemas.android.com/apk/res/android"

package = "com.example.myapp" >

permission android : name = "my_custom_permission_name"

android : protectionLevel = "signature" />

Обезопасьте сетевые взаимодействия

Безопасное соединение с сервером можно настроить следующими способами:

Б. Добавив конфигурацию сетевой безопасности: если ваше приложение использует новые или пользовательские центры сертификации, можно задать собственные настройки сетевой безопасности в конфигурационном файле. Это позволит вам создать конфигурацию не изменяя код приложения.

Чтобы добавить файл конфигурации в приложение, нужно сделать следующее:

i) Пропишите конфигурацию в манифесте приложения:

manifest . >

application

android : networkSecurityConfig = "@xml/network_security_config"

. >

Place child elements of application > element here . -->

application >

manifest >

ii) Создайте XML-файл ресурсов res/xm/network_security_config.xml.

network - security - config >

domain - config cleartextTrafficPermitted = "false" >

domain includeSubdomains = "true" > secure . example . com domain >

.

domain - config >

network - security - config >

В процессе разработки можно использовать элемент , чтобы явно разрешить пользовательские сертификаты. Этот элемент переопределяет критически важные параметры сетевой безопасности при отладке и тестировании приложения, не влияя на релизную конфигурацию. Следующий отрывок кода показывает, как использовать этот элемент в XML-файле конфигурации сетевой безопасности:

network - security - config >

debug - overrides >

trust - anchors >

certificates src = "user" />

trust - anchors >

debug - overrides >

network - security - config >

В. Создайте собственный доверительный менеджер, если веб-сервер использует сертификат, подписанный новым или пользовательским центром сертификации, которому не доверяет мобильное устройство и при этом нет возможности задать конфигурацию сетевой безопасности.

В таком случае потребуется настроить доверительный менеджер и обрабатывать все предупреждения, возникающие в SSL.

Г. Привязка сертификатов. Можно настроить приложение на работу только с определённым набором сертификатов путем ограничения списка доверенных центров сертификации или же с помощью привязки сертификатов.

Это достигается путем предоставления набора сертификатов с помощью хэша открытого ключа (SubjectPublicKeyInfo для сертификата X.509). При таком подходе цепочка сертификатов пройдёт проверку успешно только в том случае, если будет содержать хотя бы один из предоставленных открытых ключей.

Другие сценарии: есть ещё несколько моментов, которые следует учитывать при получении вашим приложением доступа к данным через Интернет:

Запрашивайте правильные разрешения

Приложение должно запрашивать лишь минимум разрешений, необходимый для его корректной работы.

Не следует добавлять разрешения для действий, которые могут быть выполнены в другом приложении. Вместо этого используйте Intent, чтобы делегировать действие другому приложению, уже имеющему необходимое разрешение.

На пример, если вашему приложению нужно добавить контакт, то делегируйте это действие приложению Контакты, у которого уже есть соответствующее разрешение WRITE_CONTACTS.

Безопасность хранения данных

Криптография является наиболее эффективным способом обеспечить безопасность данных. Поэтому, используйте подходящий механизм шифрования, при работе с данными в приложении. Для достижения большей безопасности ключей используйте систему Android Keystore. Хорошую статью о шифровании можно прочитать здесь.

Ниже приведены рекомендации по хранению данных на устройстве.

А. Храните личные данные во внутреннем хранилище

Храните все личные данные пользователей во внутреннем хранилище устройства, которое изолировано от других приложений. Для доступа к этим файлам не нужно запрашивать разрешение, но другим приложениям такие файлы недоступны. Если пользователь удалит приложение, то все файлы, которые приложение сохраняло во внутреннее хранилище, также будут удалены. Кроме того, рассмотрите вариант использования EncryptedFile из библиотеки Security, вместо объектов File.

Б. Осторожно используйте внешнее хранилище

По умолчанию Android не применяет ограничения безопасности для данных, которые находятся во внешнем хранилище. Также не гарантируется, что сам носитель данных будет всё время подключен к устройству. Поэтому для обеспечения безопасности при доступе к информации из внешнего хранилища примите следующие меры:

Используйте ограниченный доступ к директориям: если приложению нужно обращаться лишь к определенной директории во внешнем хранилище устройства, то используйте область видимости, тем самым ограничив вашему приложению доступ к внешнему хранилищу устройства.

Файлы, связанные с приложением: если файл не содержит персональную или конфиденциальную информацию, но является значимым для пользователя только в контексте вашего приложения, то храните файл в директории конкретного приложения во внешнем хранилище.

В. Храните неконфиденциальные данные в файлах кэша

Для предоставления быстрого доступа к неконфиденциальным данным приложения храните их в кэше устройства. Если размер кэша превышает 1 Мб, то используйте getExternalCacheDir(). В противном случае используйте getCacheDir(). Оба метода вернут вам объект File, который содержит закэшированные данные приложения.

Г. Используйте SharedPreferences в приватном режиме

Используйте MODE_PRIVATE при создании и получении объектов SharedPreferences с помощью getSharedPreferences(), чтобы ваше приложение смогло получить информацию из файла общих настроек.

Кроме того, для усиления безопасности следует использовать EncryptedSharedPreferences, который оборачивает класс SharedPreferences и автоматически шифрует ключи и значения.

Постоянно обновляйте зависимости и библиотеки, чтобы обеспечить их большую безопасность

Сжимайте, обфусцируйте и оптимизируйте код с помощью компилятора R8

Если вы собираете проект с помощью Android Gradle 3.4.0 или более поздней версии, то в данном плагине больше не используется ProGuard для оптимизации кода во время компиляции. Вместо этого задействуется компилятор R8, чтобы во время компиляции выполнить следующие задачи:

- Сжатие кода (или перетряхивание дерева): обнаруживает и безопасно удаляет неиспользуемые классы, поля, методы и атрибуты из приложения и его зависимостей (что делает его ценным инструментом для обхода ограничения в 64k ссылок).

- Сжатие ресурсов: удаляет неиспользуемые ресурсы из упакованного приложения, а так же из его зависимостей.

- Обфускация: сокращает имена классов и методов, благодаря чему уменьшаются размеры DEX-файлов приложения.

- Оптимизация: проверяет и реорганизует код так, чтобы еще больше уменьшить размер DEX-файлов приложения.

Заключение

Данным рекомендациям должен следовать каждый разработчик, чтобы защитить свои мобильные приложения от уязвимостей. Они помогут разрабатывать приложения с высокой степенью защиты, которые предотвратят утечки ценной пользовательской информации и позволят сохранить доверие клиентов.

Удобный пользовательский интерфейс и высокая эффективность работы службы поддержки основаны на технологии машинного самообучения

Первое контейнеризированное автономное решение для контроля работы гибридных ИТ

Автоматизация и управление для традиционных, виртуальных и программно-определяемых сетей

Обнаружение элементов конфигурации и управление ими в гибридных ИТ-средах.

Упрощение автоматизации и контроля процессов

Комплексная автоматизация ИТ-процессов

Manage IT & software assets for better compliance

Автоматизация подготовки, внесения исправлений и соответствия требованиям для всего ЦОД

Создавайте и масштабируйте безопасные автоматизированные бизнес-процессы на предприятии.

Access all products in IT Operations Management

Позволят обеспечить безопасность в рамках всей цепочки создания ценности в сфере ИТ и наладить взаимосвязь между рабочими группами по ИТ-операциям, приложениям и безопасности.

Программное решение помогает быстрее реагировать на события и способствуют повышению гибкости предприятия.

Повысьте производительность облачных технологий с помощью сервисов для консультирования, трансформации и реализации.

Набор услуг, которые позволяют передать управление решениями экспертам, обладающим высоким уровнем знаний о вашей рабочей среде.

Услуги по стратегическому консультированию для сопровождения вашего плана цифровой трансформации.

Функциональное моделирование вариантов использования со встроенной интеграцией со всеми продуктами из программного портфеля Micro Focus дает возможность ознакомиться с практическими примерами использования

Наши эксперты по безопасности помогут быстро спроектировать и внедрить технологии защиты Micro Focus, а также проверить их эффективность.

Набор услуг, которые позволяют оптимизировать доставку решений от нескольких поставщиков, обеспечить управление этими решениями и гарантировать надежность их работы.

Получите всю информацию из массива больших данных за счет аналитики в режиме реального времени и поиска по неупорядоченным данным.

Получите всю информацию из массива больших данных за счет аналитики в режиме реального времени и поиска по неупорядоченным данным.

Получите всю информацию из массива больших данных за счет аналитики в режиме реального времени и поиска по неупорядоченным данным.

Мобильные услуги, которые обеспечивают высокую производительность приложений и ускоряют их выпуск без ущерба для качества.

Получите всю информацию из массива больших данных за счет аналитики в режиме реального времени и поиска по неупорядоченным данным.

Комплексные услуги для больших объемов данных, которые помогут вашей компании успешно развиваться.

Воспользуйтесь нашими образовательными услугами в сфере программного обеспечения, чтобы улучшить эффективность работы

Здесь собраны все учебные ресурсы Micro Focus

- Познакомьтесь с Micro Focus

- Пресс-центр

- Сотрудничество с инвесторами

- Руководство

- Корпоративная ответственность

- Вакансии

- Our COVID-19 Response

- Рыночная конъюнктура

- Продукция

- Поддержка и другие услуги

- Партнеры

- События

- О компании

Что такое безопасность приложений?

Безопасность приложений — это комплексное понятие, включающее процессы, инструменты и методы защиты приложений от угроз на протяжении всего жизненного цикла. Киберпреступники достаточно хорошо организованы и обладают достаточно высокой специализацией и мотивацией, чтобы обнаруживать и использовать уязвимости в корпоративных приложениях и красть данные, интеллектуальную собственность и конфиденциальную информацию.Решения для обеспечения безопасности приложений могут защитить любые приложения (устаревшие, для ПК, веб-служб, мобильных и микрослужб), используемые внутренними клиентами, бизнес-партнерами и сотрудниками.

Зачем нужна безопасность приложений?

По данным различных источников большинство успешных атак производится путем эксплуатации уязвимостей на уровне приложений, свидетельствуя о том, что ИТ-отделы предприятий должны сохранять особую бдительность и обеспечивать безопасность приложений. Проблема усугубляется непрерывным ростом количества и сложности приложений. Десять лет назад основной задачей специалистов по защите программ была защита приложений для ПК и статичных веб-сайтов, что было относительно просто и неопасно. Сейчас же процесс доставки ПО стал намного сложнее: он включает разработку с применением аутсорсинга, объединение ряда устаревших приложений со внутренними разработками и сторонними инструментами, открытым исходным кодом и коммерческими готовыми программными компонентами.

Организациям нужны решения для обеспечения безопасности приложений, защищающие все их приложения: от используемых внутри компании до популярных приложений, установленных на мобильных телефонах клиентов. Такие решения должны охватывать всю стадию разработки и поддерживать возможность тестирования после того, как приложение начали использовать, для мониторинга потенциальных проблем. Решения для обеспечения безопасности приложений должны обеспечивать возможность тестирования веб-приложений для выявления потенциальных и фактических уязвимостей, анализа кода, управления процессами обеспечения безопасности и разработки за счет координации усилий и обеспечения взаимодействия между различными заинтересованными сторонами. Также они должны поддерживать простые в использовании и развертывании средства проверки безопасности приложений.

Что такое SAST и DAST?

Что такое SAST?

Статическое тестирование безопасности приложений (SAST) — это сканирование исходных файлов приложения, точное выявление главной причины возникновения уязвимости и устранение пробелов в системе защиты.

Преимущества статического тестирования безопасности приложений для разработчика:

- возможность поиска и устранения уязвимостей в исходном, бинарном и байтовом коде;

- статический анализ результатов сканирования в режиме реального времени с выводом рекомендаций, навигацией по строкам кода и средствами совместной проверки;

- полное совмещение с интегрированной средой разработки (IDE).

Что такое DAST?

Система динамического тестирования безопасности приложений (DAST) моделирует контролируемые атаки на приложение или сервис для поиска уязвимостей в работающем приложении.

Преимущества динамического тестирования безопасности приложений:

- показывает работу всей системы безопасности приложения, указывая на уязвимые места и охватывая все компоненты (сервер, индивидуальный код, открытый код, службы);

- поддерживает интеграцию в средства разработки, тестирования и управления производством для получения полного комплексного представления;

- динамический анализ позволяет применять более широкий подход к управлению портфелем рисков (в масштабах тысяч приложений) и в рамках этого дает возможность сканировать устаревшие приложения;

- тестирует работающее приложение — в отличие от SAST не ограничивается конкретными языками программирования и позволяет выявлять проблемы, связанные с рабочей средой исполнения кода.

Сравнение локальных приложений и ПО, предоставляемого как услуга

Решения для безопасности приложений содержат программные средства (инструменты) кибербезопасности и методики безопасного исполнения приложений.

Локальные решения

Решения для тестирования безопасности приложений могут работать на внутренних (локальных) системах. В этом случае за их использование и обслуживание отвечают внутренние специалисты. Этот подход требует от организации наличия соответствующей инфраструктуры, персонала и установленных решений для безопасности приложений. Данный подход гарантирует, что данные не передаются сторонним лицам и не покидают помещений организации.

Программное обеспечение как услуга

Кроме того, безопасность приложений может обеспечиваться по модели SaaS (безопасность приложений как услуга). Этот подход означает, что за безопасность предложений отвечает поставщик соответствующих услуг. В этом случае от заказчика не требуется наличия оборудования, кадров и ПО, однако требуется полностью или частично доверить свои данные поставщику SaaS-услуг и в большинстве случаев передачи ему данных приложения. Модель SaaS — самый простой способ обеспечить безопасность приложений на ранних этапах развития. Помимо прочих преимуществ, этот способ отличается скоростью и масштабируемостью.Гибридные системы (с использованием сочетания локальных и SaaS-решений в проектах) берут лучшее от обоих подходов и обеспечивают гибкость, масштабируемость и оптимизацию расходов.

Скорость и точность

Сегодня в основе работы любого предприятия лежит программное обеспечение. Поэтому мы наблюдаем существенный рост количества мобильных и веб-приложений и сокращение времени между выпусками. Чтобы не снижать производительность бизнес-систем, многие организации выполняют поверхностное сканирование систем безопасности, что приводит к уменьшению точности и невозможности выявления уязвимостей. Гибкость в сфере безопасности заключается в поиске баланса между тщательной глубокой проверкой и возможностью получения ложных результатов, которые могут исказить процедуру устранения уязвимостей.

Что входит в число 10 самых опасных векторов атак на веб-приложения, составленный сообществом OWASP (открытый проект по обеспечению безопасности веб-приложений)?

10 самых опасных векторов атак на веб-приложения, составленный сообществом OWASP (открытый проект по обеспечению безопасности веб-приложений)

Решения по безопасности приложений

Решения Micro Focus Application Security для тестирования безопасности приложений и управления ею, доступные для развертывания в среде организации или как услуга, помогают компаниям защитить любые приложения, в т. ч. устаревшие и мобильные, приложения от сторонних поставщиков и приложения с открытым исходным кодом.

В возможности Micro Focus Fortify входит статическая, динамическая и интерактивная проверка приложений, самозащита приложений во время выполнения, а также средства для поддержки программы обеспечения безопасности программного обеспечения. Эта программа содержит процессы, гарантирующие защиту и безопасность приложений, используемых в вашей компании.

Эти решения включают:

Fortify Static Code Analyzer — система статического тестирования безопасности приложений (SAST). Позволяет выявить уязвимости в исходном коде на ранних этапах цикла разработки программного обеспечения.

Fortify WebInspect — система динамического тестирования безопасности приложений (DAST). Имитирует атаки на приложение в режиме реального времени для всестороннего анализа сложных веб-приложений и сервисов.

Система интерактивного тестирования безопасности приложений (IAST) — интеграция динамического тестирования и анализа времени выполнения для выявления большего количества уязвимостей путем расширения охвата атаки и более эффективного выявления эксплойтов, чем при отдельном динамическом тестировании.

Fortify Application Defender — самозащита приложения в ходе выполнения (RASP). Активно контролирует и защищает работающие приложения, которые имеют известные и неизвестные уязвимости.

Fortify on Demand — безопасность как услуга. Простой и быстрый способ точного тестирования приложения без необходимости установки или настройки программного обеспечения или добавления дополнительных ресурсов.

Mobile Security — метод тестирования мобильных приложений, позволяющий проверить все три уровня, включая клиента, сеть и сервер.

Software Security Assurance — централизованное хранилище обеспечивает видимость, которая помогает устранять уязвимости безопасности.

Fortify Software Security Center — централизованное хранилище, обеспечивающее прозрачность всей программы тестирования безопасности приложений. Оно определяет приоритеты, управляет и отслеживает действия по тестированию безопасности, обеспечивает точное видение всех рисков для безопасности программного обеспечения на вашем предприятии.

Статьи

Рассматриваете ли вы оценку безопасности мобильного приложения?

Узнайте о 5 лучших способах компрометации приложений и основных видах тестирования и передовых методах.

Если вам интересно, является ли ваше мобильное приложение безопасным и защищенным, возможно, пришло время подумать об оценке безопасности.

Согласно отчету Nielsen Total Audience за первый квартал 2018 года, средний потребитель в США тратит в среднем три часа и 48 минут в день на цифровые носители, а потребители тратят 62% этого времени на приложения и использование Интернета через смартфоны.

Поскольку многим приложениям требуется доступ к пользовательским данным, создатели приложений должны обеспечить оптимальную безопасность для своей платформы.

Взлом данных с помощью мобильных приложений становится все более популярной целью среди киберпреступников, а средняя стоимость взлома данных составляет 3,86 млн. долларов.

Утечки данных через незащищенные сети Wi-Fi, слабая криптография или другие уязвимости могут сделать ваше приложение главной целью для коварных исполнителей угроз.

Узнайте о пяти лучших способах взлома приложений и о лучших мерах по тестированию безопасности для защиты вашего мобильного приложения.

Что такое безопасность приложений и почему это важно?

Безопасность приложений – это процесс тестирования и проверки приложения на предмет защиты мобильных приложений, веб-приложений или API от потенциальных атак.

Организациям часто не хватает опыта и пропускной способности для адекватного мониторинга своих приложений и адаптации своего протокола безопасности для смягчения возникающих угроз.

Кроме того, изменяющиеся законы о соблюдении требуют от предприятий соблюдения строгих требований по защите (аналогично тому, как диктует соблюдение GDPR).

Каждое предприятие уникально и нуждается в экспертном руководстве для разработки стратегии безопасности, обеспечивающей соответствие требованиям, предотвращение атак и защиту пользовательских данных.

Безопасность приложений необходима, потому что предприятия могут работать над развитием и улучшением бизнеса с гарантией того, что приложения защищены от потенциальной опасности.

Безопасность приложений повышает операционную эффективность, отвечает требованиям соответствия, снижает риски и повышает доверие между бизнесом и пользователями.

Нарушения общественной безопасности и нарушения нормативных требований серьезно подрывают репутацию предприятия и заставляют потенциальных пользователей опасаться доверять бизнес-услугам.

Внедрение эффективной безопасности приложений – стоящее вложение.

Безопасность мобильных приложений: 5 главных угроз безопасности для мобильных устройств

Резкий рост количества смартфонов на рабочем месте и в повседневных ситуациях сделал их главной целью для хакеров.

Ни одно вычислительное устройство не является на 100% безопасным, и субъекты угроз продолжают искать новые способы использования уязвимостей на мобильных устройствах.

По словам Николаса Фирна, в 2017 году число атак на мобильные приложения возросло на 63%, поэтому крайне важно быть в курсе самых серьезных угроз безопасности для мобильных устройств.

1. Незащищенный Wi-Fi

Неподтвержденные серверы и незащищенные сети Wi-Fi в кофейнях или книжных магазинах – это рай для хакеров, не говоря уже об одной из самых серьезных угроз безопасности для мобильных устройств.

По словам репортера CNBC Дженнифер Шлезингер, хакеры пытаются скомпрометировать предприятия с помощью мобильных уязвимостей из-за роста числа смартфонов на рабочем месте.

Несмотря на предупреждения пользователей смартфонов о потенциально опасных и непроверенных серверах, пользователи продолжат подключаться к опасным сетям.

Инициаторы угроз могут использовать эти незащищенные сети для доступа к конфиденциальным данным непосредственно с телефонов или приложений.

2. Приложения с вредоносным кодом

Пользователи смартфонов загрузили 197 миллиардов мобильных приложений в 2017 году.

Однако пользователи могут загружать приложения со сторонних веб-сайтов вне Google Play Store или Apple App Store.

Хакеры могут использовать незащищенные приложения для использования конфиденциальных данных от мобильных пользователей.

Хакеры могут создавать приложения-копии и размещать их в сторонних магазинах приложений, а затем, как и фишинговые схемы, использовать вредоносное программное обеспечение для кражи данных.

Вы можете предотвратить угрозы безопасности мобильных устройств, загружая приложения только из официальных магазинов приложений.

3. Уязвимости операционной системы

Производители смартфонов должны постоянно обновлять операционное программное обеспечение для обеспечения технологических улучшений, новых функций и повышения общей производительности системы.

Пользователю смартфона периодически рекомендуется обновлять операционные системы (например, пользователям iPhone в операционных системах iOS).

Разработчики программного обеспечения отслеживают возникающие уязвимости и настраивают операционные системы для устранения угроз.

Однако пользователи могут отказаться от обновления системы или, возможно, их устройство больше не совместимо с последним обновлением.

Наилучшей защитой от возникающих мобильных угроз является обновление операционной системы как можно скорее и обновление мобильного устройства, если операционная система больше не совместима с новыми обновлениями.

4. Утечки данных

Мобильные приложения обычно хранят данные на удаленных серверах.

Пользователи часто загружают приложения и сразу же заполняют подсказки, чтобы начать использовать приложение, но часто не проверяют это должным образом.

Рекламодатели могут добывать данные, чтобы узнать больше о целевой демографии, но киберпреступники могут также получить доступ к серверам и утечки конфиденциальных данных.

Непреднамеренные утечки данных могут быть вызваны кэшированием, небезопасным хранением и cookie-файлами браузера.

5. Проблемы криптографии

Мобильная криптография имеет решающее значение для безопасности и обеспечивает безопасную работу данных и приложений.

Программное обеспечение iOS должно проверить, что приложение имеет цифровую подпись из надежного источника, а затем расшифровать приложение, чтобы выполнить его.

Программное обеспечение Android просто проверяет, что приложение имеет цифровую подпись, и не обязательно проверяет надежность подписавшего.

Такой дизайн цифрового доверия повышает важность загрузки приложений из официального источника.

Чувствительные данные в состоянии покоя на мобильном устройстве обычно становятся жертвами непреднамеренного раскрытия из-за плохой или полной нехватки криптографических реализаций.

Разработчики, работающие в сжатые сроки или пытающиеся срезать углы, могут использовать алгоритмы шифрования с существующими уязвимостями или вообще не использовать какое-либо шифрование.

Субъекты угроз могут использовать эти уязвимости или грабить данные с взломанного мобильного устройства.

Что такое тестирование мобильных приложений?

Тестирование мобильных приложений снижает риски, тестирует потенциальные уязвимости и проверяет программное обеспечение, чтобы убедиться, что приложение безопасно и соответствует требованиям безопасности.

Эксперты по кибербезопасности используют различные тесты и стратегии для мониторинга уязвимостей, чтобы оценить безопасность мобильного приложения.

Тестирование безопасности мобильных приложений требует передовых знаний и ресурсов.

Эксперты по безопасности часто создают реалистичные кибератаки для выявления потенциальных рисков.

Они проверяют не только мобильное приложение, но и всю внутреннюю систему, поддерживающую инфраструктуру и API.

Тестирование проникновения мобильных приложений: найдите свои уязвимости

Тесты на проникновение являются важной процедурой безопасности для тестирования мобильных приложений.

Хотя сканирование уязвимостей направлено на тестирование известных уязвимостей, аналитики безопасности используют тесты на проникновение, чтобы найти любую потенциальную уязвимость, будь то плохие настройки безопасности, незашифрованные пароли или неизвестный недостаток.

Подражая привычкам субъектов угроз, аналитики могут предвидеть стратегии киберпреступников и создать протокол безопасности, который на шаг впереди плохих парней.

Профессионалы должны выполнять тесты на проникновение, по крайней мере, один или два раза в год, так как стратегии атак кибербезопасности постоянно развиваются.

Аналитики безопасности часто используют два типа тестов на проникновение: тесты black box и white box.

1. Тестирование white box (статическое тестирование безопасности приложений)

Тестирование white box, также известного как статическое тестирование безопасности приложений (SAST), направлено на тестирование безопасности мобильного приложения с точки зрения осведомленного злоумышленника.

Аналитики безопасности пытаются получить как можно больше информации о конкретном мобильном приложении и сети перед выполнением теста.

Специалисты по безопасности будут проводить атаки на основе их понимания.

Тестирование white box занимает меньше времени, чем тестирование black box , потому что оно использует предыдущие исследования безопасности для руководства смоделированными атаками; однако, это не так реалистично.

2. Тестирование black box

Тестирование black box имитирует, как неосведомленный злоумышленник попытается использовать уязвимости.

Специалисты по безопасности внедряют различные угрозы для анализа уровня безопасности мобильного приложения.

Хотя они имитируют более реалистичную атаку, чем атака white box, специалисты по кибербезопасности могут не иметь возможности протестировать некоторые уязвимости из-за недостатка информации о конкретном приложении.

Консультанты Secureworks® объединяют аспекты этих методов при проведении мобильного тестирования.

Комбинируя подход информированного злоумышленника с методами тестирования черного ящика, консультанты могут эффективно тестировать компоненты мобильной среды за меньшее время, чем один только black box тест.

Anything in here will be replaced on browsers that support the canvas element

Kubernetes – это отличная платформа для управления контейнерами, которая в последнее время демонстрирует прорыв как в плане функциональности, так и в плане безопасности и отказоустойчивости. Специалисты утверждают, что архитектура Kubernetes позволяет ей легко переживать различные сбои и оставаться активной несмотря ни на что, что делает ее отличным вариантом для проведения пентестов. Далее мы рассмотрим как […]

В этом подробном руководстве мы будем изучать цифровую криминалистику с помощью машины Kali Linux. Сегодня мы будем восстанавливать удаленные или потерянные файлы с помощью инструмента Foremost, даже он может восстанавливать файлы с отформатированных носителей. Foremost – это криминалистический инструмент, который может восстанавливать потерянные файлы на основе их заголовков, нижних колонтитулов и внутренних структур данных. Foremost […]

Развертывание Для базового развертывания одного узла мы рекомендуем использовать Docker и Docker Compose. Сначала прочитайте docker-compose.yaml для настройки конфигурации и требований. Затем запустите стек с помощью: docker-compose up -d Более подробную информацию и другие методы развертывания см. в руководстве по установке. Использование FACT Ознакомьтесь с руководством пользователя. Разработка Подробную информацию о настройке среды разработки, линтинге […]

С ростом использования социальных сетей кража учетных данных социальных сетей хакерами стала серьезной проблемой во всем мире. Похищенные учетные данные социальных сетей впоследствии используются для выманивания и кражи денег и других ценных вещей у ничего не подозревающих пользователей социальных сетей, друзей и родственников. В этом руководстве мы расскажем, как хакеры используют инструмент “zphisher”, чтобы получить […]

В последние несколько лет облачные вычисления демонстрируют экспоненциальный рост и массове внедрение. От стартапов и малого бизнеса до предприятий – все используют облачные вычисления в своей деятельности. А такие компании, как Amazon, Google и Microsoft, разрабатывают первоклассные облачные сервисы, чтобы облегчить жизнь другим предприятиям и конечным пользователям, занимая лидирующие позиции в отрасли. Нет необходимости говорить, […]

Читайте также:

webdonsk.ru

webdonsk.ru