Подынтерфейс маршрутизатор cisco как сделать

Добавил пользователь Евгений Кузнецов Обновлено: 10.09.2024

В этом документе приведен пример конфигурации Fast EtherChannel (FEC) и транкинга IEEE 802.1Q между коммутаторами Cisco Catalyst Layer 2 (L2) с фиксированной конфигурацией и маршрутизатором Cisco. К числу коммутаторов Catalyst L2 с фиксированной конфигурацией относятся коммутаторы 2900/3500XL, 2940, 2950/2955 и 2970. В данном документе речь идёт о маршрутизаторе Cisco 7200. Но можно использовать любой другой маршрутизатор, который поддерживает EtherChannel и транкинг 802.1Q, чтобы получить аналогичные результаты. Список маршрутизаторов, поддерживающих транкинг EtherChannel и 802.1Q, приведен в разделе Требования этого документа.

Предварительные условия

Требования

Перед использованием этой конфигурации ознакомьтесь со следующими требованиями.

Функции транкинга FEC и 802.1Q доступны в коммутаторах Catalyst L2 с фиксированной конфигурацией и программным обеспечением Cisco IOS® версии 12.0(5.2)WC(1) и более поздних версий. Коммутаторы Catalyst 2940 и 2955/2950 не поддерживают транкинг с протоколом ISL (Inter-Switch Link) из-за ограниченных возможностей оборудования.

Маршрутизаторы Cisco поддерживают EtherChannel и возможности транкинга 802.1Q в ПО Cisco IOS версии 12.0(T) и выше. Однако не все маршрутизаторы поддерживают обе функции. Используйте данную таблицу для определения платформ маршрутизаторов, на которых поддерживаются FEC и функции транкинга 802.1Q.

Инкапсуляция IEEE 802.1Q

Маршрутизатор Cisco 1710

Маршрутизатор Cisco 1751

Cisco серии 2600

Cisco серии 3600

Cisco серии 3700

Cisco серии 4000-M (4000-M, 4500-M, 4700-M)

Cisco серии 7000 (RSP 2 7000, RSP 7000CI)

Cisco серии 7200

Cisco серии 7500 (RSP1, RSP2, RSP4)

1 Исключение в поддержке EtherChannel для маршрутизаторов Cisco 2600, 3600 и 3700 возникает в случае, если вы установили сетевой модуль NM-16ESW или NM-36ESW (Ethernet Switch Network Module). Каждый из этих модулей поддерживает не более шести каналов EtherChannels, до восьми портов в группе.

2 RSP = Route Switch Processor (процессор маршрутизирующего коммутатора)

Используемые компоненты

При разработке и тестировании этой конфигурации использовались следующие версии программного и аппаратного обеспечения.

Коммутатор Catalyst 2950 с программным обеспечением Cisco IOS версии 12.1(9)EA1d

Маршрутизатор Cisco 7200 с ПО Cisco IOS версии 12.2(3).

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в данном документе, были запущены с конфигурацией по умолчанию. При работе в действующей сети необходимо понимать последствия выполнения любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Технические рекомендации Cisco. Условные обозначения.

Теоретические сведения

Настройка

В этом разделе содержатся сведения о настройке функций, описанных в этом документе.

Описания команд, используемых в данном документе, приведены в следующих документах.

Примечание. Описанные в этом документе команды для коммутатора Catalyst 2950 и конфигурация применимы к коммутаторам, на которых установлено ПО Cisco IOS версии 12.1(6)EA2 или более поздней версии. При использовании ПО Cisco IOS версии 12.0(5.2)WC(1) необходимо использовать другие команды для конкретной конфигурации. См. документы для конфигураций коммутаторов, на которых установлено ПО Cisco IOS версии 12.0(5.2)WC(1):

Схема сети

В настоящем документе используется следующая схема сети.

Примечание. Собственная сеть VLAN – это VLAN, настроенная для интерфейса Catalyst перед настройкой транкинга с данным интерфейсом. По умолчанию все интерфейсы предназначены для VLAN 1. Поэтому сеть VLAN 1 является собственной сетью VLAN, которую можно изменить. В магистрали 802.1Q помечаются все пакеты VLAN, за исключением собственной VLAN. Собственную виртуальную локальную сеть VLAN нужно настроить одинаково на каждой стороне магистрали. Затем маршрутизатор или коммутатор может распознавать, к какой сети VLAN относится кадр, полученный без метки. На приведенной в этом разделе схеме сеть VLAN 10 настроена как собственная сеть VLAN. Для маршрутизации interVLAN следует сконфигурировать шлюз по умолчанию на всех рабочих станциях, подключенных к коммутаторам. Шлюз по умолчанию имеет IP-адрес, который вы указали в подчиненном интерфейсе. Подчиненный интерфейс маршрутизатора нужно создать для каждой сети VLAN. В этом примере рабочая станция workstation1 настроена с шлюзом по умолчанию, который имеет адрес 10.10.10.1. Этот межсетевой шлюз имеет IP-адрес канала порта подчиненного интерфейса: 1.10. Рабочая станция workstation2 настроена с шлюзом по умолчанию, который имеет адрес 10.10.11.1. Этот межсетевой шлюз имеет IP-адрес канала порта подчиненного интерфейса: 1.20.

Варианты конфигурации

В этом документе используются следующие конфигурации.

Коммутатор Catalyst 2950

Маршрутизатор Cisco 7200

Проверка

В данном разделе содержатся сведения для проверки текущей конфигурации.

Команды show для Catalyst 2950

show etherchannel

show interfaces interface-id switchport

show interfaces interface-id trunk

show etherchannel

Команда show etherchannel служит для отображения информации EtherChannel. Эта команда также отображает балансировку нагрузки или схему распределения кадров, сведения о порте и канале порта. Синтаксис команды:

Примечание. Эта команда должна располагаться на одной строке.

show interfaces interface-id switchport

Команда show interfaces interface-id switchport показывает конфигурацию интерфейса порта коммутатора в поле Administrative Mode и поле Administrative Trunking Encapsulation.

show interfaces interface-id trunk

Команда show interfaces interface-id trunk показывает магистральную конфигурацию интерфейса.

Команды show маршрутизатора Cisco 7200

- show interfaces port-channel channel-number

- show interfaces interface.subinterface

show interfaces port-channel channel-number

Команду show interfaces port-channel channel-number можно использовать для проверки интерфейса канала порта и портов канала.

show interfaces interface.subinterface

Команда show interfaces interface.subinterface может применяться для проверки конфигурации магистрали.

Устранение неполадок

Для этой конфигурации в настоящее время нет сведений об устранении неполадок.

ЗАДАЧА

Есть роутер CISCO (в моем варианте 2811) на котором закончились свободные Ethernet порты и есть коммутатор CATALYST (в моем варианте 2960), который имеет уйму свободных портов. Необходимо увеличить количество Ethernet портов маршрутизатора за счет свободных портов коммутатора пробросив vlan с сабинтерфейса роутера на интерфейс коммутатора.

РЕШЕНИЕ

На роутере:

А теперь подробнее. Интерфейсу роутера Fa0/1, который физически соединен с интерфейсом коммутатора Gi1/0 указываем на отсутствие присвоенного ip адреса командой no ip address и не забываем дать команду no shutdown для "поднятия" интерфейса. Далее создаем сабинтерфейс: interface FastEthernet0/1.122 , указываем тип инкапсуляции: encapsulation dot1Q 122 и конечно же присваиваем ip адрес: ip address 172.16.1.1 255.255.255.0 .

Теперь на коммутаторе:

Для начала создаем vlan: vlan 122 и называем его, как вздумается: name SOME . Далее конфигурируем тот порт, который смотрит на роутер interface GigabitEthernet0/1 . Он будет транковым портом, для этого выполняем команду switchport mode trunk . В случае если коммутатор поддерживает несколько видов инкапсуляции транка даем команду switchport trunk encapsulation dot1q для того что бы коммутатор знал что нужно использовать инкапсуляцию dot1Q, далее указываем какие vlan'ы могут ходить через этот транк: switchport trunk allowed vlan 122 . Теперь переходим к конфигурации порта, который и будет физически дополнительным портом для маршрутизатора. interface FastEthernet0/22 , включаем vlan на порту switchport mode access а теперь указываем какому vlan'y принадлежит этот порт: switchport access vlan 122 .

Все! Теперь пробуем пинговать с роутера клиента, подключённого к порту Fa22 на коммутаторе, результат должен быть положительный.

ВНИМАНИЕ:

Для того что бы коммутатор сам не переводил интерфейс в даун (статус порта выглядит как line protocol is down (err-disabled)) необходимо отключить STP на используемых для проброса интерфейса vlan'ах. Сделать это можно следующей командой: no spanning-tree vlan 122

Если нужно добавить еще один виртуальный порт, тогда добавляем следующее в конфиги:

Роутер

Все делается по аналогии, единственное что, дак это нужно не забыть на транковом порту коммутатора разрешить новому vlan'y ходить в сторону маршрутизатора. Для этого на интерфейсе GigabitEthernet0/1 выполняем команду switchport trunk allowed vlan 121,122

P.S. Огромное спасибо lissyara за этот замечательный сайт, а также zingel за помощь на форуме в решении проблем.

Урра! Началось, кискари обьеденились с фришниками :)))

Ну а полобольшему счету статья оч полезная, лично я бы сроду не додумался вот ТАК изголится.

Побольше хороших статьей под любые системы, и всем будет прощще работать.

Америка вновь открыта!

Молодец хороший результат, эффективная статья. Взял в колекцию.

nikll

Ну а полобольшему счету статья оч полезная, лично я бы сроду не додумался вот ТАК изголится.

я тебе про тоже самое говорил - только хотел так же сделать на роутере фришном использовав порты управляемого свитча =)

Отличная статья! Оригинальное и вполне реальное решение! Взял в коллекцию!

1. не совсем понятно зачем создавать интерфейс vlan? автор что то не допонимает? достаточно создать вилан в базе виланов это делается одной командой, но в зависимости от свитча разной:) (имеется ввиду различные линейки свитчей cisco)

либо conf t > vlan №

либо conf t > vlan database > vlan №

далее смотрим есть ли новый vlan в базе vlan-ов

sh vlan

2. не совсем ясен смысл опции switchport mode access на порту свитча на котором уже прописан switchport access vlan 121, ы?

вы думаете что свитч как буратино? то есть тупой как дрова и не поймет в каком mode работать порту? :D

>не совсем ясен смысл опции switchport mode access на порту свитча на котором уже прописан switchport access vlan 121, ы?

Сами подумайте. Порт может работать в режиме транка - тогда он ожидает наличие метки в пакете. Может работать в режиме пользователя, тогда он ожидает пакеты без меток, а подразумеваться будет указанная конкретная метка. Может работать в смешанном режиме - обрабатывать пакеты с метками, а пакеты без метки будет причислять к указанному vlan (обычно это 1).

>Сами подумайте. Порт может работать в режиме транка - тогда он ожидает наличие метки в пакете. Может работать в режиме пользователя, тогда он ожидает пакеты без меток, а подразумеваться будет указанная конкретная метка.

Применимо к случаю описанному в этой статье вполне хватит switchport access vlan 121.

Странная статья. Такое ощущения, что автор Cisco первый раз в руки взял ;-) Но ведь когдат-то надо учитсья.

2:m0ps

Ну на самом деле описаное - это не оригинальное решение, а вполне описанное самой циской в базовых учебниках о началах построения сетей. Хотелось бы пожелать учить вначале матчасть, а уж потом изобретать велосипед. Кстати с cisco нетревиальных веще вообще не бывает (за редким очень! исключением). Но ведь CCIE не все идут сдавать. Удачи ;-)

Решение, описанное в этой статье, называется "router-on-a-stick"(роутер на палочке).

Ещё можно докупить свитчед-лайнкарту к 28ой. В любом случае, помните, что порты роутера никак не access-порты, не та стоимость пер порт, и обычно делается именно router-on-a-stick.

int vl121 не нужен, no spanning не нужен.

Inri, насчет int vl121 эт действительно не нужно а насчет no spanning не согласен. по-крайней мере в моем случае эт нужно, т.к. до выключения его у меня каталист произвольно тушил интерфейс

andrey262, 2009-02-09 в 9:45:20

Не произвольно, а согласно обсчитаному дереву, если что-то тушит, значит где-то кольцо, либо его вероятность!

camelot, 2009-02-15 в 15:47:13

Если в аксесный порт подключено нечто, что может слать bpdu, то каталист может положить порт в ерр-дизейбл. Если есть уверенность что кольца не будет, можно сказать на порту spanning-tree bpdufilter enable. А моде на некоторых свичах укзывать надо, ибо они там по умолчанию стоят как dynamic, также свич разрешает иметь одновременно на порту switchport trunk allowed vlan хххх и switchport access vlan xxxx.

А еще если хотите юзать вланы выше 1000-ного, то надо перевести vtp в режим transparent (vtp mode transparent)

andrey262, 2009-04-15 в 9:42:44

Если на порту стоит portfast. Иначе не будет.

sasuke, 2009-04-21 в 22:34:36

как известно encapsulation dot1Q это универсальная инкапсуляция для Вланов, свич кошки можно сменить на другой а как сделать что непосредственно цисовским протоколом они менялись значениями вланов?

andrey262, 2010-04-29 в 20:30:50

2sasuke:

Смотри в сторону vtp-domains ;-)

roman_ssh, 2010-07-16 в 16:36:51

Статья абсолютно не соответствует своему названию, полагаю для начала нужно определиться для чего нужно "Увеличение количества портов роутера", лично я вижу только один вариант, пропускная способность, в данном случае её кпд

dmitryg, 2010-09-30 в 8:02:56

Inri, насчет int vl121 эт действительно не нужно а насчет no spanning не согласен. по-крайней мере в моем случае эт нужно, т.к. до выключения его у меня каталист произвольно тушил интерфейс

Для того чтоб свитч не тушил интерфейс, выставь по умолчанию дуплекс и скорость на портах с двух сторон.

speed 100

duplex full

Поправка для неучей:

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

spanning-tree guard root

избавит от херни

Patrick, 2015-01-30 в 17:34:30

Вот посмотрел на етот конфиг, можно не избретать велосипед, - не проще сделать vtp domain сделать спаниг три между 2-я портами роутера и 2-я портами свича, и на свиче раздавать акцеси для вланов, если кому интересно, - могу скинуть рабочий конфиг (щас просто нет доступа до девайсов)

Nadz Goldman, 2015-01-30 в 19:44:13

> Patrick

Статья лохматого года и ориентированна на новичков, которые не совсем понимают уровень ICND.

Смысл статьи можно вот так передать:

sw-1

int fa0/1

descr ToRouter

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 30,40

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

spanning-tree guard root

no cdp enable

int fa0/2

descr ToClient1-vlan30

switchport

switchport mode access

switchport access vlan 30

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

spanning-tree guard root

no cdp enable

int fa0/3

descr ToClient2-vlan40

switchport

switchport mode access

switchport access vlan 40

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

spanning-tree guard root

no cdp enable

interface FastEthernet0/0

descr To-sw-1

no ip address

duplex auto

speed auto

no shutdown

interface FastEthernet0/0.30

descr subInt-vlan30

encapsulation dot1Q 30

ip address 10.10.30.0 255.255.255.0

interface FastEthernet0/0.40

descr subInt-vlan40

encapsulation dot1Q 40

ip address 10.10.40.0 255.255.255.0

Т.е. суть этой статьи была в том, что бы новички, которые дома имели какой-нить длинк/зухель и прочее могли хоть чуть-чуть въехать в основы транков/акцессов при работе с более "умными" устройствами.

Мне, к примеру, нынче это всё пофиг - вышеприведенный конфиг накидал с руки.

Но когда-то именно таких штук и не хватало.

А vtp domain давным давно умер =)

Остался жив ещё stp, но и с него надо перелазить на что-то другое.

Этот информационный блок появился по той простой причине, что многие считают нормальным, брать чужую информацию не уведомляя автора (что не так страшно), и не оставляя линк на оригинал и автора — что более существенно. Я не против распространения информации — только за. Только условие простое — извольте подписывать автора, и оставлять линк на оригинальную страницу в виде прямой, активной, нескриптовой, незакрытой от индексирования, и не запрещенной для следования роботов ссылки.

Если соизволите поставить автора в известность — то вообще почёт вам и уважение.

Компания Cisco является мировым лидером в области сетевых технологий. Она смогла создать многоуровневую систему сертификации инженеров по компьютерным сетям, благодаря которой проверяются знания не только продукции, но и знание сетевых технологий, протоколов и принципов работы сети.

Маршрутизаторы Cisco используют межсетевую операционную систему — Cisco IOS, которая выполняет функции сетевой организации, маршрутизации, коммутации и передачи данных.

Интерфейс IOS имеет набор команд, доступных в зависимости от установленных привилегий для пользователя. Это позволяет избежать ошибочных действий для неподготовленных специалистов. Для использования привилегированного режима используется команда enable, для конфигурационного — команда configure terminal.

Каждый интерфейс устройств Cisco называется портом и обозначается несколькими способами:

— в фиксированных конфигурациях интерфейсы нумеруются последовательно без привязки к слоту, в который они установлены (например ethernet0, serial0).

— в модульных конструкциях с заменяемыми платами интерфейсов, используется нумерация с использованием синтаксиса типа слот/порт (например ethernet0/1, serial0/1).

Команды IOS могут предоставить пользователю информацию о конфигурации, управлении и статусе отдельных частей оборудования.

Назначение имени устройству осуществляется командой hostname

Несмотря на то, что логи обычно записываются на сервер, обычно выделяют буфер в оперативной памяти размером 256 Кб в качестве резервного варианта.

Из соображений безопасности отключаем опцию IP пакета source routing

Если по маршруту есть участники с размером MTU меньше чем 1500 байт, то необходимо включить path mtu discovery

Для того, чтобы заходить на устройство по команде telnet необходимо поставить защиту. В противном случае доступ по telnet не будет получен.

Для установки пароля на привилегированный режим необходимо сделать следующее

Внутреннее время задается с помощью команды clock set. Команда вводится в привилегированном режиме.

Часовой пояс настраиваем с помощью команды clock timezone

Настройка SSH подключения

Настройка NAT

Раздаем адреса по DHCP

Сохранение настроек роутера

Для того чтобы не повредить конфигурационные файлы после выключения устройства можно сделать сохранение настроек командой copy running-config startup-config

Просмотр интерфейса show interfaces

Позволяет просмотреть статус всех интерфейсов на устройстве. Если указать конкретный порт, то отобразится информация только по указанному интерфейсу. Например:

Основная полученная информация

- FastEthernet0/0 is up, line protocol is up (connected) — порт включен и получает сигнал от подключенного к нему кабеля.

- Hardware is Lance, address is 0030.a399.3901 (bia 0030.a399.3901) — информация о модели интерфейса и его физическом адресе

- Encapsulation ARPA, loopback not set — указывает тип инкапсулирования для данного интерфейса.

Если инкапсулирование данных для интерфейсов локальной сети не нуждается в настройке, то для интерфейсов глобальных сетей это необходимо.

Пример административной блокировки порта

Настройка интерфейса Ethernet

Посмотреть какой IP-адрес назначен интерфейсу можно командой show ip interface

Настройка интерфейса Serial

Команда encapsulation определяет тип протокола канального уровня и формат передаваемых данных для конкретного интерфейса. Например:

Отключение порта shutdown

Команды выключения/включения интерфейса применяется, если необходимо изменить административное состояние интерфейса. Оборудование Cisco не передает данные на интерфейс, если он заблокирован на административном уровне. Выключение порта осуществляется путем входа на нужный интерфейс и ввода команды shutdown. Например:

Проверяем полученный результат с помощью уже известной команды show interfaces:

Включение интерфейса осуществляется командой no shutdown

Добавление описания/комментария с помощью команды description

К каждому из доступных интерфейсов доступно поле длиной не более 255 символов.

Просмотр информации о VLAN

Команда show vlan позволяет посмотреть информацию о созданных виртуальных каналах.

В рабочих конфигурациях использование VLAN с номером 1 не рекомендуется.

Команды конфигурирования IP-маршрутизации

Для просмотра таблицы IP-маршрутизации используется команда show ip route

Команды для конфигурирования служб имен доменов

Большинство пользователей обращаются к серверам, рабочим станциям и другим IP-устройствам, используя их имя, а не IP-адрес. Роль преобразования IP-адреса в имя отводится DNS серверам. Маршрутизаторы также могут пользоваться DNS-системой для преобразования имен в IP-адреса.

Пример конфигурирования службы DNS маршрутизатора:

Проверка установок службы DNS на маршрутизаторе выполняется с помощью команды show host

После того как мы научились делить сеть тремя способами ("Первый способ деления сети на подсети", Деление сети на подсети методом квадратов, ON-LINE VLSM Калькулятор), логичное продолжение, это настройка роутера. Давайте выполним базовую настройку роутера (которую Вам придется выполнять ооочень часто) и назначим IP-адреса интерфейсам маршрутизатора.

Предположим, что после деления сети 192.168.0.0/24 на 3 подсети A, B и C (по 100, 50, 2 хоста соответственно) мы получили такие подсети: A - 192.168.0.0/25, B - 192.168.0.128/26, C - 192.168.0.192/30.

Первый адрес подсети C надо назначить на интерфейс маршрутизатора serial 0/0/0. Причем на один конец кабеля (DCE) для интерфейса serial необходимо назначить clock rate (задать время для синхронизации сигнала), а для другого (DTE) этого делать не надо.

-

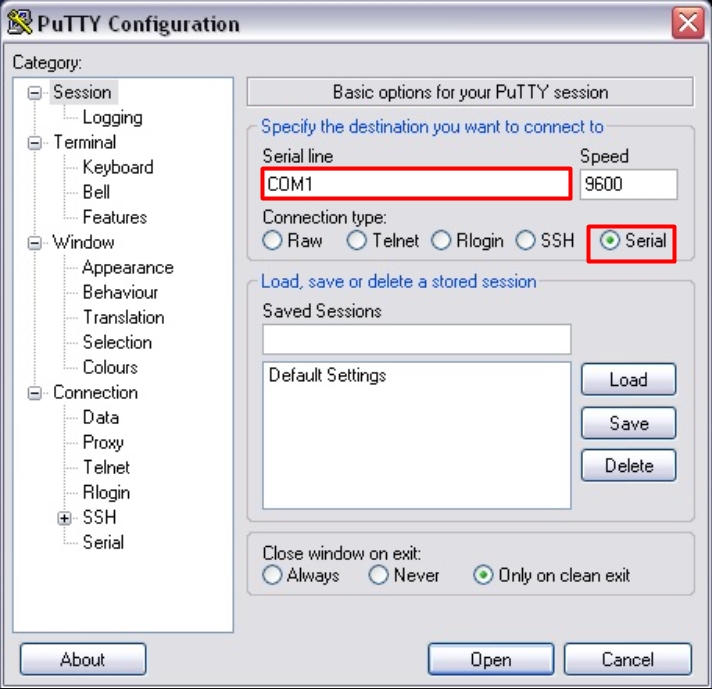

Устанавливаем консольное соединение через гипертерминал со следующими настройками:

Предлагаю скачать файл с выполненным заданием для программы эмулятора PacketTracer, открыть его и посмотреть на реализацию (пароль на консольный вход - cisco, на привилегированный режим - class).

Заметьте, что компьютер PC1 может нормально пинговать компьютер PC2, но не может пинговать PC3. Это происходит из-за не настроенной маршрутизации. А настроим мы её в следующей шпаргалке ;)

Пример подключения

Представим себе, что у нас есть один роутер Cisco. С помощью маршрутизатора мы должны подключить офис с несколькими компьютерами. Для коннекта всех локальных машин будем использовать коммутатор. Fa 4 и Fa 0 – это внешний и внутренний физический интерфейс. Также у нас есть:

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

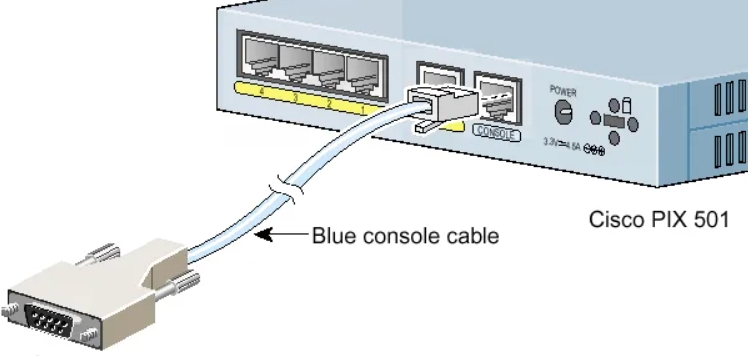

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

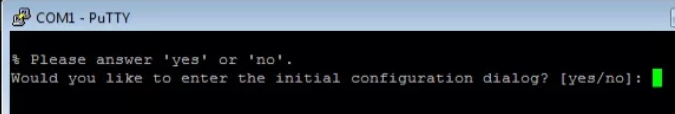

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

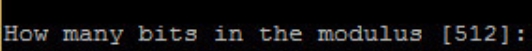

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

Читайте также:

webdonsk.ru

webdonsk.ru