Как сделать хакерскую программу

Добавил пользователь Алексей Ф. Обновлено: 09.09.2024

Для новичков, которые не знают с чего начать, мы представляем подборку сайтов, на которых можно приобрести и улучшить навыки хакинга.

Прим. перев. Приведённые ниже площадки доступны только на английском языке.

1.picoCTF

picoCTF — это площадка для изучения кибербезопасности. На ней будущие этичные хакеры могут обучаться и соревноваться в навыках взлома.

2.OVERTHEWIRE

OverTheWire подойдёт всем желающим изучить теорию информационной безопасности и применить её на практике независимо от своего опыта. Новичкам следует начать с задач уровня Bandit, поскольку они необходимы для дальнейшего решения других задач.

3.HACKING-LAB

Hacking-Lab предоставляют задачи CTF для European Cyber Security Challenge, но они также проводят на своей платформе регулярные соревнования, в которых может участвовать каждый. Просто зарегистрируйтесь, настройте vpn и выберите себе задачу по вкусу.

4.PWNABLE.KR

Задачи делятся на 4 уровня сложности: лёгкий — для новичков, средний, сложный и хардкор, где задачи требуют нестандартных подходов для решения.

6.SMASHTHESTACK

SmashTheStack состоит из 7 различных варгеймов: Amateria, Apfel (в настоящее время офлайн), Blackbox, Blowfish, CTF (в настоящее время офлайн), Logic и Tux. Каждый варгейм содержит множество задач, начиная от стандартных уязвимостей и заканчивая задачами на реверс-инжиниринг.

7.MICROCORRUPTION

8.REVERSING.KR

Здесь вы можете найти 26 задач для проверки ваших навыков взлома и реверс-инжиниринга. Сайт не обновлялся с конца 2014 года, но имеющиеся задачи по-прежнему являются ценными учебными ресурсами.

9.HACK THIS SITE

Hack This Site — бесплатный сайт c варгеймами для проверки и улучшения ваших навыков хакинга. Нам нём можно найти множество хакерских задач в нескольких категориях, включая базовые задачи, реалистичные задачи, приложения, программирование, фрикинг, JavaScript, форензику, стеганографию и т.д. Также сайт может похвастаться активным сообществом с большим каталогом хакерских статей и форумом для обсуждения вопросов, связанных с безопасностью. Недавно было объявлено, что кодовая база сайта будет пересмотрена, поэтому в ближайшие месяцы можно ожидать большие улучшения.

10.W3CHALLS

W3Challs — это обучающая платформа с множеством задач в различных категориях, включая хакинг, варгеймы, форензику, криптографию, стеганографию и программирование. Цель платформы — предоставить реалистичные задачи. В зависимости от сложности решённой задачи вы получаете баллы. Также есть форум, на котором можно обсуждать и решать задачи с другими участниками.

11.Hacker101 CTF

Hacker101 CTF — это игра Capture The Flag, классическая задача для хакеров, когда нужно получить доступ к системе, а затем найти флаг (который обычно является строкой). На сайте есть несколько уровней, а для застрявших существуют подсказки.

12.EXPLOIT EXERCISES

Exploit Exercises предлагает множество виртуальных машин, документацию и задачи, которые пригодятся в изучении повышения привилегий, анализа уязвимостей, разработки эксплойтов, отладки, реверс-инжиниринга и т.д.

13.RINGZER0 TEAM ONLINE CTF

14.HELLBOUND HACKERS

На Hellbound Hackers можно найти традиционные задачи с эксплойтами и такие форматы задач, которых нет на других ресурсах. Например, патчинг приложений и задачи, ограниченные по времени. В задачах с патчингом вам даётся уязвимый фрагмент кода и вам нужно предложить исправление этой уязвимости.

15.HACKINGLOOPS

HACKINGLOOPS — это сайт на котором вы найдёте множество туториалов по различным видам хакинга: от мобильных телефонов, до веб-сайтов. Также на сайте есть возможность пройти тесты для подготовки к сертификациям Security+.

16.HACK.ME

17.HACKTHIS!!

18.ENIGMA GROUP

Enigma Group содержит более 300 задач с акцентом на топ-10 эксплойтов OWASP. Сайт имеет почти 48000 активных участников и проводит еженедельные CTF-соревнования, а также еженедельные и ежемесячные конкурсы.

19.GOOGLE GRUYERE

Google Gruyere показывает, как можно эксплуатировать уязвимости веб-приложений и как от этого защититься. Вы сможете провести реальное тестирование на проникновение и фактически взломать настоящее приложение, используя атаки вроде XSS и XSRF.

20.GAME OF HACKS

Game of Hacks показывает вам набор фрагментов кода в виде викторины с несколькими вариантами выбора, а вы должны определить правильную уязвимость в коде. Этот сайт немного выделяется из этого списка, но тем не менее это хорошая игра для выявления уязвимостей в коде.

21.ROOT ME

Root Me — это сайт для хакинга, который предлагает более 200 задач и более 50 виртуальных сред, позволяющих вам применить на практике свои навыки взлома в различных сценариях. Это определённо один из лучших сайтов в данном списке.

22.CTFTIME

Хотя CTFtime не является хакерским сайтом, как другие в этом списке, это отличный ресурс, чтобы оставаться в курсе CTF-соревнований, происходящих по всему миру. Поэтому, если вы заинтересованы в присоединении к CTF-команде или участии в соревновании, вам стоит сюда заглянуть.

23.PENTESTERLAB

Сначала вкратце разберемся, что такое BAT файл? Это пакетный файл (своего рода- скрипт), в который помещены команды. Ну а при запуске - эти команды последовательно исполняются через CMD в системе Windows. Ну вот как то так. Можно писать батники для удобства.. А можно и в других (каверзных) целях.

Как создать батник?

Очень просто. Все нужные команды копируем в обычный текстовый файл, после чего формат txt меняем на bat . Батник готов.

Не спорю. Вряд ли кто-то согласится по доброй воле запустить непонятный файлик.. поэтому потом я расскажу об одном способе, который поможет нам всё это дело привести в более "человеческий" вид).

Команды и их предназначения.

?Начнём с простенького.?

?Компьютер выключится:

Можно задействовать таймер. К примеру, shutdown -s -t 40 - будет означать, что компьютер выключится через 40 секунд после выполнения батника.

?Компьютер перезапустится:

С таймером аналогично, как и выше.

?Немножко поинтересней!?

?Меняются местами значения кнопок мышки. Теперь основная - правая кнопка:

Лечение в параметрах. Устройства - мышь.

?Меняется формат всех ярлыков:

Здесь меняю на формат rar. Но лучше использовать что- нибудь индивидуальное (несуществующий формат). Чтоб потом всё легко можно было вернуть обратно. Ну а чтобы вернуть всё, как было - используем " assoc .lnk= "

?Убиваем проводник. Экран становится чёрным. Только мышку видно. Всё, что работало - так же продолжает работать:

Лечение: ctrl+alt+del, и в диспетчере "Файл" -- "Запустить новую задачу", ввести explorer.exe. Или же перезапустить пк.

А теперь давайте посмотрим кое- что посерьёзней..?

?Циклический, бесконечный запуск Paint. Поверьте, ТОП - неТОП.. через несколько секунд комп просто упирается рогами и ни на что не реагирует.) Лечение - только перезапуск.:

Естественно, вместо Paint можно что угодно запускать. Но это не имеет значения в принципе.

В данном случае создадутся 2 ляма папок.. Значение своё можно подставить. P.S.: команда- жесть.. в некоторых случаях (при большом числе папок), Windows тупо может полететь.. Так что осторожней. ?

?Удаляет файлы по указанному пути, минуя корзину:

Удаляет и вложенные файлы во всех папках, которые есть по указанному пути. Сами папки остаются пустые. Лечение: использовать утилиту для восстановления файлов. Или забыть). Но как в примере (удалится установленный софт) - восстанавливать нет смысла. Проще установить заново.

Думаю, хватит.

Конечно, есть и по-серьёзней команды.. Можно и систему угробить подобным, но наша цель- пошутить.?

Ну а вообще, можно экспериментировать и с приведёнными примерами. К примеру, командой удаления можно удалить драйвера, указав путь к ним.. Или же команду "Перезагрузка пк" задействовать сразу же после включения.. И будет бесконечный перезапуск. Но для этого нужно иметь доступ к ПК и добавить команду в автозапуск. Лечение: запустить винду в безопасном режиме и удалить батник. Ну как то так.

Теперь я покажу, как батник привести в человеческий вид.

Чтобы у подопытного было меньше сомнений, открывать файл или нет.. Элементарно, засовываем батник в exe. Добавляем иконку и даём внятное (привлекательное) название. Останется только под каким-либо предлогом скинуть приложуху жертве и убедить запустить. Опять же, если есть доступ к пк (а, может и подшутить над родными.. типо "ага! сломал!")- делаем иконку как у игры или программы, которой бедолага пользуется. После чего копируем наш exe в папку с прогой и делаем на неё ярлык на рабочий стол (вместо настоящего ярлыка). Профит.? Тут главное - Ваше воображение.))

Чтобы конвертировать наш батник в exe, качаем утилитку. Находим её в интернете по названию " Bat_To_Exe_Converter ". Есть с Русским переводом.

Давайте на примере. Выглядит она вот так:

Всё элементарно.. Добавляем свой батник и выбираем, где будет сохранён exe. Ставим " Невидимое приложение " - это для того, чтобы при запуске небыло видно, как команды исполняются в CMD. Это не обязательно - но получается прикольней)

Ставим галочку на " Добавить манифест администратора " - Чтобы при запуске запрашивались права администратора. В принципе, многие команды и так срабатывают, но на всякий случай не помешает).

Остальное можно оставить - как есть.. Но если есть идеи по применению команды только с паролем, ставим галочку " Шифровать программу " и вводим нужный пароль. Далее, при запуске exe нужно будет ввести заданный пароль. (Признаюсь честно, я находил применение данной фиче.)) Как и писал ранее, всё зависит от Вашего воображения.)

Далее, во вкладке "Информация о версии" - указываем иконку в формате *. ICO и остальную инфу о "проге".

Ну и жмём "Компилировать" . Готово.?

По поводу реакции антивирусов.

Вирусами это назвать довольно сложно.. Но что хочу сказать - стоИт у Windows 10 c обновлением 2004. На борту стандартный Защитник Windows. - реакции НОЛЬ . Всё пашет и пляшет. На счёт сторонних антивирусов ручаться не могу).

Всем привет! В нашем паблике вы сможете понять основы программы Termux.

Termux - это программа с очень большим количеством функций. Если вы овладеете программой, то вы сможете стать настоящим хакером.

И наш паблик поможет вам в этом.

Так же в нашем паблике вы можете найти много интересных статей о хакерах и програмировании.

Так что подписывайся!?

Не пожалеешь!

Termux | Обучаем хакингу при помощи телефона запись закреплена

Termux | Обучаем хакингу при помощи телефона запись закреплена

Venomsploit - это инструмент на основе python, предназначенный для пользователей Termux.

Этот скрипт генерирует полезные нагрузки с помощью metasploit-framework.

Он работает как на рутированных, так и на некорневых устройствах.

Запуск:

$ python2 Venomsploit

Termux | Обучаем хакингу при помощи телефона запись закреплена

FotoSploit – инструмент для кражи данных пользователя Google или Facebook.

Создаем название нашей страницы:

$ set title url

Создаем адрес для жертвы:

$ set title url

$ run

Termux | Обучаем хакингу при помощи телефона запись закреплена

Иногда нужно запудрить мозги собеседнику и впечатлить его хакерскими способностями. Именно на этот случай и пригодится DefGen

Запуск:

$ python2 DefGen

Termux | Обучаем хакингу при помощи телефона запись закреплена

AXOM-FB-HACK - взлом на termux или linux. Использовать только токен для входа в систему или не использовать настоящий идентификатор.

Termux | Обучаем хакингу при помощи телефона запись закреплена

Seeu - это скрипт на основе bash, который официально сделан для взлома камер устройств с помощью функций portforwarding и google bypass.

Илья Карелин

Termux | Обучаем хакингу при помощи телефона запись закреплена

Использование:

$ python2 Cr3d0v3r.py -h

Termux | Обучаем хакингу при помощи телефона запись закреплена

Shodan-eye - инструмент, при помощи которого вы сможете найти различные устройства, который подключены к сети интернет. Вариантов устройств великое множество от ПК до холодильников или атомных электростанций, веб-камер, водоочистных сооружений, кофемашин, яхт, медицинских устройств, светофоров, ветровых турбин и т.д.

Termux | Обучаем хакингу при помощи телефона запись закреплена

Pydictor - мощный и полезный конструктор хакерских словарей для атаки методом грубой силы.

Termux | Обучаем хакингу при помощи телефона запись закреплена

Snap - это сценарий на основе bash для termux на основе zsh, и с помощью этого инструмента вы можете делать много вещей, таких как резервное копирование termux, восстановление резервных копий и т.д.

Этот инструмент работает как на корневых, так и на некорневых устройствах, поэтому вы можете использовать его без каких-либо проблем.

Илья Карелин

Android — популярная платформа не только для простых смертных, но и для правильных людей. Количество полезных утилит здесь просто зашкаливает. За это можно сказать спасибо UNIX-корням системы, значительно упростившим портирование многих инструментов на Android. Увы, некоторые из них Google не пускает в Play Store, так что придется ставить соответствующие APK вручную. Также для некоторых утилит нужен максимальный доступ к системе (например, файрволу iptables), поэтому следует заранее позаботиться о root-доступе.

Менеджер пакетов:

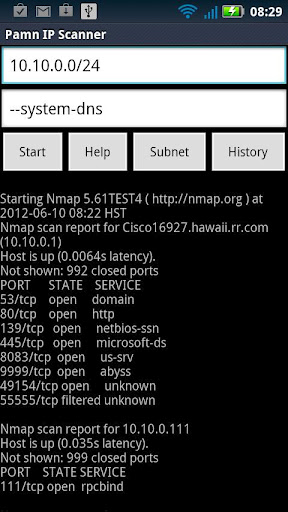

Сетевые сканеры:

Незаметный смартфон, который в отличие от ноутбука легко помещается в карман и никогда не вызывает подозрений, может быть полезен для исследования сети. Выше мы уже сказали, как можно установить Nmap, но есть еще один вариант. PIPS — это специально адаптированный под Android, хотя и неофициальный порт сканера Nmap. А значит, ты сможешь быстро найти активные устройства в сети, определить их ОС с помощью опций по fingerprinting’у, провести сканирование портов — короче говоря, сделать все, на что способен Nmap.

l

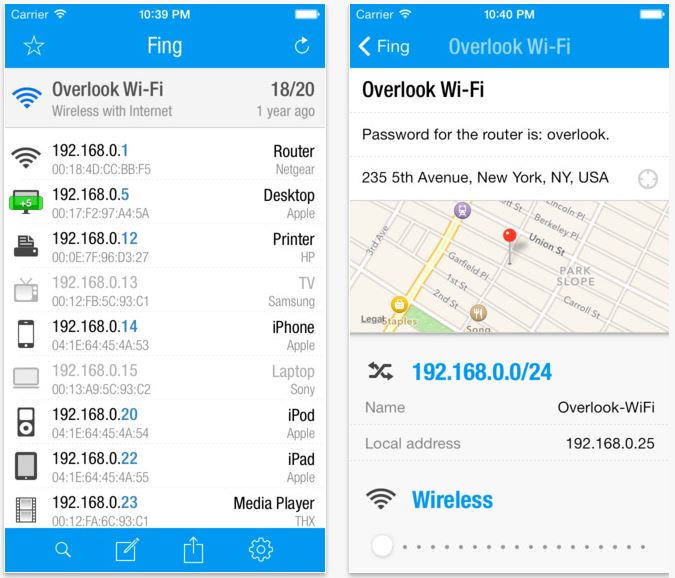

С использованием Nmap’а, несмотря на всю его мощь, есть две проблемы. Вопервых, параметры для сканирования передаются через ключи для запуска, которые надо не только знать, но еще и суметь ввести с неудобной мобильной клавиатуры. А во-вторых, результаты сканирования в консольном выводе не такие наглядные, как того хотелось бы. Этих недостатков лишен сканнер Fing, который очень быстро сканирует сеть, делает fingerprinting, после чего в понятной форме выводит список всех доступных устройств, разделяя их по типам (роутер, десктоп, iPhone и так далее). При этом по каждому хосту можно быстро посмотреть список открытых портов. Причем прямо отсюда можно подключиться, скажем, к FTP, используя установленный в системе FTP-клиент, — очень удобно.

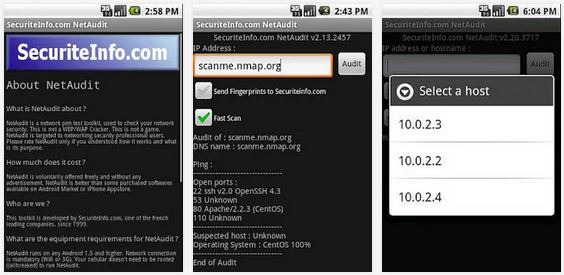

Когда речь идет об анализе конкретного хоста, незаменимой может оказаться утилита NetAudit. Она работает на любом Android-устройстве (даже нерутованном) и позволяет не только быстро определить устройства в сети, но и исследовать их с помощью большой fingerprinting-базы для определения операционной системы, а также CMS-систем, используемых на веб-сервере. Сейчас в базе более 3000 цифровых отпечатков.

Если же нужно, напротив, работать на уровне ниже и тщательно исследовать работу сети, то здесь не обойтись без Net Tools. Это незаменимый в работе системного администратора набор утилит, позволяющий полностью продиагностировать работу сети, к которой подключено устройство. Пакет содержит более 15 различного рода программ, таких как ping, traceroute, arp, dns, netstat, route.

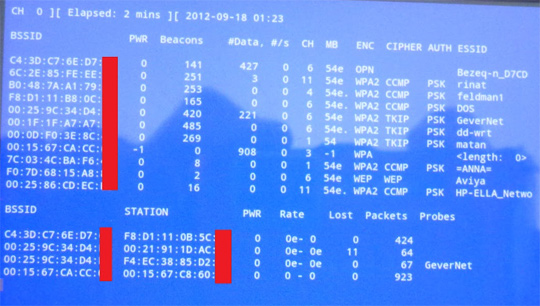

Режим монитора wi-fi в android:

Во всех WiFi-модулях есть специальный режим монитора (monitor mode). Этот режим можно использовать также для сниффинга, перехвата и взлома паролей. Однако, в Android-устройствах из-за аппаратных ограничений доступ к этому режиму закрыт. Дело в том, что в большинстве смартфонов Android используются одни и те же от Broadcom — это bcm4329 или bcm4330, которые работают не вполне стандартным образом.

В перспективе хакеры собираются усовершенствовать прошивку: добавить возможность инъекции пакетов, сделать более качественный Linux-драйвер и смонтировать APK для массового использования.

На сайте опубликована инструкция по активации monitor mode на Nexus One (Cyanogen 7) и GS2 (Cyanogen 9). Готовые пакеты можно скачать здесь.

Для работы кода на других устройствах нужно самостоятельно скачать исходный код и скомпилировать пакет.

МАНИПУЛЯЦИИ С ТРАФИКОМ:

Основанный на tcpdump сниффер честно логирует в pcap-файл все данные, которые далее можно изучить с помощью привычных утилит вроде Wireshark или Network Miner. Так как никакие возможности для MITM-атак в нем не реализованы, это скорее инструмент для анализа своего трафика. К примеру, это отличный способ изучить то, что передают программы, установленные на твой девайс из сомнительных репозиториев.

Если спросить, какая хак-утилита для Android наиболее мощная, то у Anti, пожалуй, конкурентов нет. Это настоящий хакерский комбайн. Основная задача программы — сканирование сетевого периметра. Далее в бой вступают различные модули, с помощью которых реализован целый арсенал: это и прослушка трафика, и выполнение MITM-атак, и эксплуатация найденных уязвимостей. Правда, есть и свои минусы. Первое, что бросается в глаза, — эксплуатация уязвимостей производится лишь с центрального сервера программы, который находится в интернете, вследствие чего о целях, не имеющих внешнего IP-адреса, можно забыть.

ТУННЕЛИРОВАНИЕ ТРАФИКА:

Total Commander

Хорошо известный файловый менеджер теперь и на смартфонах! Как и в настольной версии, тут предусмотрена система плагинов для подключения к различным сетевым директориям, а также канонический двухпанельный режим — особенно удобно на планшетах.

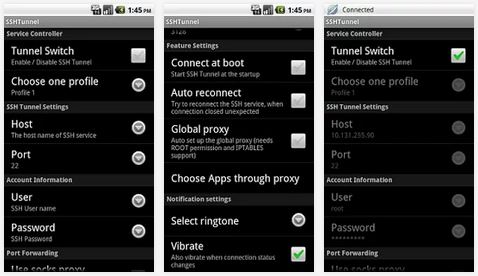

Хорошо, но как обеспечить безопасность своих данных, которые передаются в открытой беспроводной сети? Помимо VPN, который Android поддерживает из коробки, можно поднять SSH-туннель. Для этого есть замечательная утилита SSH Tunnel, которая позволяет завернуть через удаленный SSH-сервер трафик выбранных приложений или всей системы в целом.

БЕСПРОВОДНЫЕ СЕТИ:

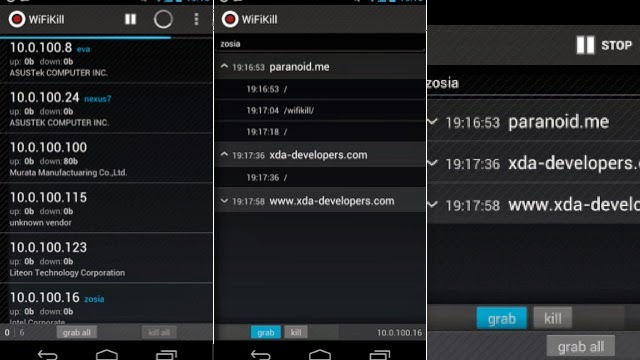

Эта утилита, как заявляет ее разработчик, может быть полезна, когда беспроводная сеть под завязку забита клиентами, а именно в этот момент нужен хороший коннект и стабильная связь. WiFiKill позволяет отключить клиентов от интернета как выборочно, так и по определенному критерию (к примеру, возможно постебаться над всеми яблочниками). Программа всего-навсего выполняет атаку ARP spoofing и перенаправляет всех клиентов на самих себя. Этот алгоритм до глупости просто реализован на базе iptables. Такая вот панель управления для беспроводных сетей фастфуда.

АУДИТ ВЕБ-ПРИЛОЖЕНИЙ:

Если сайт защищен паролем с помощью Basic Access Authentication, то проверить его надежность можно с помощью утилиты Router Brute Force ADS 2. Изначально утилита создавалась для брутфорса паролей на админки роутера, но понятно, что она может быть использована и против любого другого ресурса с аналогичной защитой. Утилита работает, но явно сыровата. К примеру, разработчиком не предусмотрен грубый перебор, а возможен только брутфорс по словарю.

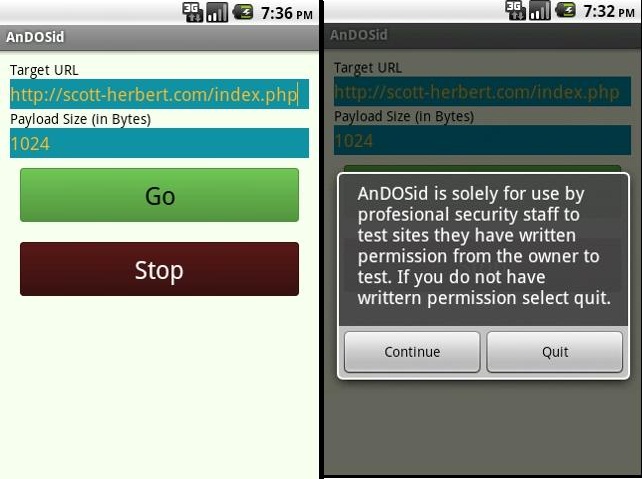

Наверняка ты слышал о такой программе вывода из строя веб-серверов, как Slowloris. Принцип ее действия — создать и удерживать максимальное количество подключений с удаленным веб-сервером, таким образом не давая подключиться к нему новым клиентам. Так вот, AnDOSid — аналог Slowloris прямо в Android-девайсе! Грустно, но двухсот подключений зачастую достаточно, чтобы обеспечить нестабильную работу каждому четвертому веб-сайту на Apache.

РАЗНЫЕ ПОЛЕЗНОСТИ:

При работе с многими веб-приложениями и анализе их логики достаточно часто встречаются данные, передаваемые в закодированном виде, а именно Base64. Encode поможет тебе раскодировать эти данные и посмотреть, что же именно в них хранится. Возможно, подставив кавычку, закодировав их обратно в Base64 и подставив в URL исследуемого сайта, ты получишь заветную ошибку выполнения запроса к базе данных.

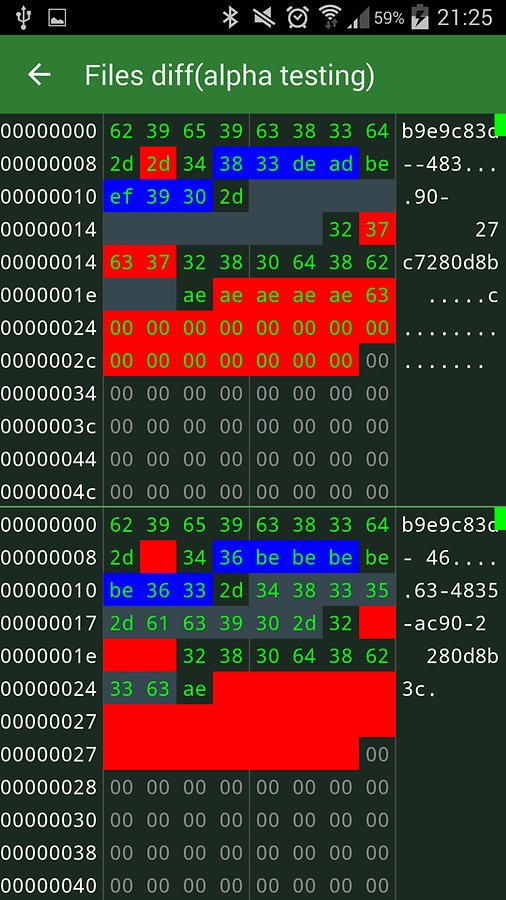

Если нужен шестнадцатеричный редактор, то для Android он тоже есть. С помощью HexEditor ты сможешь редактировать любые файлы, в том числе и системные, если повысишь программе права до суперпользователя. Отличная замена стандартному редактору текстов, позволяющая с легкостью найти нужный фрагмент текста и изменить его.

УДАЛЕННЫЙ ДОСТУП:

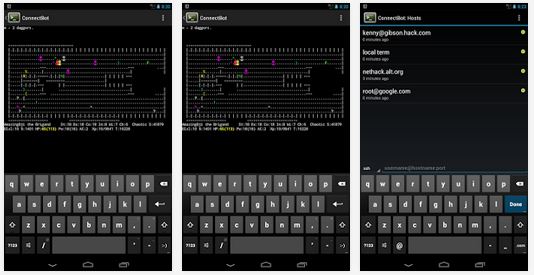

Получив доступ к удаленному хосту, нужно иметь возможность им воспользоваться. А для этого нужны клиенты. Начнем с SSH, где стандартом де-факто уже является ConnectBot. Помимо удобного интерфейса, предоставляет возможность организации защищенных туннелей через SSH подключения.

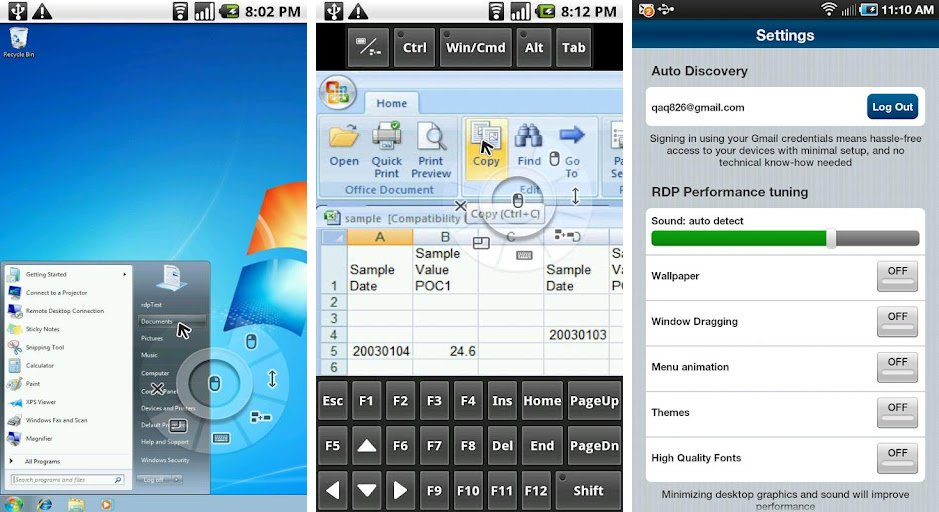

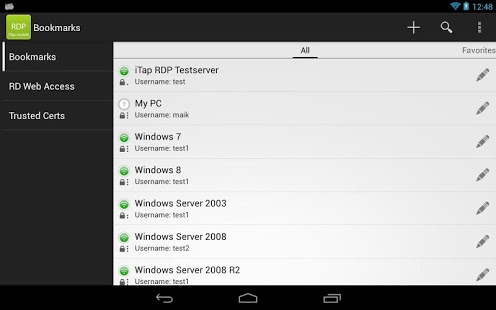

Полезная программа, позволяющая подключаться к удаленному рабочему столу через сервисы RDP или VNC. Очень радует, что это два клиента в одном, нет необходимости использовать разные тулзы для RDP и VNC.

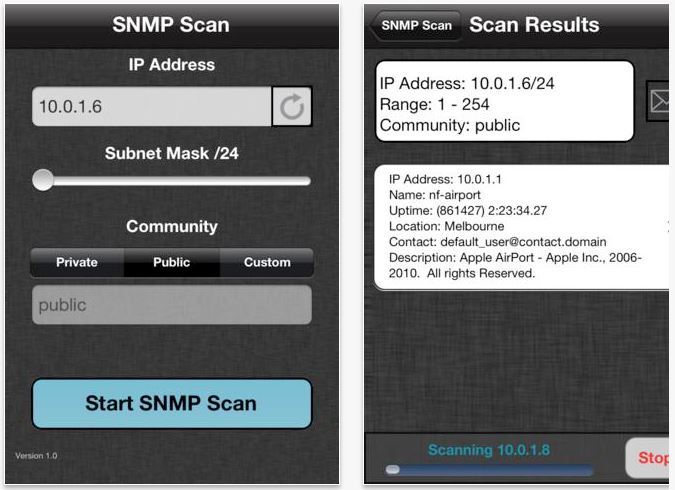

Специально написанный для Android браузер MIB, с помощью которого можно управлять сетевыми устройствами по протоколу SNMP. Сможет пригодиться для развития вектора атаки на различные маршрутизаторы, ведь стандартные community string (проще говоря, пароль для доступа) для управления через SNMP еще никто не отменял.

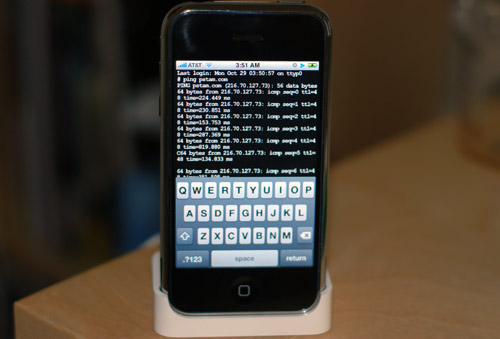

IPHONE

Не менее популярна среди разработчиков security-утилит платформа iOS. Но если в случае с Android права root’а были нужны только для некоторых приложений, то на устройствах от Apple джейлбрейк обязателен почти всегда. К счастью, даже для последней прошивки iДевайсов (5.1.1) уже есть тулза для джейлбрейка. Вместе с полным доступом ты еще получаешь и альтернативный менеджер приложений Cydia, в котором уже собраны многие утилиты.

РАБОТА С СИСТЕМОЙ:

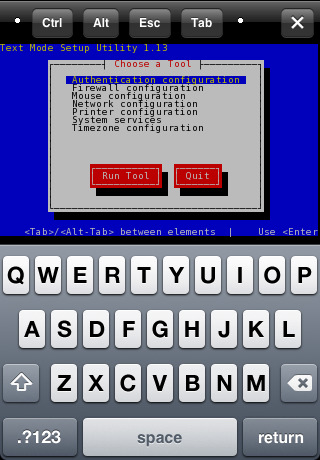

Первое, с чего хочется начать, — это установка терминала. По понятным причинам в стандартной поставке мобильной ОС его нет, но он нам понадобится, чтобы запускать консольные утилиты, о которых мы далее будем говорить. Лучшей реализацией эмулятора терминала является MobileTerminal — он поддерживает сразу несколько терминалов, жесты для управления (например, для передачи ) и вообще впечатляет своей продуманностью.

Еще один, более сложный вариант получить доступ к консоли устройства — установить на нем OpenSSH (это делается через Cydia) и локально подключаться к нему через SSH-клиент. Если использовать правильный клиент вроде iSSH, в котором изумительно реализовано управление с сенсорного экрана,— то ты из одного места сможешь работать с локальной консолью и удаленными хостами.

ПЕРЕХВАТ ДАННЫХ:

АНАЛИЗ БЕСПРОВОДНЫХ СЕТЕЙ:

В старых версиях iOS умельцы запускали aircrack и могли ломать WEP-ключ, но мы проверили: на новых устройствах программа не работает. Поэтому для исследования Wi-Fi нам придется довольствоваться только Wi-Fi-сканерами. WiFi Analyzer анализирует и отображает информацию обо всех доступных 802.11 сетях вокруг, включая информацию о SSID, каналах, вендорах, MAC-адресах и типах шифрования. С такой программой легко найти физическое местоположение точки, если ты вдруг его забыл, и, например, посмотреть написанный WPS PIN, необходимый для подключения.

СЕТЕВЫЕ СКАНЕРЫ:

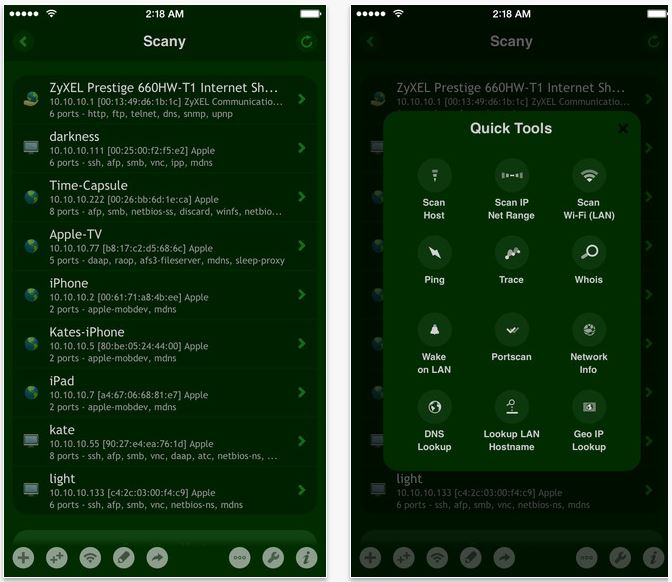

Какой программой пользуется любой пентестер в любой точке планеты независимо от целей и задач? Сетевым сканером. И в случае с iOS это, скорее всего, будет мощнейший тулкит Scany. Благодаря набору встроенных утилит можно быстро получить подробную картину о сетевых устройствах и, к примеру, открытых портах. Помимо этого пакет включает в себя утилиты тестирования сети, такие как ping, traceroute, nslookup.

Впрочем, многие отдают предпочтение Fing’у. Сканер имеет достаточно простой и ограниченный функционал, но его вполне хватит для первого знакомства с сетью, скажем, кафетерия :). В результатах отображается информация о доступных сервисах на удаленных машинах, MAC-

адреса и имена хостов, подключенных к сканируемой сети.

Казалось бы, про Nikto все забыли, но почему? Ведь этот веб-сканер уязвимостей, написанный на скрипт-языке (а именно на Perl), ты легко сможешь установить через Cydia. А это значит, что ты без особого труда сможешь запустить его на своем джейлбрейкнутом устройстве из терминала. Nikto с радостью предоставит тебе дополнительную информацию по испытуемому веб-ресурсу. К тому же ты своими руками можешь добавить в его базу данных знаний собственные сигнатуры для поиска.

УДАЛЕННОЕ УПРАВЛЕНИЕ:

Многие сетевые устройства (в том числе дорогие роутеры) управляются по протоколу SNMP. Эта утилита позволяет просканировать подсети на наличие доступных сервисов SNMP с заранее известным значением community string (проще говоря, стандартными паролями). Заметим, что поиск сервисов SNMP со стандартными community string (public/private) в попытке получить доступ к управлению устройствами — неотъемлемая часть любого теста на проникновение наряду с

идентификацией самого периметра и выявлением сервисов.

Две утилиты от одного производителя предназначены для подключения к удаленному рабочему столу по протоколам RDP и VNC. Подобных утилит в App Store много, но именно эти особенно удобны в использовании.

ВОССТАНОВЛЕНИЕ ПАРОЛЕЙ:

Всем не понаслышке известна такая уязвимость, как использование стандартных паролей. PassMule представляет собой своего рода справочник, в котором собраны всевозможные стандартные логины и пароли для сетевых устройств. Они удобно разложены по названиям вендоров, продуктам и моделям, так что найти нужный не составит труда.

ЭКСПЛУАТАЦИЯ УЯЗВИМОСТЕЙ:

Сложно представить себе более хакерскую утилиту, нежели Metasploit, — и именно она завершает наш сегодняшний обзор. Metasploit — это пакет разнообразных инструментов, основная задача которого заключается в эксплуатации уязвимостей в программном обеспечении. Представь: около 1000 надежных, проверенных и необходимых в повседневной жизни пентестера эксплойтов — прямо на смартфоне! С помощью такого инструмента реально можно обосноваться в любой сети. Metasploit позволяет не только эксплуатировать бреши в серверных приложениях — доступны также инструменты для атак на клиентские приложения (например, через модуль Browser Autopwn, когда в трафик клиентов вставляется боевая нагрузка). Мобильной версии тулкита не существует, однако на Apple-устройство можно установить стандартный пакет, воспользовавшись подробной инструкцией .

Также нелишним будет напомнить что другие хакерские утилиты для андроид вы всегда можете найти на нашем сайте:

Читайте также:

webdonsk.ru

webdonsk.ru