Хакерские устройства своими руками

Добавил пользователь Валентин П. Обновлено: 30.08.2024

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

Что может контролировать хакер?

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

В закладки

Краудфандинговая платформа Kickstarter давненько не радовала нас необычными взрывными проектами, которые бы получали огромную финансовую поддержку пользователей.

Недавно на сайте сервиса появился интересный хакерский гаджет, разработанный командой из России.

Сейчас разберемся, что это за штука и почему в нее уже инвестировали более 3 миллионов долларов.

Что такое Flipper Zero

Flipper Zero – это своего рода электронный мультитул. Его основное предназначение считывать и отправлять сигналы различных типов.

Устройство может выступать приемником или передатчиком Bluetooth, сможет передавать и принимать радиосигналы на разных частотах, отправлять или принимать команды в инфракрасном диапазоне, взаимодействовать с гаджетами по NFC или через прямое подключение.

Круче всего, что программное обеспечение устройства будет открытым, каждый пользователь сможет самостоятельно расширить возможности гаджета, дописав полезный плагин или модуль.

Глядя на поддержку пользователей и интерес к Flipper Zero, можно предположить, что в сети сформируется крупное сообщество энтузиастов, как это произошло с платформами Raspberry или Arduino.

Организовал проект наш соотечественник Павел Жовнер. Специалист по IT-безопасности начал разработку с посещения тематических форумов и опроса пользователей касательно нужных фишек для подобного рода девайса.

Когда общественное мнение было получено, Павел занялся проработкой концепта и попыткой реализовать все нужные фишки на одном из прототипов. Позже в команде появились промышленные дизайнеры, графический художник и разработчик. Это объединение энтузиастов и выкатило взрывную идею на Kickstarter нынешним летом.

Что внутри гиковского тамагочи

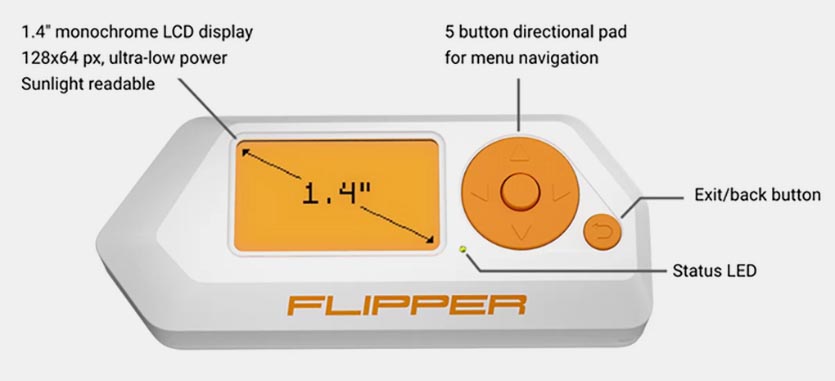

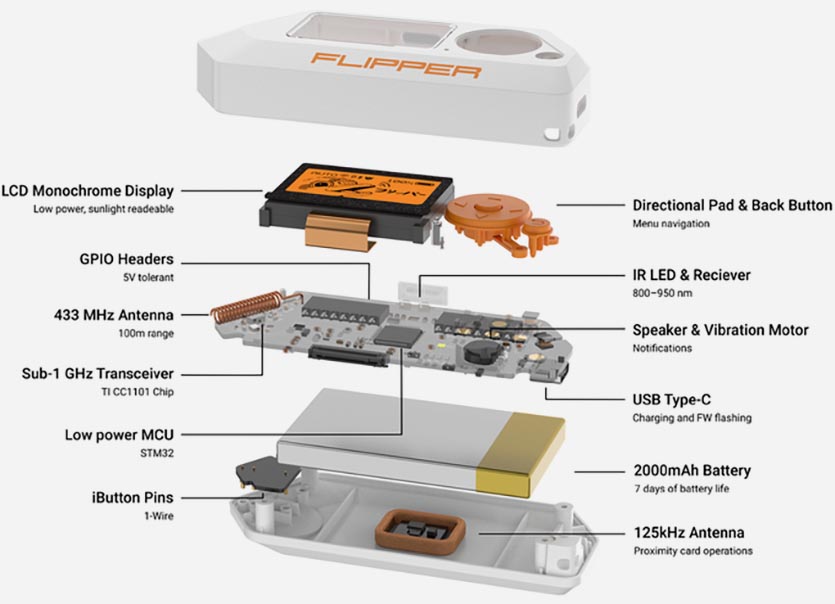

Снаружи гаджет похож на брелок автомобильной сигнализации с кнопками и 1.4-дюймовым дисплеем. Внутри у него есть следующие модули:

? радиопередатчик со сменной частотой в диапазоне 300–928 МГц.

? инфракрасный передатчик и приемник для взаимодействия с устройствами, поддерживающими обратную связь.

? устройство для чтения и эмуляции RFID 125 kHz и iButton по протоколу 1-Wire.

? эмулятор USB-клавиатуры и мыши, поддержка BadUSB и U2F Security Token.

? модуль Wi-Fi с возможностью работы в мониторном режиме и инъекцией пакетов.

? Bluetooth с поддержкой протокола bluez.

? NFC с возможностью чтения, записи и эмуляции карт стандарта ISO-14443.

? GPIO разъем для проводного подключения к гаджетам и физического пентеста.

Емкая батарея и простенький нетребовательный ЖК-экран позволяют гаджету работать до 7 дней без подзарядки.

С программной оболочкой тоже полный порядок. Вместо сухой командной строки или невзрачного меню в стиле олдскульных консолей разработчики добавили режим тамагочи.

В гаджете Flipper Zero живет виртуальный кибердельфин, который любит все взламывать и настраивать. После каждого совершенного пользователем действия питомец будет получать опыт, зарабатывать уровни и выдавать смешные комментарии.

Никаких кормлений по часам, походов в туалет и сна, разумеется, не будет. Просто фановая прокачка и ачивки после сканирования новых ключей, подключения к устройствам или взлома очередной сети.

Какая польза от Flipper Zero

Самое очевидное применение такого умного брелока – сбор электронных, беспроводных и радиоключей в одном устройстве .

Достаточно считать RFID-пропуск от офисного здания и можно проходить, прикладывая вместо пластиковой карты Flipper Zero. Модуль чтения iButton пригодится, чтобы запомнить коды так называемых “таблеток”, при помощи которых многие попадают в подъезды многоэтажек.

Радиоприемник может эмулировать сигналы для шлагбаумов или ворот с беспроводным управлением.

Можно заменить одним гаджетом целую кучу карточек, ключей, пропусков и пультов радиоуправления. Это очень удобно, учитывая небольшие размеры гаджета.

К хакерским особенностям модели относится и возможность перехвата незашифрованного радиосигнала. Если у вас нет пульта для открытия нужной двери или шлагбаума, можно подождать кого-то и перехватить его сигнал.

Сигнализацию от машины таким способом не взломаешь, а вот попасть в закрытый для проезда двор или на стоянку получится запросто.

Еще одно очевидное применение гаджета – управление бытовыми приборами через инфракрасный передатчик. Так можно переключать каналы на телевизоре в баре, управлять кондиционером в каком-нибудь общественном месте или просто свести с ума телевизионную приставку в гостях.

Такая фишка есть у некоторых Android-смартфонов, но для настоящих фанатов Apple эта опция определенно окажется полезной.

Благодаря наличию 12 встроенных контактов GPIO гаджет можно подключить практически к любой современной электронике, оборудованию или прибору. Можно как выполнять заранее подготовленный исходный код, так и просто диагностировать или отлаживать работу разных штук.

Этот же разъем в дальнейшем позволит расширять аппаратные возможности “флиппера” при помощи внешних электронных компонентов.

Поддержка технологии U2F Security Token позволяет превратить гаджет в физический ключ для прохождения двухфакторной аутентификации. Зашифрованная часть ключа будет храниться в памяти гаджета. Для доступа к своей учетной записи будет необходимо ввести пароль и подключить Flipper Zero к компьютеру.

Самые отчаянные пользователи смогут превратить электронный брелок в BadUSB-гаджет. С его помощью получится взломать или перепрограммировать устройства, в которых отсутствует защита от перепрошивки по USB . Получится запросто нанести вред практически любому компьютеру.

Чтобы заблокировать такую штучку на случай попадания в чужие руки, можно установить пароль из направлений, которые задаются кнопками джойстика. Для запоминания кода вроде “????<--><-->” можете вспомнить лютое комбо любимого бойца в старом добром Mortal Kombat на 16-битной SEGA.

Эта штука вообще законная

Посмотрев на возможности и характеристики Flipper Zero невольно начинаешь сомневаться в законности общедоступной продажи такой штуки. Однако, краудфандинговая платформа Kickstarter тщательно проверяет все публикуемые проекты на предмет их соответствия действующему законодательству.

Разработчики максимально обезопасили себя и покупателей, сделав гаджет полностью безвредным и безопасным в стоке.

Вот, что говорит создатель “флиппера”:

Наше устройство не попадает под описание спецсредства и не может классифицироваться в качестве гаджета для негласного сбора информации. Из коробки в нем нет возможности для фиксации аудиовизуальной информации. Flipper Zero не замаскирован под предметы быта. Заводская прошивка не будет содержать хакерских примочек, брутфорса и прочего потенциально опасного ПО.

Как видите, ничего опасного в стандартной конфигурации нет.

Все описанное выше можно будет провернуть только после самостоятельной “доработки напильником”.

На первых порах придется разбираться с кодом и часами просиживать на тематических форумах. А уже через несколько месяцев после старта продаж, скорее всего, появятся фанатские сборки и образы, которые можно будет “накатить” в пару кликов мышью.

Как собирали средства на Flipper Zero

Сразу после публикации проекта на популярной платформе Kickstarter пользователи проявили к нему небывалый интерес. За первый час проект собрал 450 тысяч долларов и в первые сутки показывал динамику плюс 50-100 тысяч каждые 60 минут.

Заявка сразу же преодолела необходимый для старта производства барьер в 60 тысяч долларов. Народная поддержка позволила разработчикам запустить новые цвета устройства и оснастить его модулем Bluetooth.

Через несколько дней была выполнена максимальная заявленная цель – NFC чип. Для него потребовалось собрать 700 тысяч “вечнозеленых”.

Меньше чем за две недели счетчик народной поддержки перевалил за $3 млн. До окончания сбора средств осталось 7 дней. Если динамика роста сохранится, разработчики могут получить солидную сумму на производство и развитие своего проекта со всеми самыми неожиданными и смелыми доработками.

Пакет самого раннего доступа за $99 разобрали мгновенно. На Kickstarter сейчас доступны предзаказ ранней сборки и полноценного устройства за $119 и $129, соответственно.

Первые рабочие образцы обещают рассылать в феврале 2021 года. В свободной продаже гаджет появится не ранее следующего лета, ориентировачная цена $170.

В закладки

Компьютер – необходимая вещь, но не стоит искать супер-крутой игровой ПК с излишними наворотами, если только вы не собираетесь делать из него ферму для майнинга или загружать память посимвольными переборами, взламывая хеш-функции. При этом желательно иметь как стационарный, так и портативный девайс.

Но что насчет дополнительных устройств?

WiFi Pineapple

Специально настроенный роутер, способный перехватывать открытый трафик под видом открытого хот-спота. Только представьте, как много пользователей пользуются Wi-Fi, насколько он популярен в наше время, и как это можно использовать. Такой хот-спот можно поднять и на обычном ноуте, но также стоит обратить внимание на специальный девайс WiFi Pineapple, предназначенный специально для этого и с кучей полезных утилит: URLSnarf, DNS Spoof, etc.

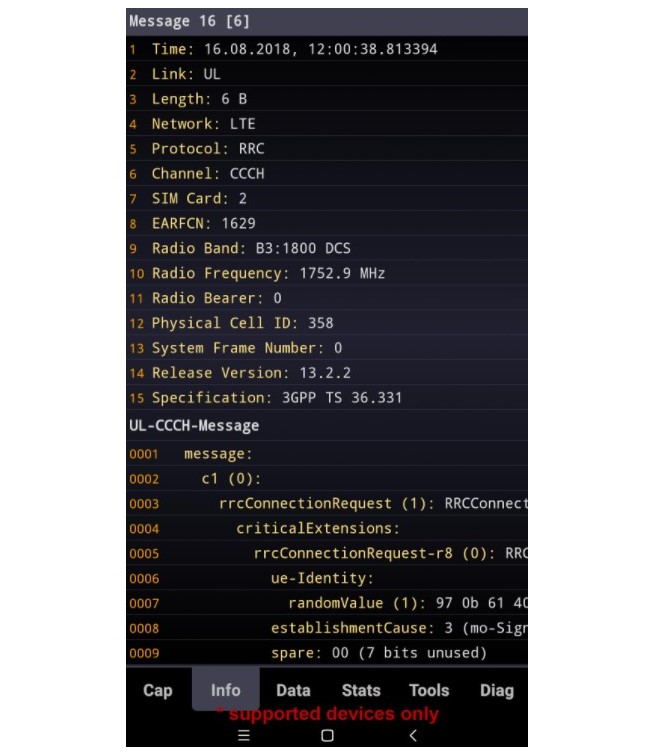

HackRF

Уникальный гаджет для радиолюбителей и энтузиастов. HackRF позволяет как принимать, так и передавать радиосигналы в диапазоне от 1 МГц до 6 ГГц с широтой полосы до 20 МГц.

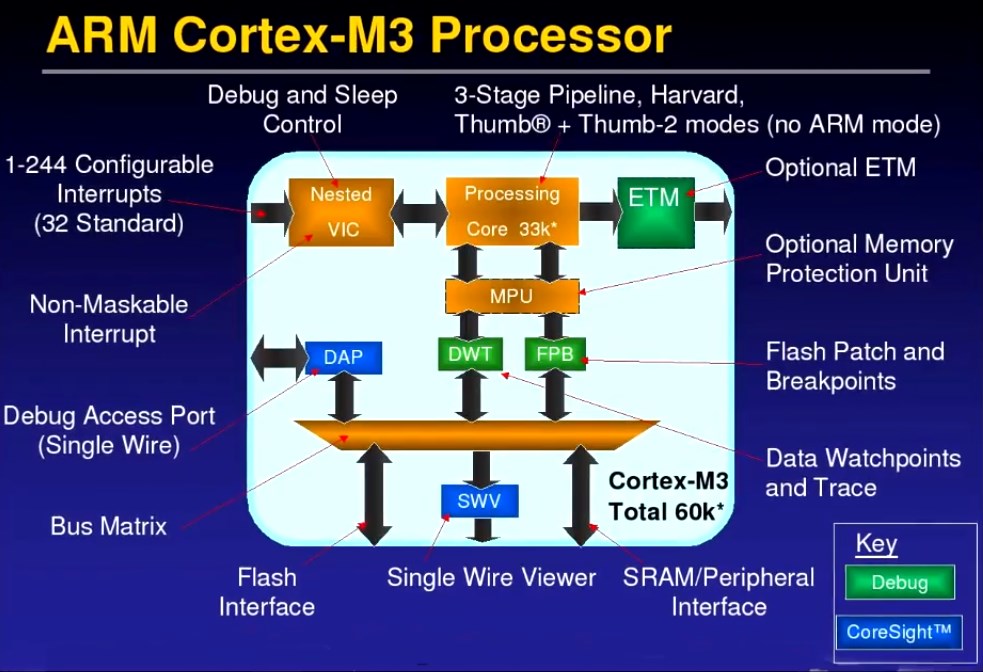

Ubertooth One

Осуществляет анализ Bluetooth-эфира. Устанавливается в USB-разъем компьютера и работает на базе ARM Cortex-M3 Processor. Работает во всеядном режиме, то есть устройство может ловить абсолютно все, что передается по беспроводной сети.

Видеокарта для пентеста

В информационной безопасности видеокарта используется для перебора хешей. Хеш – результат обработки данных хеш-функцией. Они позволяют заменять данные, которые небезопасно хранить в открытом виде. Одинаковые данные имеют одинаковые хеш-суммы, однако восстановить исходные данные из них нельзя.

Эта особенность используется, например, на веб-сайтах. Там хранятся хеши паролей, и после того, как вы вводите свои данные, эти хеши сравниваются. В случае если хеш введенного пароля совпадает с сохраненным раннее, вы получаете доступ. Если база данных с хешами каким-либо образом попадет в руки хакеру, и он захочет авторизоваться под логином одного из пользователей, то сделать это с помощью хеша никак не получится, потому что сайт потребует ввести пароль.

Перебор хешей можно осуществлять с помощью процессора. Есть немало специального софта. Но оказалось, что видеокарта справляется с этой задачей значительно быстрее. Перебор с использованием GPU происходит в тысячи раз быстрее, а значит вероятность взлома тоже больше.

Большой популярностью пользуются видеокарты AMD, GeForce и Intel HD Graphics. Однако из Intel HD Graphics не всегда выходит толк.

Основной выбор стоит между GeForce и AMD. Большой минус AMD в том, что ее драйвера не ладят с некоторыми дистрибутивами Linux. Hashcat, например, поддерживает работу только с AMDGPU-Pro, который работает с новыми видеокартами. Поэтому перед покупкой AMD проверьте список поддерживаемых дистрибутивов Linux.

Для чего нужен перебор хешей:

- Для тестирования на проникновение веб-приложений.

- Для взлома Wi-Fi.

- Для взлома пароля зашифрованных файлов, носителей информации, кошельков, документов.

Оперативная память

Лучше, если ОЗУ с запасом. Большинство программ будут прекрасно работать даже на маломощном компьютере, а вот пентестинг в виртуальной машине как раз может выдвинуть определенные требования.

Процессор

Если вы собираетесь использовать процессор для перебора хешей, то примите к сведению, что чем мощнее процессор, тем быстрее перебор. Вдобавок к этому мощный процессор позволит спокойно работать в виртуальных машинах. Но большинство программ, кроме тех, которые занимаются перебором, не имеют особых требований к процессору.

Компьютер пентестера на VPS/VDS

VPS/VDS – виртуальный выделенный/частный сервер – что-то вроде виртуальной машины, только вместо ее запуска вы арендуете ресурсы у хостинг-провайдера.

Зачем тратить деньги на то, что можно сделать и в VirtualBox абсолютно бесплатно? VPS гарантирует постоянное интернет подключение и множество прочих важных плюшек.

Кстати, используйте Tor, если вы анализируете уязвимости или сканируете порты без разрешения.

VPS вам обязательно пригодится в следующих случаях:

- Клонирование сайтов.

- Полный перебор (brute force).

- Сканирование приложений на уязвимости и подсетей.

- Фишинг.

- DNS спуфинг.

Также Virtual Private Server позволит организовать веб-сервер, почтовый сервер, облачное хранилище, VPN и пр.

ARM компьютер

Это компьютер, который не отличается мощностью, но и энергии потребляет немного. Он полезен в случае, если нужен компьютер для перманентной работы, без VPS и огромных счетов за электричество.

Он подойдет для:

- Продолжительных атак.

- Мониторинга радиосигналов различных раций, создания собственных базовых станций GSM.

- Прокси-сервера с Tor.

В целом можно работать как на Windows, так и на Linux. Большинство программ прекрасно себя чувствуют себя в обеих ОС. Но те, кто использует Linux, имеют ряд преимуществ:

- Множество дистрибутивов с установленными и настроенными профильными программами. Да, отнимает время, но если попытаться установить, а затем настроить их в Windows, – возня с Linux покажется плевым делом.

- Работая с Linux, вы не только учитесь работе с ней, но также изучаете и цель пентестинга.

- Количество инструкций и других материалов. Большинство книг описывает работу с Linux.

Отдельного внимания стоит Kali Linux – наиболее популярный дистрибутив в сфере компьютерной безопасности. Это любимец хакеров.

С Kali Linux хакинг становится проще, ведь у пользователя появляется полный инструментарий (свыше 300 предустановленных утилит) плюс возможность установить дополнительные программы.

Основным преимуществом операционной системы Android является ее возможность развиваться. Это открытая ОС, любой производитель может написать свою программу, и она будет работать так, как этого желает разработчик. Не удивительно, что именно для этой платформы появилось так много дополнений с различными хакерскими возможностями. Это специальное программное обеспечение, которое дает возможность обходить ту или иную защиту, производить действия в других приложениях, которые ранее не были предусмотрены. В умелых руках хакерское дополнение может творить настоящие чудеса.

Топ-7 приложений с хакерскими возможностями

В этом топе находятся те приложения, которые были проверены на деле и доказали свою работоспособность. Они имеют различную функциональность и созданы для задач, которые большинство пользователей считают хакерскими. Использовать такое ПО необходимо после того, как пользователь изучил специфику его работы.

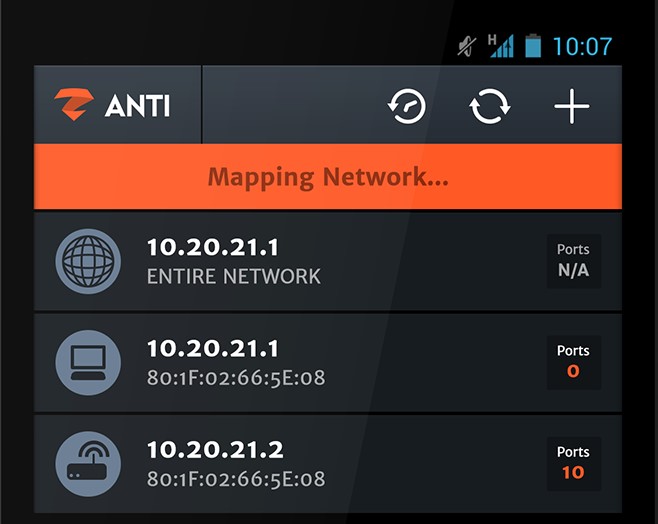

zANTI Mobile Penetration Testing Tool

Это специализированное хакерское приложение, которое может производить оценку безопасности Wi-Fi сетей. Функциональность программы довольно большая, если пользователь планирует управлять закрытыми беспроводными сетями, то оно подойдет как нельзя лучше. К основным возможностям данного приложения можно отнести такие:

- умеет сканировать сети и подключенные к ним устройства;

- проверяет сети на слабые пароли и взламывает их;

- реализация MITM атак в беспроводных сетях (замена загружаемых изображений и файлов);

- быстро подключается к найденным сетевым портам;

- программа умеет регулировать трафик в режиме реального времени.

Для того чтобы полноценно пользоваться данным приложением, необходимо обладать некоторыми навыками. Здесь практически безграничные возможности для тех пользователей, которые знают, что делает так или иная функция. Программа распространяется бесплатно и ее можно использовать некоторое время, после чего определенные возможности будут заблокированы и пользователю предложат уже купить полную версию приложения.

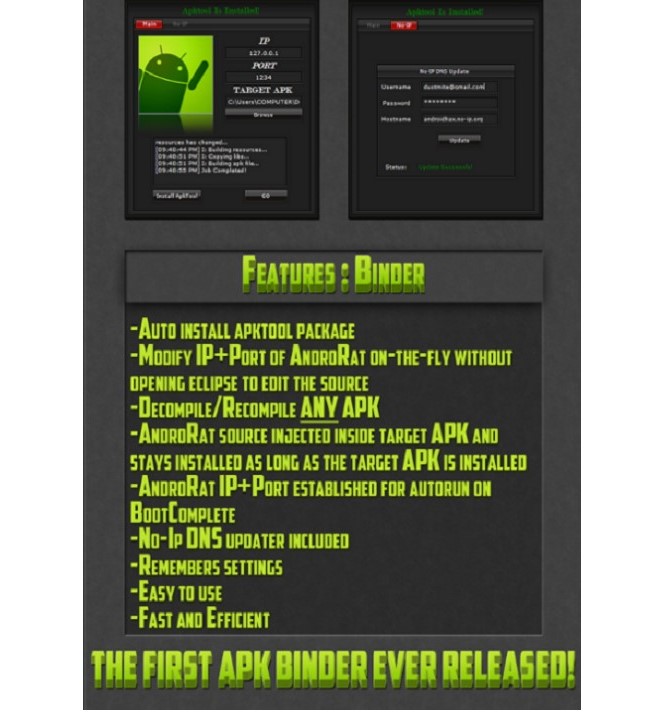

AndroRAT

Это первое приложение, которое было создано для администрирования других устройств под управлением Android. Изначально оно разрабатывалось как эффективный помощник в организации общего доступа к файлам и программам. Но также оно очень часто используется хакерами. Если изучить основные принципы работы приложения, то можно администрировать другие устройства Андроид без ведома их владельца. Эта программа позволяет получить доступ к чужим файлам, даже на удаленной основе. Исходный код AndroRAT доступный в сети, поэтому различные хакеры дорабатывают приложение под свои потребности и нужды.

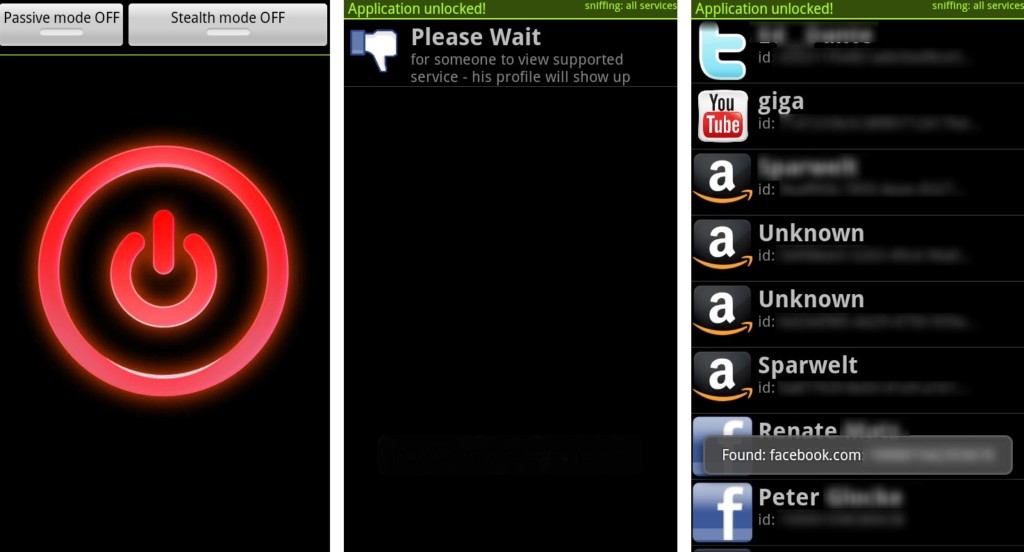

FaceNiff

Sniffer Wicap 2 Pro

Вокруг нас огромное количество смартфонов и других устройств, которые постоянно подключены к интернету. Когда пользователь сидит и просто просматривает фото в Instagram, он создает определенную интернет сессию. Трафик имеет четкие адреса и цели, поэтому его можно перехватить. Это хакерский сниффер пакетов, который позволяет делать перехват и проанализировать его, а также использовать переданные данные в своих целях. В данный момент программа обладает огромным количество функций и возможностей, в частности можно выделить такие:

- отображает информацию о пакетах в режиме реального времени;

- параллельно захватывает пакеты с нескольких интернет сессий;

- фильтрует полученные данные по параметрам;

- подает уведомление в случае успешного захвата;

- анализирует статистику перехваченных пакетов;

- предоставляет пользователю возможности root-терминала.

Функциональность и возможности программы практически безграничные, в терминале можно задавать многие команды и производить практически любое действие. В основном данное приложение используется для перехвата интернет трафика и информации.

DroidSheep

Это бесплатное хакерское приложение начального уровня, которое понравится новичкам. Основной задачей данной программы является перехват и скан веб-сессий. Здесь очень простой интерфейс, достаточная функциональность и неплохой набор возможностей. Отличный выбор для начинающих хакеров, которые только погружаются в мир перехвата личной информации других пользователей. После запуска программы на экране появляется кнопка START, если ее нажать, то вскоре на экране будут появляться все выполненые веб-сессии. Выбрав перехваченную можно будет зайти на сайт с устройства жертвы, после чего производить любые манипуляции с чужой информацией. Приложение способно работать с любыми сессиями, не доступны только те, которые используют шифрование SSL/TLS.

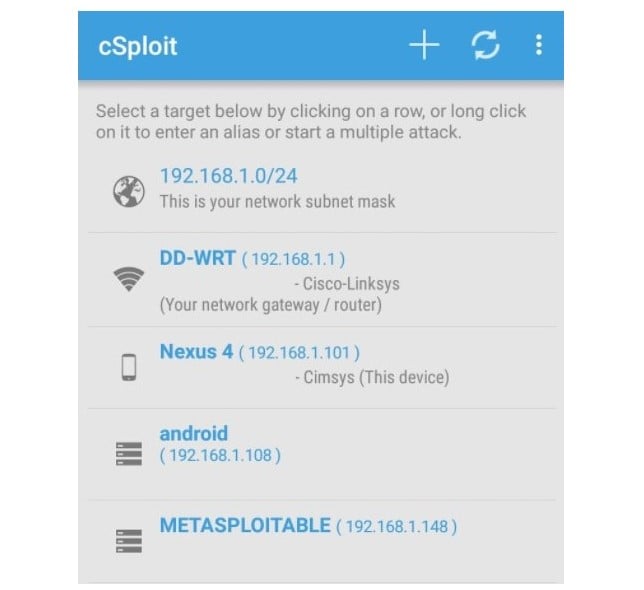

cSploit

Сегодня каждое устройство подключено к интернету по беспроводному Wi-Fi, это происходит в частных домах, офисных и торговых центрах, общественных местах и даже в государственных учреждениях. Данное приложение было создано для того, чтобы тестировать все беспроводные сети и находить уязвимости. В данный момент это единственная доступная программа для пентеста на Android. По сути, это хакерское обеспечение, которое имитирует попытки взлома и определяет то, насколько легко зайти в беспроводную сеть, если у пользователя нет на это прав и полномочий. Приложение применяется не только сетевыми администраторами для определения надежности защиты, оно также используется для взлома сетей.

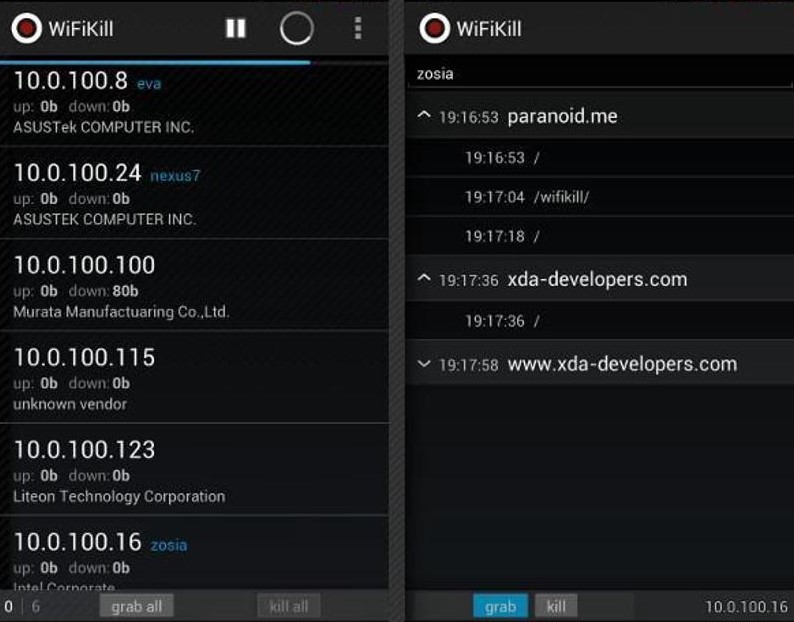

Wi-Fi Kill

Любое из представленных приложений способно так или иначе влиять на уже созданные веб-сессии. Все они были разработаны для благих целей, но быстро перехвачены хакерами, которые злоупотребляют их возможностями. Всегда нужно помнить о том, что, используя данный ТОП-7 хакерских приложений на Android, можно подвергнуть угрозе также и свое устройство. Порт для подключения имеет две стороны, не только хакер получает доступ к данным пользователя, но и пользователь может подключиться к хакерскому оборудованию, если он это умеет делать.

Читайте также:

webdonsk.ru

webdonsk.ru