Как сделать тор быстрее

Добавил пользователь Владимир З. Обновлено: 19.09.2024

Если ты считаешь, что Tor - это исключительно средство для обеспечения

приватности в сети, то ты неправ дважды. Во-первых, его распределенную сеть

можно использовать в разных целях. А, во-вторых, не так уж безопасен черт, как

его малюют. Увы.

Замечательный инструмент для обеспечения анонимности и сохранности данных в

сети хорош по многим причинам. Сразу остаются не у дел любые сниферы, в том

числе установленные и на интернет-маршрутизаторах, потому как весь трафик

передается через цепочку узлов исключительно в зашифрованном виде. Крайне

затруднительно или, если полностью поверить разработчикам, то даже невозможно

становится отследить источник отправки данных благодаря постоянно меняющимся

цепочкам специальных узлов-посредников, через которые передаются данные. Кто не

пробовал использовать Tor, чтобы банально сменить свой IP? Минус на первый

взгляд один - скорость работы. Каждый из нодов, входящих в цепочку, вносит

серьезную задержку, как по времени отклика, так и банально по ширине канала. В

результате получаем анонимное соединение. Анонимное и модемное :). Но диалапный

коннект - это не самая главная проблема активных пользователей Tor. Гораздо

сильнее их должно волновать, что любые данные можно перехватить и, черт подери,

сделать это просто!

Откуда берутся. ноды

Чтобы пустить трафик приложения через Tor, достаточно указать в настройках

прокси - адрес локального SOCKS-сервера. В случае, если такой возможности не

предусмотрено можно использовать соксофикатор (например, Sockcap), но помнить

при этом, что через сокс можно пустить только TCP-трафик. Впрочем, для

большинства пользователей намного более интересны будут готовые сборки (так

называемые Bundles), включающие сам Tor, а также преконфигурированные браузер

Firefox и IM-клиент Pidgin. Поставил и все работает! Кстати говоря, для большего

удобства для Firefox'а реализован плагин

Torbutton.

Щелкнул - и весь безопасно трафик уже передается через цепочку промежуточных

узлов. Что вообще представляют собой эти узлы и как в принципе устроен Tor?

Попробуем разобраться.

Где зарылась собака?

Итак, маршрут постоянно меняется, данные через промежуточные узлы проходят в

виде белиберды, т.е. в зашифрованном виде - где подвох? Он есть. Ведь, как

серьезно бы ни защищались данные, как изощренно не выбирался и запутывался

маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так

их можно доставить до места назначения. Эта операция осуществляется на последней

ноде в цепочке - так называемой выходной нодой (Exit Node). Если на таком узле

установить снифер, то данным ничего больше не останется, как прямиком попасть в

логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять

Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом

количестве энтузиастов, участвующих в проекте и предоставляющие свои домашние

компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге -

твой билет их ряды.

Да здравствует Exit node!

Ну что ж, приступим. Для экспериментов нам понадобится любой никсовый

дистрибутив, пускай даже это будет

Backtrack,

запущенный с флешки, или Ubuntu на виртуальной машине - это совершенно не нужно.

Далее потребуется последняя версия Tor (на момент публикации - 0.2.1.19).

Любители GUI также могут скачать и установить Vidalia - мы же будем работать в

консоли. Итак скачиваем пакет, распаковываем и устанавливаем. Я думаю на этой

стадии никаких проблем быть не должно.

Для Tor'а важно, чтобы часы были установлены точно. В противном случае -

синхронизируем с публичными серверами времени. Забегая вперед скажу, что для

запуска Tor лучше создать отдельного пользователя - делается это командой

adduser. Я создал себе пользователя toruser: uid=111(toruser) gid=10(wheel)

groups=0(wheel),10(wheel). Теперь нужно создать файл конфигурации. Tor

использует для хранения своих данных папку .tor в домашней директории

пользователя (/home/toruser). Создаем папку .tor, создаем в ней файл torrc и

открываем его в текстовом редакторе.

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor'а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат "ExitPolicy Accept | reject address:port". По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

HashedControlPassword – хеш пароля для доступа и конфигурации

Tor-сервера (чтобы никакой злобный хакер не смог переконфигурировать наш

сервер), создается при помощи команды: tor --hash-password.

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

SocksListenAddress - адрес, по которому Tor будет ждать подключений от

приложений, работающих через SOCKS. Формат: SocksListenAddress IP[:PORT]

Установим IP в 127.0.0.1, а порт оставим дефолтным (9050). Это понадобится нам,

если мы захотим использовать Tor в связке с Privoxy или другими прокси.

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

$ tor -f /home/toruser/.tor/torrc

Вот и появился наш сервер в списке. Посмотрим на строчку ниже HelloHacker.

Что мы видим: s Exit Fast Running V2Dir Valid. Exit - означает, что мы являемся

Exit Node!

Ловись-ловись, рыбка

Итак, выходная нода настроена, запущена, добавлена в базу - кто-нибудь

обязательно ею воспользуется уже в самое ближайшее время. Что ж, остается только

запустить любимый снифер Wireshark, выбрать Интерфейс, смотрящий во внешнюю сеть

и включить захват пакетов. А дальше нужно чуть подождать. В большинстве случаев

пакеты начинают сыпаться в логи уже очень скоро :))

$ python sslstrip.py -a -l 8080 -w today.log

$ iptables -t nat -I OUTPUT -p tcp -m owner -uid-owner 111 --dport 80 -j

DNAT --to-destination 127.0.0.1:8080

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? ?

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Сохраняем и запускаем сканирование (адрес 92.241.175.142 - это IP xakep.ru):

" proxychains nmap -PN 92.241.175.142 ". На первый взгляд это кажется

быстрым и эффективным способом сканирования, но это не так. При дефолтном

SYN-сканировании пакеты через Tor не пойдут. Таким образом мы бы сканировали

сервер напрямую и, возможно, спалились бы. Хорошо - попробуем по-другому,

посмотрим, какие еще техники сканирования предлагает Nmap: "SCAN TECHNIQUES: -sS/sT/sA/sW/sM:

TCP SYN/Connect()/ACK/Window/Maimon scans".

Укажем Nmap использовать сканирование с полным соединением: " proxychains

nmap -sT -PN 92.241.175.142 "

Прокачиваем скорость

$ bootstrap.sh --libdir=/usr/lib --includedir=/usr/include

$ ./bjam --prefix=/usr

$ ./bjam install

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

$ ln -s /usr/lib/libboost_system.so.1.40.0 /usr/lib/libboost_system-mt.so

После этого можно компилировать и устанавливать tortunnel. Запускаем torproxy

- она выдает: torproxy . Теперь нужно выбрать подходящий exit

node. Для это идем сюда

http://128.31.0.34:9031/tor/status/all или сюда

http://moria.seul.org:9032/tor/status/authority и ищем узел с описанием "Exit,

Fast, Stable, Valid". Так обозначаются надежные и быстрые ноды - именно такие

нам и нужны. Далее копируем айпишик и выполняем: "./torproxy [ExitNodeIP]"

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

@proxychains nmap -sT -p 80,443,21,23 92.241.175.142

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

Теперь открываем лиса и настраиваем http-proxy на 127.0.0.1:8118. После этого

идем на

http://torcheck.xenobite.eu/index.php проверять, действительно ли мы серфим

через Tor, если все ок - то отобразится страница с надписью "Your IP is

identified to be a Tor-EXIT.". Вот и все, теперь можно провести и ручной аудит

удаленной системы.

Tor Scanner

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor'у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох ?

Вывод может быть один - используя Tor будь осторожен. Да, система

обеспечивает неплохой уровень анонимности, но не может защитить твои данные от

перехвата. И пусть ты даже ты убедился, что на последнем узле не запущен

sslstrip, все равно никто не даст гарантии, что проходящие пакеты не дампятся

снифером. С другой стороны необязательно рассматривать Tor как исключительно

инструмент для анонимного серфинга в Сети. Несколько наших примеров - тому в

подтверждение.

Держать Exit Node - задача для крепких парней

Скрытые сервисы - уникальная фишка Tor

Специализированные ОС

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

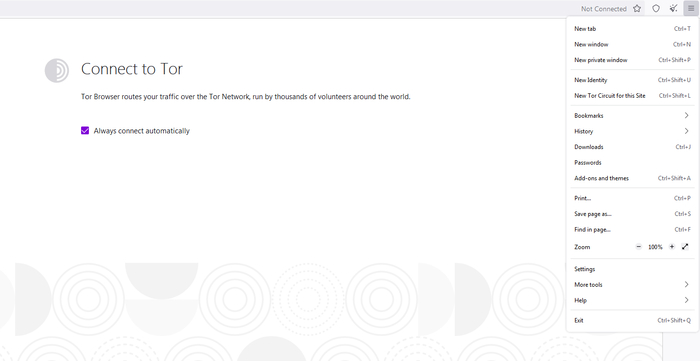

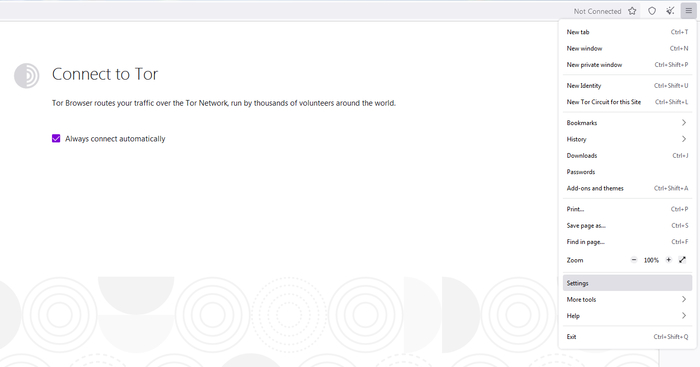

1) Заходим в тор

2) Тыкаем на Open application menu - находится справа в верхнем углу.

3) Тыкаем Settings

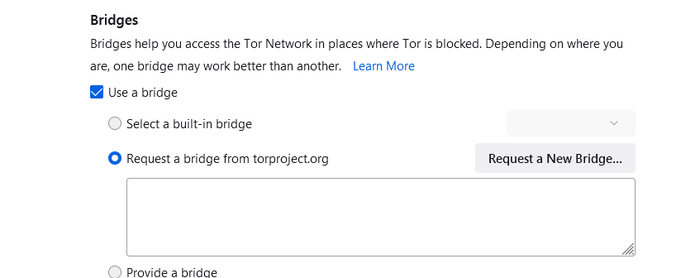

4) Ставим, галочки на Use the Bridge и тыкаем на запрос Request a new bridge

5) Выскакивает капча

6) По идее, если вы, все символы заполнили правильно, то вас возвращает в исходное меню, только появляется куча символов нового моста, там где раньше было пустое поле

Tor сохраняет вашу онлайн-анонимность благодаря своей уникальной луковой маршрутизации, при которой ваши зашифрованные данные проходят через несколько промежуточных узлов. Каждый узел очищается по одному, как лук. Никто из них ничего не знает о происхождении ваших данных или о вашем конечном пункте назначения, таким образом защищая вашу личность.

Однако есть недостаток. Поскольку трафик в Tor направляется через несколько луковичных ретрансляторов, это может значительно снизить скорость просмотра. Кроме того, интернет-провайдеры могут ограничивать или блокировать трафик Tor без предварительного предупреждения. В часто задаваемых вопросах Tor говорится, что их основное внимание уделяется безопасности, а не скорости.

При этом следующие советы, приведенные ниже, помогут ускорить работу браузера Tor и сделать Tor быстрее.

1. Проверьте браузер Tor на наличие последних обновлений.

Частый опыт подсказывает, что обновление браузера Tor позволяет достичь более высоких скоростей. Перейдите к значку меню с тремя полосами в правом верхнем углу, затем выберите "Параметры" и вкладку "Общие". Здесь вы можете проверить наличие обновлений. Если не было обновлений в течение длительного времени, возможно, скорость снизится. Таким образом, лучше оставаться в курсе последних событий.

2. Используйте мостовые реле.

Если вы подозреваете, что провайдер ограничивает вашу полосу пропускания, пока вы используете Tor, вам придется использовать одну из его функций, называемую "мостовыми" реле. Это затруднит отслеживание вашего трафика кем-либо, кто будет определять, что вы используете этот анонимный браузер. Tor не может использовать мост, если вы настроили прокси.

Для начала перейдите в меню "Параметры" с помощью значка с тремя полосами в правом верхнем углу и выберите "Настройки Tor". Здесь вы можете найти раздел Мосты: не используйте мостовые реле, если у вас нормальные скорости Tor. (Скорость по-прежнему будет ниже, чем у вашего обычного интернет-провайдера.)

При использовании выбранного встроенного моста следует использовать доступные параметры, такие как "obfs4" и "meek-azure". Они замаскируют трафик между клиентом (вами) и первым переходом, чтобы провайдер не мог идентифицировать вас как соединение Tor.

Иногда новые мосты недоступны. В этом случае вы можете запросить его, отправив письмо на "[email protected]" с адресов Gmail, Yahoo или RiseUp.

После успешного подключения по мосту вы можете использовать обычную или более высокую скорость Tor независимо от ограничений вашего интернет-провайдера.

3. Используйте новую схему Tor для этого сайта.

Если ваша веб-страница загружается недостаточно быстро, это может быть связано с несколькими причинами, такими как кнопки социальных сетей, аналитические инструменты, реклама и другие факторы. Для решения этих проблем в Tor есть новая функция, которая позволяет перезагружать веб-сайт или активное окно по новому каналу Tor. Доступ к этому пункту меню можно получить из трехстрочного меню. Каждый раз, когда ваша веб-страница отказывается загружаться быстро, вы можете выбрать эту опцию для новой цепи. Конечно, чтобы эта опция была видна, вам нужно обновить браузер Tor.

4. Используйте новую идентификацию для Tor

Иногда, когда вы без причины зависаете на более низких скоростях, может быть полезно перезапустить браузер Tor, чтобы получить новые скорости. Вы также можете использовать другую функцию под названием "Новая идентификация", доступная из трехстрочного меню. Это также хорошая функция безопасности, поскольку она предотвращает связывание вашей последующей активности в браузере с тем, что вы делали раньше.

5. Оптимизируйте свой ПК / Mac / Linux для работы с Tor

Чтобы проблемы со скоростью были минимальными, необходимо убедиться, что системные часы и часовой пояс установлены правильно. Tor рекомендует временно отключить следующие программы, поскольку они, как известно, мешают работе в Интернете:

- Webroot SecureAnywhere

- Kaspersky Internet Security 2012

- Sophos Antivirus для Mac

- Microsoft Security Essentials

Лучше отключить все антивирусные программы, влияющие на ваш системный трей. Также отключите брандмауэр и, если вы используете новую версию браузера Tor, удалите старую. Не перезаписывайте старую программу. Если работает другой Tor, это может серьезно повлиять на скорость вашего соединения.

6. Используйте рекомендуемые настройки производительности.

Tor имеет функцию, которая позволяет настраивать значения производительности браузера в зависимости от оборудования и операционной системы вашего компьютера. Доступ к нему можно получить из настроек, он отключен по умолчанию. Включите его, чтобы обеспечить надлежащую скорость, поддерживаемую вашим устройством.

7. Вставьте новый файл Torrc.

Один из способов ускорить работу Tor - отредактировать файл Torrc. Однако этот метод может работать не для всех, и результаты могут отличаться. Вы можете найти его, щелкнув правой кнопкой мыши значок меню браузера Tor и выбрав "Свойства". После этого пройдите по следующему пути: "Tor Browser -> Browser -> Data -> Tor".

Вы можете скачать новый файл Torrc по этой ссылке. Он был протестирован на отсутствие вирусов. Просто удалите старый файл Torrc из пути к папке и замените его обновленным файлом.

В итоге

Tor стал популярным браузером для любителей конфиденциальности, активистов, журналистов и всех тех, кто предпочитает анонимность при просмотре веб-страниц или при доступе к темной сети. Используя методы, упомянутые в этой статье, вы можете легко ускорить работу Tor и серфить.

По теме:

4 комментария

Разумно ли отключать антивирус и другие приложения безопасности во имя конфиденциальности? TOR может обеспечить анонимность, но насколько он защищает от вредоносных программ?

Сам браузер Tor не содержит вредоносных программ, но, как и везде в Интернете, применяются стандартные меры предосторожности: не посещайте подозрительные луковичные ссылки. В левом верхнем углу браузера Tor вы должны увидеть замок "безопасное соединение", а также весь путь к местоположениям Tor, также известный как цепь Tor. Вы можете запрашивать новую цепь Tor сколько угодно раз (показано в этой статье) для большей безопасности.

Tor не мешает работе Защитника Windows, что является лучшим способом дезинфекции Windows 10. Некоторые антивирусные программы, такие как Norton, допускают "исключения", которые исключают определенные программы из сканирования автоматической защиты, поэтому добавление Tor в качестве исключения не повредит. Если антивирусная программа не допускает исключений, то ее "возможно" придется временно отключить. Не только Tor, они часто запрещают использование обычных программ.

Спасибо Саяк - очень отзывчивый - С Новым годом!

Это не имеет ничего общего с этим. Мой Tor полностью обновлен и оптимизирован. Браузер иногда БЕЗОПАСНО медленно отображает страницу. Я знаю это, наблюдая, что происходит, когда страница загружается, но еще не отображается полностью. Я отключаю интернет-соединение, и он просто сидит и строит страницу. И сидит там…. и сидит там . 30 секунд . 40 секунд . наконец, у вас есть страница со всеми значками и текстовыми выделенными ссылками, где Safari будет 4 секунды.

Популярные посты

10 флагов Chrome, которые вы должны включить, чтобы увеличить скорость просмотра

8 лучших провайдеров динамического DNS, которых можно использовать бесплатно

Поддержка Flash закончилась. Сможете ли вы использовать его в 2021 году?

6 лучших альтернатив Amazon

10 лучших ботов Discord для улучшения вашего сервера Discord

Как узнать, когда была опубликована веб-страница

7 лучших сайтов для игр в настольные онлайн-игры с друзьями

Как найти и заменить текст в Chrome и Firefox

26 Firefox Quantum Описание: хитрости с настройкой, которые необходимо изучить

5) Плагины для различных браузеров: Anonymox, Browsec, Stealthy.

(Эти плагины удобны тем, что не требуют регистрации и могут быть установлены во многие браузеры: Google Chrome, Firefox, и т.д.) Устанавливайте их со страницы загрузки плагинов или из настроек браузера.

Что касается обхода блокировок Роскомнадзора на смартфоне, то здесь всё гораздо проще: установите на своём телефоне любой VPN - melon vpn , speed vpn , touch vpn или upx browser.

(!) Распространите ссылку на эту публикацию среди своих знакомых - разошлите ее по Whatsapp, Viber , Telegram , Signal всем вашим знакомым по телефонной книге. Этим вы не нарушаете никакого закона, его нарушают именно те, кто нарушает основной закон страны - Конституцию РФ, в которой указано, что всякая цензура однозначно запрещена !

Я напоминаю Вам, что статья 29 Конституции РФ гласит:

1. Каждому гарантируется свобода мысли и слова.

2. Не допускаются пропаганда или агитация, возбуждающие социальную, расовую, национальную или религиозную ненависть и вражду. Запрещается пропаганда социального, расового, национального, религиозного или языкового превосходства.

3. Никто не может быть принужден к выражению своих мнений и убеждений или отказу от них.

4. Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом.

5. Гарантируется свобода массовой информации. Цензура запрещается.

Читайте также:

webdonsk.ru

webdonsk.ru