Как сделать свой антивирус

В силу простоты алгоритма проверки наш сканер сможет обнаруживать только вредоносные программы, распространяющиеся цельным файлом, т.е. не заражающие другие файлы, как PE-Вирусы, и не изменяющие свое тело в процессе деятельности, как полиморфные вирусы.

Впрочем, это относится к большинству вирусов, червей и практически ко всем троянам, поэтому написанный нами сканер имеет право на жизнь :)

Что такое сигнатура

Сигнатура в простом представлении является уникальной частью (последовательностью байт) в файле.

Однако эта часть должна максимально однозначно выделять файл среди множества других файлов.

Это значит, что выбранная последовательность должна присутствовать только одном файле, которому она принадлежит, и ни в каких других.

На практике помимо самой последовательности применяются ещё дополнительные параметры, позволяющие максимально однозначно сопоставлять сигнатуру файлу.

Введение дополнительных параметров также направлено на ускорение поиска сигнатуры в файле.

Такими параметрами, например, могут являться размер файла, смещение последовательности байт, тип файла, специальные маски (отражение того, как примерно должен выглядеть файл, чтобы в нём могла содержаться искомая сигнатура) и многие другие.

В нашем сканере в качестве дополнительного параметра мы будем использовать смещение последовательности в файле относительно начала.

Данный метод довольно универсален в том плане, что подходит абсолютно для любых файлов независимо от типа.

Однако у использования смещения есть один очень значимый минус: чтобы "обмануть" сканер, достаточно слегка "передвинуть" последовательность байт в файле, т.е. изменить смещение последовательности (например, перекомпилировав вирус или добавив символ в случае скрипт-вируса).

Для экономии памяти и повышения скорости обнаружения, на практике обычно используется контрольная сумма (хэш) последовательности.

Таким образом перед добавлением сигнатуры в базу считается контрольная сумма выбранного участка файла. Это также помогает не обнаруживать вредоносный код в собственных базах :)

Антивирусная база

Антивирусная база представляет собой один или несколько файлов, содержащих записи о всех известных сканеру вирусах.

Каждая запись обязательно содержит имя вируса (пользователь же должен знать,что за зверь поселился у него в системе), также в записи обязательно присутствует сигнатура, по которой выполняется поиск.

Помимо имени и сигнатуры, запись может содержать некоторую дополнительную информацию, например инструкции по лечению.

Алгоритм работы сканера

Алгоритм работы сканера, использующего сигнатуры, можно свести к нескольким пунктам:

1. Загрузка базы сигнатур

2. Открытие проверяемого файла

3. Поиск сигнатуры в открытом файле

4. Если сигнатура найдена

- принятие соответствующих мер

5. Если ни одна сигнатура из базы не найдена

- закрытие файла и переход к проверке следующего

Как видите, общий принцип работы сканера весьма прост.

Впрочем, достаточно теории. Переходим к практике.

Все дополнительные моменты будут разобраны в процессе написания сканера.

Подготовка к реализации

Прежде чем начинать писать код, стоит определить все составные части сканера и то, как они будут взаимодействовать.

Итак, для обнаружения вредоносных файлов нам необходим непосредственно сам сканер.

Сканеру для работы необходимы сигнатуры, которые хранятся в антивирусной базе.

База создается и наполняется специальной программой.

В итоге получается следующая зависимость:

Программа создания базы -> База -> Сканер

Однако прежде чем создавать базу, необходимо определиться с её форматом, который в свою очередь зависит от хранимой информации.

Информация сигнатуры

Сигнатура будет состоять из:

- Смещения последовательности в файле

Для хэширования будем использовать алгоритм MD5.

Каждый MD5-хэш состоит из 16 байт, или 4 двойных слов.

Для хранения смещения и размера последовательности отведём по 4 байта для каждого.

Таким образом сигнатуру можно описать следующей структурой:

Запись антивирусной базы

Запись будет содержать:

- Размер имени файла

Под размер имени файла выделим 1 байт. Этого больше чем достаточно, плюс экономия места =)

Имя файла может быть произвольного размера до 255 символов включительно.

Получается следующая структура:

После раскрытия структуры сигнатуры получается вот такая запись:

Именно в таком виде одна за другой в файле будут лежать записи для всех известных сканеру зловредах.

Помимо самих записей в файле базы должен быть заголовок, в котором будет содержаться число записей в базе и сигнатура файла "AVB" (не антивирусная :) ). Назначение сигнатуры – удостоверится, что это именно файл базы.

Таким образом файл базы будет иметь структуру вида:

Переходим к написанию кода.

Структур не много, всего 2.

Данные структуры будут использоваться как сканером, так и программой создания антивирусной базы.

Во-первых, необходимо объявить все нужные нам структуры.

Первой структурой будет структура сигнатуры SAVSignature.

Следующей структурой будет структура записи SAVRecord, объединяющая сигнатуру с именем.

Данная структура для удобства также содержит функцию выделения памяти под имя зловреда (allocName).

Все структуры будут находиться в заголовочном файле avrecord.h

Листинг : Базовые структуры

typedef struct SAVSignature

memset(this->Hash, 0, sizeof(this->Hash));

DWORD Offset; // - Смещение файле

DWORD Hash[4]; // - MD5 хэш

DWORD Lenght; // - Размер данных

//! Структура записи о зловреде

typedef struct SAVRecord

if(this->Name != NULL) this->Name;

//! Выделение памяти под имя

void allocName(BYTE NameLen)

this->Name = new CHAR[this->NameLen + 1];

memset(this->Name, 0, this->NameLen + 1);

PSTR Name; // - Имя

BYTE NameLen; // - Размер имени

SAVSignature Signature; // - Сигнатура

Класс работы с файлом базы

Теперь необходимо написать класс для работы с файлом антивирусной базы.

Если точнее, то классов будет несколько:

- Базовый класс файла "CAVBFile"

- Класс чтения файла "CAVBFileReader"

- Класс добавления записи "CAVBFileWriter"

Объявления всех этих классов находятся в файле CAVBFile.h

Вот его содержимое:

Листинг : Объявления классов работы с файлом базы

using namespace std;

/* Формат файла антивирусной базы

[RecordCount * 4 ] // - Число записей

[Offset * 4 ] // - Смещение

[Lenght * 4 ] // - Размер

[Hash * 16 ] // - Контрольная сумма

[NameLen * 1 ] // - Размер имени

[Name . ] // - Имя зловреда

//! Класс Файла антивирусной базы

typedef class CAVBFile

fstream hFile; // - Объект потока файла

DWORD RecordCount; // - Число записей

virtual void close();

//! Проверка состояния файла

virtual bool is_open();

//! Получение числа записей

virtual DWORD getRecordCount();

//! Класс для записи файла

typedef class CAVBFileWriter : public CAVBFile

bool open(PCSTR FileName);

//! Добавление записи в файл

bool addRecord(PSAVRecord Record);

//! Класс для чтения файла

typedef class CAVBFileReader : public CAVBFile

bool open(PCSTR FileName);

bool readNextRecord(PSAVRecord Record);

Теперь перейдем к реализации объявленных классов.

Их реализация будет находиться в файле AVBFile.cpp

Естественно, помним, что необходимо подключить заголовочный файл AVBFile.h

В некоторых функциях нам понадобится проверка существования файла, поэтому сначала напишем именно её.

Листинг : Функция проверки существования файла

//! Проверка существования файла

bool isFileExist(PCSTR FileName)

return GetFileAttributesA(FileName) != DWORD(-1);

Данный способ проверки существования файла является самым быстрым и используется в большинстве примеров в MSDN, так что его можно считать стандартом для Windows.

Функция GetFileAttributes возвращает атрибуты файла или 0xffffffff в случае, если файл не найден.

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этот фрагмент будет выявлять активное окно каждые 100мс. Делается это с помощью функции GetForegroundWindow (больше информации на MSDN). Заголовок страницы хранится в переменной buff, если в ней содержится gmail или facebook, то вызывается фрагмент сканирования клавиатуры.

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Мировой рынок программного обеспечения в сфере информационной безопасности растет из года в год. Если в 2011 году его объем оценивался в 17,7 млрд. долларов, то 2013 год закончился на отметке 22 млрд. долларов.

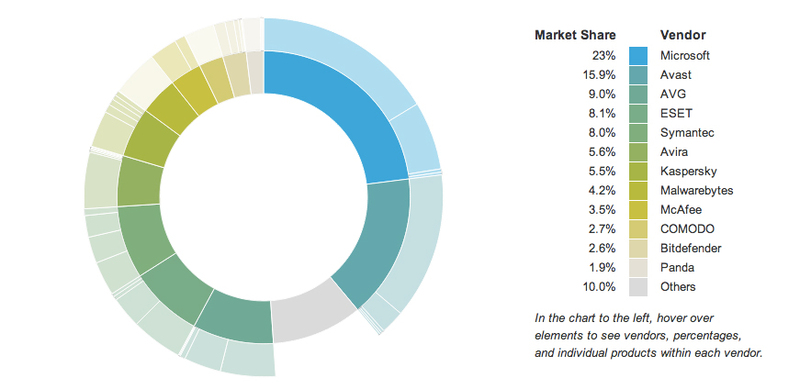

При этом практически 90% рынка контролируются 10 вендорами, о чем свидетельствуют ежегодные отчеты компании OPSWAT .

Обладая значительными ресурсами, такие гиганты антивирусной индустрии, как Лаборатория Касперского, Symantec, McAfee, ESET на сегодняшний день на голову сильнее своих конкурентов из категории "другие". Это касается как технологической, так и маркетинговой составляющих бизнеса.

Carpe diem

Мало кто знает, что рынок антивирусного ПО насыщен множеством решений. Маркетинговые исследования лаборатории Zillya! показывают, что в мире существует более 300 антивирусов! Как правило, это локальные антивирусные бренды, работающие на рынке одной или нескольких стран.

Суммарная рыночная доля подобных продуктов в редких случаях достигает 10%. Но, если учесть объемы рынка и его рост с момента возникновения индустрии, то даже 10% - это повод для борьбы. К примеру, 10% от украинского рынка антивирусного ПО – это приблизительно 6-7 млн. грн.

Те компании и предприниматели, которые посчитают антивирусный рынок привлекательным и захотят создать продукт под собственным брендом, столкнуться с различными барьерами входа. Чтобы создать свой антивирус и повторить технологии защиты из списка "the must", придется инвестировать серьёзные деньги и потратить на разработку не меньше года. Команда маркетологов, в свою очередь, должна будет убедить потенциальных пользователей, что новый продукт способен выполнять базовую функцию – защищать компьютер от вирусов.

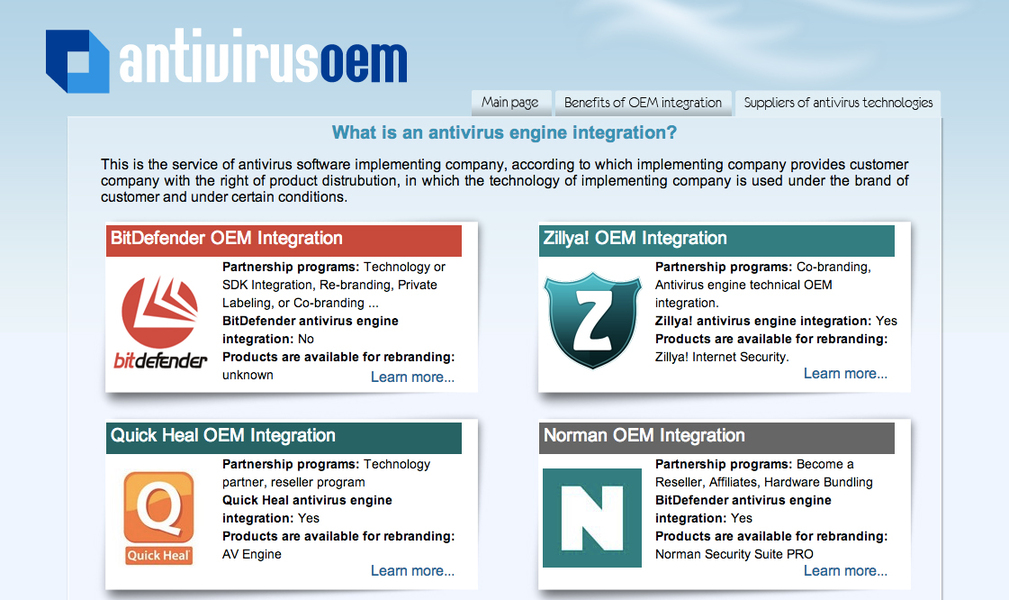

Весомым аргументом может стать прохождение продуктом признанных в мире тестов антивирусов: AV-comparatives, VB100, AV-test. Для этого понадобиться терпение, деньги и… качественный продукт, поддерживаемый собственной вирусной лабораторией. Оценивая технологические барьеры входа в отрасль, затраты на содержание собственной антивирусной лаборатории компании, желающие войти на данный рынок, все чаще прибегают к такой услуге антивирусных вендоров, как co-branding.

Антивирус за 1 месяц: co-branding

Co-branding предполагает создание нового антивирусного продукта на основе уже существующего решения. На практике это означает, все желающие могут начать работу на рынке антивирусного ПО под своим брендом, взяв за основу антивирусные продукты вендора, предлагающего услугу co-branding.

Упрощенно, Co-branding – это изменение дизайна и названия существующего антивирусного продукта и продажа его под другим брендом, где поставщик продукта, вендор, обладающий своей антивирусной лабораторией, обеспечивает новый продукт обновлениями антивирусных баз и оказывает технологическую поддержку co-branding партнеру.

Почему это выгодно вендору? Как правило, вендоры:

- Предлагают услугу ко-брендинга для компаний, которые планируют работать на рынках не интересных вендору или таких, на которые он не собирается работать в ближайшее время под собственным брендом. Это означает, что новый продукт не угрожает бизнесу вендора, а в некоторых случаях, наоборот, позволяет лучше понять специфику нового рынка.

- Вендоры достаточно хорошо зарабатывают на лицензионных отчислениях и самом изменении продуктов. Порядок сумм, о котором идет речь при редизайне продукта и его переименовании – от 20 тыс. у.е.

Популярность ко-брендинга для компаний, которые создают свой антивирусный бренд, также легко объяснима:

- Ко-брендинг партнер обходит технологический барьер входа на рынок и уходит от затрат, связанных с созданием антивирусных технологий, поддержкой антивирусных баз, вирусной аналитикой. Компания может сконцентрироваться исключительно на маркетинговой части бизнеса.

- Новый антивирус может быть создан всего за 1-2 месяца. Это означает, что уже через 2 месяца ко-брендинговый продукт будет поставлен конечному пользователю.

- Создатели нового антивирусного продукта могут оставаться гибкими в вопросе выбора технологий антивирусной защиты и получить продукт, который по качеству может даже превосходить продукт вендора. Как? Очень просто. Подключив сразу несколько антивирусных движков в свой продукт.

В то же время, ко-брендинг имеет и ряд недостатков как для вендора, так и для создателей нового антивирусного бренда.

- Риски вендора, как правило, связаны именно с бизнес-стороной. Успех нового антивируса на определенном рынке все же может усложнить вхождение вендора на этот рынок в будущем. Также, вендор не застрахован от того, что рост бизнеса ко-брендинг партнера позволит ему усилить давление на вендора в вопросе цены за каждую поставленную лицензию и, в конечном счете, даже перейти к другому вендору.

- Для компаний, создающих свой продукт на основе существующего, основные риски бизнеса связанны именно с технологиями. Новый продукт автоматически перенимает все недостатки существующего и напрямую зависит от его технологического развития и уровня поддержки вендором.

Шансы co-branding антивирусов в Украине

Украинский рынок антивирусов по различных оценкам – это 60-70 млн. грн. В эту сумму входит крупный корпоративный сектор, государственный сектор, рынок конечного потребителя. Крупные вендоры, такие как Лаборатория Касперского, ESET, Avast, Доктор Вэб, Symantec, McAfee контролируют до 95% рынка, при этом конкуренция на рынке достаточно жесткая.

Вендоры не жалеют бюджетов на рекламу своих продуктов и подвинуть их с рынка будет очень сложно. Говорить о входе на рынок Украины без серьезных вложений в маркетинг будет сложно. Примером может служить попытка Panda Antivirus закрепиться на рынке Украины в 2012-2013 годах или проигрыш конкурентной борьбы не менее крупным вендором, Trend Micro, чьи продукты еще 8 лет назадзанимали 20% рынка страны.

Перспективы антивирусного продукта, созданного в рамках ко-брендинга, могут быть связаны в Украине с деятельностью компаний, имеющих широкий выход на конечных пользователей. Речь идет в первую очередь об интернет-провайдерах, мобильных операторах, возможно, крупных дистрибьюторах ПО.

Имея аудиторию пользователей 100 тыс. и выше уже можно подумать, почему бы не создать дополнительный сервис для своих пользователей в виде антивируса под собственным брендом. Оценивать привлекательность данной затеи с точки зрения бизнеса – вопрос не простой, так как много будет зависеть от договоренностей компании с поставщиком антивирусных технологий: стоимость создания брендированного продукта, суммы лицензионных отчислений и других условий. Однозначно можно сказать лишь одно: создание брендированного антивируса точно позитивно повлияет на корневой бренд самой компании.

Практически 90% глобального рынка в отрасли ПО для инфобезопасности контролируются 10 вендорами, о чем свидетельствуют ежегодные отчеты компании OPSWAT.

Обладая значительными ресурсами, такие гиганты антивирусной индустрии, как Лаборатория Касперского, Symantec, McAfee, ESET на сегодняшний день на голову сильнее своих конкурентов из категории "другие". Это касается как технологической, так и маркетинговой составляющих бизнеса.

Carpe diem

Мало кто знает, что рынок антивирусного ПО насыщен множеством решений. Маркетинговые исследования лаборатории Zillya! показывают, что в мире существует более 300 антивирусов! Как правило, это локальные антивирусные бренды, работающие на рынке одной или нескольких стран.

Суммарная рыночная доля подобных продуктов в редких случаях достигает 10%. Но, если учесть объемы рынка и его рост с момента возникновения индустрии, то даже 10% — это повод для борьбы. К примеру, 10% от украинского рынка антивирусного ПО — это приблизительно 6-7 млн грн.

Те компании и предприниматели, которые посчитают антивирусный рынок привлекательным и захотят создать продукт под собственным брендом, столкнутся с различными барьерами входа. Чтобы создать свой антивирус и повторить технологии защиты из списка "the must", придется инвестировать серьезные деньги и потратить на разработку не меньше года. Команда маркетологов в свою очередь должна будет убедить потенциальных пользователей, что новый продукт способен выполнять базовую функцию — защищать компьютер от вирусов.

Зеленский рассказал об итогах переговоров с Байденом

Создатели NFT-сервера в Minecraft продали токены на $1,2 млн за 8 минут и исчезли

Гуменная заявляет о нарушениях на выборах ректора "Могилянки" и просит признать их недействительными

Весомым аргументов может стать прохождение продуктом признанных в мире тестов антивирусов: AV-comparatives, VB100, AV-test. Для этого понадобится терпение, деньги и… качественный продукт, поддерживаемый собственной вирусной лабораторией.

Оценивая технологические барьеры входа в отрасль, затраты на содержание собственной антивирусной лаборатории, компании, желающие войти на данный рынок, все чаще прибегают к такой услуге антивирусных вендоров, как co-branding.

Антивирус за 1 месяц: co-branding

Co-branding предполагает создание нового антивирусного продукта на основе уже существующего решения. На практике это означает, все желающие могут начать работу на рынке антивирусного ПО под своим брендом, взяв за основу антивирусные продукты вендора, предлагающего услугу co-branding.

Упрощенно, Co-branding — это изменение дизайна и названия существующего антивирусного продукта и продажа его под другим брендом, где поставщик продукта, вендор, обладающий своей антивирусной лабораторией, обеспечивает новый продукт обновлениями антивирусных баз и оказывает технологическую поддержку co-branding партнеру.

Почему это выгодно вендору? Как правило, вендоры:

- Предлагают услугу ко-брендинга для компаний, которые планируют работать на рынках, не интересных вендору или таких, на которые он не собирается работать в ближайшее время под собственным брендом. Это означает, что новый продукт не угрожает бизнесу вендора, а в некоторых случаях, наоборот, позволяет лучше понять специфику нового рынка.

- Вендоры достаточно хорошо зарабатывают на лицензионных отчислениях и самом изменении продуктов. Порядок сумм, о котором идет речь при редизайне продукта и его переименовании, — от 20 тыс. у.е.

Популярность ко-брендинга для компаний, которые создают свой антивирусный бренд, также легко объяснима:

- Ко-брендинг партнер обходит технологический барьер входа на рынок и уходит от затрат, связанных с созданием антивирусных технологий, поддержкой антивирусных баз, вирусной аналитикой. Компания может сконцентрироваться исключительно на маркетинговой части бизнеса.

- Новый антивирус может быть создан всего за 1-2 месяца. Это означает, что уже через 2 месяца ко-брендинговый продукт будет поставлен конечному пользователю.

- Создатели нового антивирусного продукта могут оставаться гибкими в вопросе выбора технологий антивирусной защиты и получить продукт, который по качеству может даже превосходить продукт вендора. Как? Очень просто. Подключив сразу несколько антивирусных движков в свой продукт.

В то же время ко-брендинг имеет и ряд недостатков как для вендора, так и для создателей нового антивирусного бренда.

Риски вендора, как правило, связаны именно с бизнес-стороной. Успех нового антивируса на определенном рынке все же может усложнить вхождение вендора на этот рынок в будущем. Также вендор не застрахован от того, что рост бизнеса ко-брендинг партнера позволит ему усилить давление на вендора в вопросе цены за каждую поставленную лицензию и, в конечном счете, даже перейти к другому вендору.

Для компаний, создающих свой продукт на основе существующего, основные риски бизнеса связанны именно с технологиями. Новый продукт автоматически перенимает все недостатки существующего и напрямую зависит от его технологического развития и уровня поддержки вендором.

Шансы co-branding антивирусов в Украине

Украинский рынок антивирусов по различных оценкам — это 60-70 млн грн. В эту сумму входит крупный корпоративный сектор, государственный сектор, рынок конечного потребителя. Крупные вендоры, такие как Лаборатория Касперского, ESET, Avast, Доктор Вэб, Symantec, McAfee контролируют до 95% рынка, при этом конкуренция на рынке достаточно жесткая.

Вендоры не жалеют бюджетов на рекламу своих продуктов и подвинуть их с рынка будет очень сложно. Говорить о входе на рынок Украины без серьезных вложений в маркетинг будет сложно. Примером может служить попытка Panda Antivirus закрепиться на рынке Украины в 2012-2013 годах или проигрыш конкурентной борьбы не менее крупным вендором, Trend Micro, чьи продукты еще восемь лет назад занимали 20% рынка страны.

Перспективы антивирусного продукта, созданного в рамках ко-брендинга, могут быть связаны в Украине с деятельностью компаний, имеющих широкий выход на конечных пользователей. Речь идет в первую очередь об интернет-провайдерах, мобильных операторах, возможно, крупных дистрибьюторах ПО.

Имея аудиторию пользователей 100 тыс. и выше, уже можно подумать, почему бы не создать дополнительный сервис для своих пользователей в виде антивируса под собственным брендом. Оценивать привлекательность данной затеи с точки зрения бизнес — вопрос не простой, так как много будет зависеть от договоренностей компании с поставщиком антивирусных технологий: стоимость создания брендированного продукта, суммы лицензионных отчислений и других условий. Однозначно можно сказать лишь одно: создание брендированного антивируса точно позитивно повлияет на корневой бренд самой компании.

Читайте также: