Как сделать подсеть в локальной сети

Добавил пользователь Евгений Кузнецов Обновлено: 09.09.2024

Мы до сих пор говорили о том, что хосту в сети присваивается IP -адрес. Так вот запомните. Если Вы хотите выражается профессионально, то надо говорить что НЕ ХОСТУ присваивается IP - адрес а ИНТЕРФЕЙСУ хоста. Почему интерфейсу? Да потому бы что один хост может иметь не один IP -адрес, а гораздо больше. А это получается, если допустим у него больше чем одна сетевая карта, и каждая карта получает свой IP - адрес. Итак уяснили, IP -адрес присваивается не хосту, а интерфейсу хоста . Под интерфейсом в данном случае, что бы легче запомнить, можете считать сетевую карту.

Подсети

Еще в далеком 1985 году документом RFC 950 был описан процесс формирования подсетей, или разделение единственного номера сети класса А, В, С на составные части. Это было сделано из-за того что появились следующие главные проблемы:

- Резкий рост размера и количество таблиц маршрутизации в Интернете;

- Начал ощущается дефицит номеров сетей.

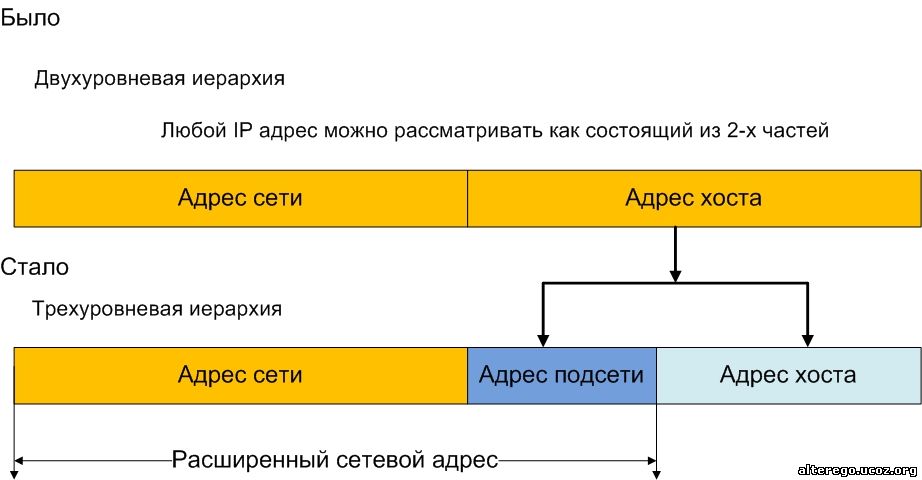

Как это решалось. Если в начале адрес состоял из двухуровневой иерархии, то подумав, сетевые разработчики решили разделить существующею двухуровневую иерархию еще на один уровень. Смотрите рисунок 1.

Рис.1

Формирование подсетей, использование подсетей решают проблему роста таблиц маршрутизации, так как конфигурация локальной сети не видна за пределами организации. Это получается из-за того что маршруты из Интернета в любую подсеть одинаковы и не зависят в какой подсети находится получатель, так как для маршрутизации используется только та часть IP-адреса которая обозначает адрес сети (отмеченное на рисунке 1 желтым цветом). А в нашем случае адрес сети для всех подсетей одинаков. Смотри рисунок 1.

Маршрутизаторы интернета или магистральные маршрутизаторы работают только с той частью адреса IP которая связана с адресом сети и их не интересуют подсети поэтому в их них таблицах маршрутизации будет только одна запись –запись с адресом сети. Задача местных маршрутизаторов, или скажем понятнее, маршрутизаторов в частной сети, это различать подсети. Такое положение дел позволяет местным сетевым администраторам вносить любые изменения в логическую структуру сети без того что бы затрагивать и влиять на таблицы маршрутизации, маршрутизаторов интернета.

Подсети так же позволяют решить и проблему дефицита IP адресов. Организации как правило получают один адрес сети и администраторы в зависимости от нужд могут произвольно создавать свои подсети без необходимости получения нового сетевого адреса.

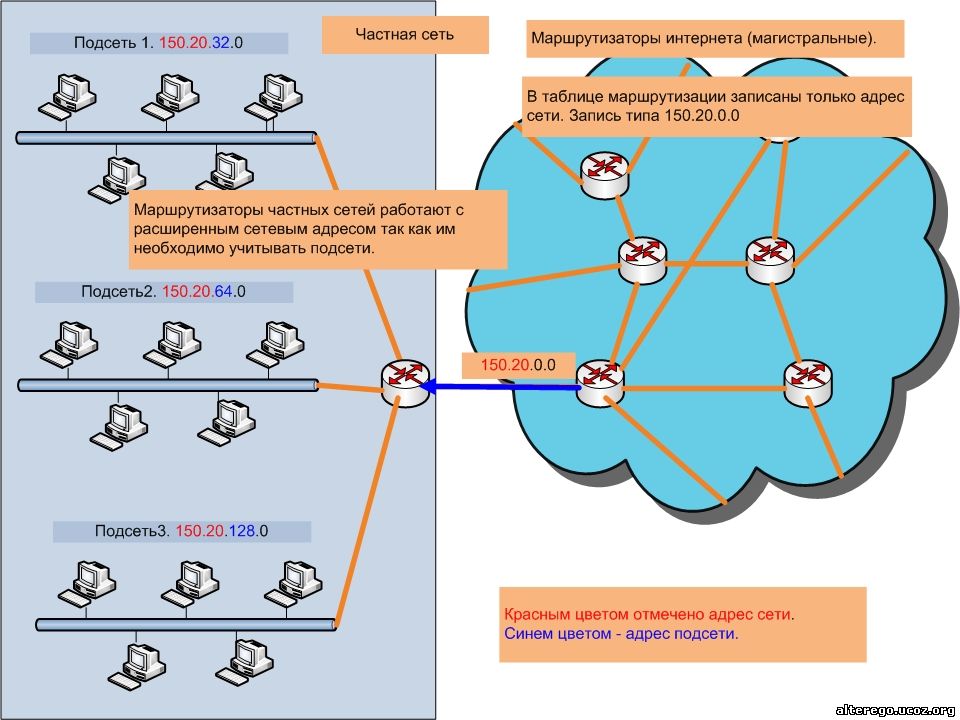

На рисунке 2 показан пример разделения одного адреса сети на подсети. Организации был выделен адрес класса В 150.20.0.0. А сетевой администратор поделил данный адрес на подсети. Маршрутизатор в этом случае получает весь трафик адресованный его сети (в нашем случае 150.20.0.0) и распределяет его по подсетям основываясь на информации содержащимся в третьем октете IP-адреса, имея эту информацию в своей таблице маршрутизации.

Формирование внутренних подсетей частной организации дает следующие преимущества.

Глобальные таблицы маршрутизации не растут, что увеличивается их скорость обработки и скорость доступа к глобальным ресурсам вообще, так как местным сетевым администраторам не нужна информация о дополнительным адресном пространстве.

Местные администраторы могут по своему усмотрению создавать дополнительные внутренние сети (подсети если смотреть в контексте полученного IP-адреса), без получения дополнительных адресов.

Изменение топологии локальных, частных сетей не как не затрагивают таблицы маршрутизации Интернета, так как магистральные маршрутизаторы не интересуются информацией о внутренних подсетях частных внутренних сетей – они направляют и работают с трафиком родительской сети, не учитывая разбиения родительского адреса на подсети.

Рисунок 2.

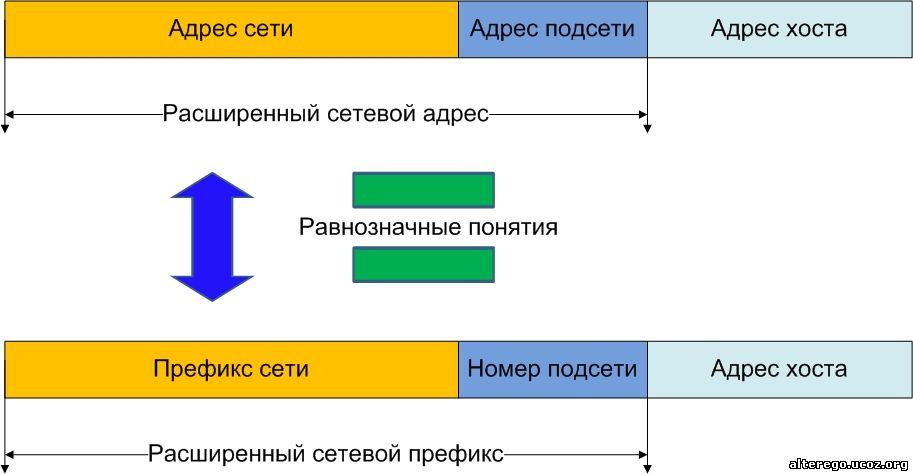

Рисунок 3.

Еще раз напоминаю. Маска сети это число, которое содержит единицы, если мы переведем его в двоичный формат и сопоставим с IP – адресом, так же в двоичным формате, то там где кончатся единицы и будет раздел между адресом сети и адресом хоста.

Теперь посмотрим что мы имеем после того как ввели понятие расширенного сетевого адреса или расширенного сетевого префикса. Мы уже конечно знаем, что хосты и маршрутизаторы используют старшие биты IP- адреса, для определения его класса. После того как класс сети определен хост точно знает где в IP – адресе находится граница между битами определяющие адрес сети и адресом хоста. Но что то у нас когда говорим об адресах подсети не получается. То есть такая форма определения адреса сети и адреса хоста при необходимости учета адресов подсетей нам не подходит. Что бы решить этот вопрос мы и будем пользоваться маской сети, которая и поможет нам более точно определить требуемую границу.

Напоминаю. Для стандартных классов А, В, и С маска сети предопределен а и имеет следующие значения:

Маска сети данного класса

Адрес сети или сетевой префикс для класса В

Адрес подсети

Номер хоста

IP- адрес

Маска подсети

Расширенный сетевой префикс или адрес

Таблица 3.

Часто сетевые адреса пишутся в такой форме 150.20.0.0/16 или 150.20.5.25/24. Число после слеша указывают число единиц в маски подсети. Это гораздо удобнее, чем писать значение маски.

Теперь рассмотрим необходимые действия сетевого администратора, который решил поделить сеть на подсети.

Как правильно разделить сети на подсети.

Перед тем как разделить сеть на подсети системный администратор должен ответить на следующие вопросы.

- Сколько подсетей требуется организовать сегодня?

- Сколько подсетей потребуется в будущем с учетом роста предприятия?

- Какое наибольшее количество хостов в самой большой подсети на сегодняшний день?

- До какого количества хостов может увеличиться самая большая подсеть в будущем?

Далее сетевой администратор проверяет, есть ли в наличие свободные адреса в самой большой подсети. Это делается так же для того что бы в случае каких-то изменений в сторону расширения, было куда расширятся, не создавая новые подсети или покупать новые адреса для расширения. Так же проверяет если выделенный или выбранный класс адреса имеет достаточное количество битов необходимых для формирования необходимого количества подсетей, которые он запланировал.

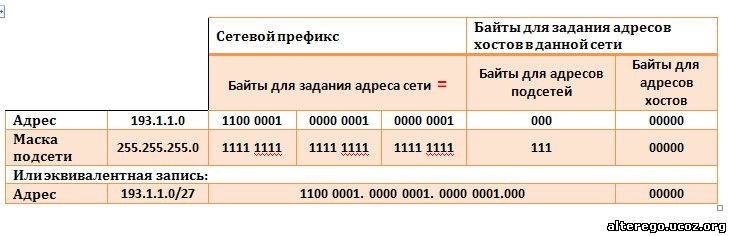

Рассмотрим на примере. Предположим что организация получила адрес класса С 193.1.1.0. Необходимо, исходя из предварительного плана, или созданного технического задания создать 6 подсетей. Наибольшая подсеть должна состоять из не менее 25 хостов.

Первое что делается это определяется количество битов, необходимых для создания шести подсетей. Округляя число 6 до ближайшей степени числа 2, получаем 2^3 =8. То есть для выделения 6 подсетей необходимо 3 бита. Хотя мы видим, что можем создать 8 (2^3=8) подсетей, то есть у нас в запасе еще 2 подсети, а это хорошо учитывая рост предприятия.

В данном примере выделен адрес класса С с маской по умолчанию 193.1.1.0 маска 255.255.255.0 или пишем компактно 193.1.1.0/24. Напомню, число после слеша (косая черта) указывает на количество единиц в маске адреса. После того как мы определились с подсетями и знаем что нам необходимо три быта для наших нужд, мы их одалживаем из битов предназначенных для адресации хостов. И тогда наша компактная запись приобретет вид 193.1.1.0/27. Число 27 после "косой черты" (/) получилось в результате добавления к маске сети по умолчанию которая состоит из 24 единиц, еще трех единиц необходимых нам для адресации наших подсетей (24+3=27). Этот расширенный сетевой префикс соответствует маски подсети 255.255.255.224. Смотрите рисунок 1 и 5.

Используя три байта для адресации подсетей из последнего октета нам, для задания адресов хостов остается 5 битов. Тогда в каждой созданной нами подсети под адресами хостов будем иметь 2^5 = 32 адреса. Первый и последний адрес не используются для присвоения адресов, так как первый адрес это адрес базовой сети или подсети, а последний используется для широковещательной передачи. И в итоге у нас получится, что для адресации хостов имеем 2^5=32-2 и равно 30 адресам, что нам подходит исходя из поставленных задач.

Далее для определения какой либо подсети администратор оперируя этими 3 битами, которые были выделены для адресации подсетей и в двоичном представлении отмечает каждую сеть по номеру посредством этих трех бит в двоичном представлении. Так как у нас из трех битов можно адресовать 8 подсетей (2^3=8) то каждая подсеть будет со своим номером от 0 до 7. К примеру, что бы определить 5-ую подсеть он пишет 5 в двоичном представлении (101) в эти три бита и у него начало октета для подсети № 5 всегда будет, начинается с такого двоичного числа 101. В таблице 4 показано как это делается и все 8 возможных вариантов подсетей.

Еще раз хочу напомнить. Любая сеть или подсеть имеет два IP адреса, которые не могут использоваться для сетевых интерфейсов внутри этой сети (непосредственно адрес самой сети и адрес широковещательной рассылки, broadcast) . После создания нескольких подсетей, каждая подсеть требует своего собственного, уникального IP адреса сети и broadcast адреса - и это должны быть реальные адреса из пространства IP - адресов сети, которая разбивается на подсети. Так что, если разделить одну сеть на две отдельные подсети, появятся два адреса сетей и два broadcast адреса - увеличится число адресов, которые не могут использоваться для конкретных компьютеров в сети. Создание 4-х подсетей создаст 8 неиспользуемых адресов и так далее. Для 8 сетей 16 неиспользуемых адреса.

Есть организация у которой есть сеть и интернет. Доступ в интернет они выделяют по IP адресам с подсетями. Ко мне на работу от этой организации приходит сетевой кабель на нем есть доступ в интернет только по следующим настройкам:

IP: 192.168.21.141

маска подсети: 255.255.255.0

основной шлюз: 192.168.21.254

DNS сервер: 192.168.21.254

Как мне подключить к этому кабелю 5 компов, чтоб была своя подсеть и чтоб они имели доступ в интернет? какие у них будут айпишники, сетевые настройки?

Заранее благодарен!

Как создать подсеть на роутере DIR 615

Есть сеть, 192.168.0.1-254, один провод заходит в кабинет, который подсоединяется wan от lan.

как определить ip подсеть

Здравствуйте . Скажите пожалуйста как с нескольки ip адресов разніх компов определить ip подсеть ?

подсеть

У меня есть подключение к интернету по оптике. Провайдер дал IP-адрес, Маску подсети, Основной.

Сделать подсеть недоступной

Здравствуйте! Нужно один комп который находится за микротиком из подсети 192.168.1.1/24 перенести.

Нужен маршрутизатор с функцией NAT.

Это либо компьютер с нужной программой, либо специальная железка (тоже вообщем компьютер).

Свою подсеть - выбирай любые адреса из приватных адресов. Но лучше всего, если эти адреса с твоим провайдером пересекаться не будут.

А можно пожалуйсто поподробней! А то я в этом деле новичок.

Какие настройки должны быть у пяти компов, чтоб был выход в интернет и чтоб была между ними сеть?

Чего-то не вижу модели DI707P у Dlink.

Берешь любую подсетку из диапазона локальных сетей.

Первый IP-адрес ставишь на маршрутизатор.

Остальные IP-адреса раздаешь клиентам - .11, .12, .13, .14, .15

Маска одинаковая для всех и зависит от того какую подсетку выбрал.

Шлюзом является маршрутизатор - поэтому в качестве шлюза указываешь внутренний IP адрес маршрутизатора - .1

DNS-сервером тоже указываешь внутренний IP-адрес маршрутизатора (как правило он умеет перекидывать и кэшировать DNS-запросы от клиентов).

А вообще лучше почитай чего-нибудь. Меньше проблем будет.

Вопросов будет больше

Во во. Я уже стока начитался что в голове все перемешалось и разобраться теперь не могу.

Доброго дня, ребят. Нынче тема нашего выпуска будет ориентирована на ту немногочисленную категорию подписчиков, которая уже работает на предприятиях. Ибо связана она с насущной практической проблемой, с которой за этот год, мне пришлось столкнуться уже дважды. Чтобы там не говорили по телевизору, но финансирование многих государственных учреждений каждый год понемножку урезают. Делается это в разных сферах. В том числе и в компьютерно-информационной области. Поэтому если раньше многие зажиточные предприятия могли позволить иметь в своём распоряжении основной канал доступа в Интернет, резервный канал, отдельную линию для начальства, чтобы не загружать основной и из соображений безопасности. То сейчас ситуация постепенно меняется.

Сюжет будет полезен всем без исключения начинающим и более-менее опытным сисадминам. Ну а для тех, кто ещё не занимает почётную должность старшего системного администратора или техника в филиале Газпрома, но прикладывает все свои силы, чтобы в будущем попасть в высшую лигу, я предлагаю вмести с нами, разобрать по полочкам интересную ситуационную задачку и посмотреть варианты решения.

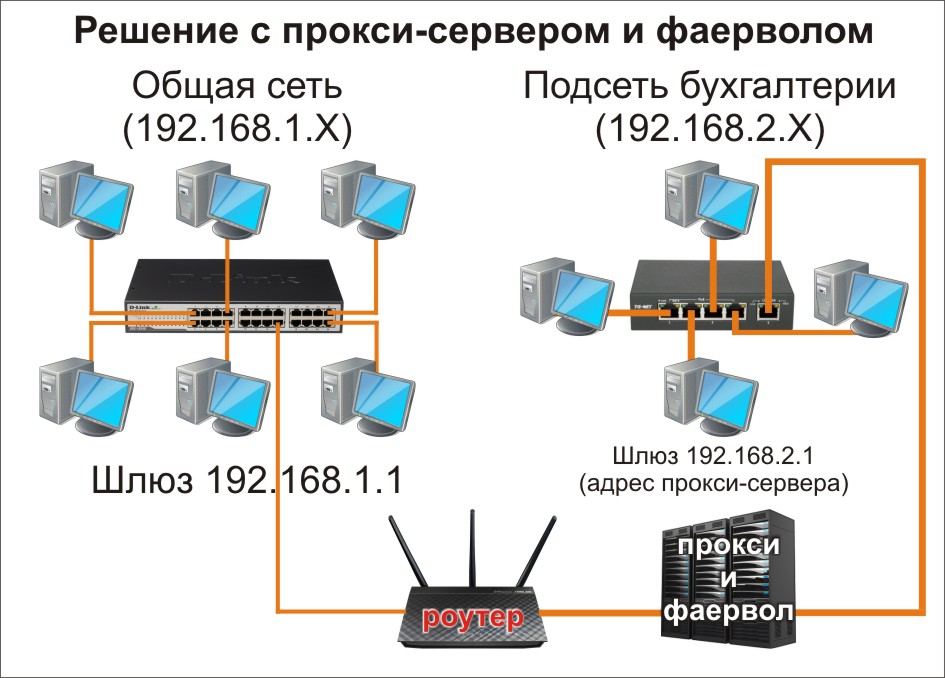

В небольшом офисе есть 2 локальные сети, не объединенные друг с другом (общая сеть и сеть для бухгалтеров). Две этих сети разделены в целях безопасности, чтобы никто из общей сети не мог попасть в сеть бухгалтерии. После сокращения финансирования на предприятии было решено оставить один канал, для доступа к Интернету. Данный канал с недавнего времени используется в качестве основного для всех пользователей общей сети. Бухгалтерская сеть после отключения собственного отдельного канала осталась без Интернета.

Найти:

Решение 1. Прокси-сервер

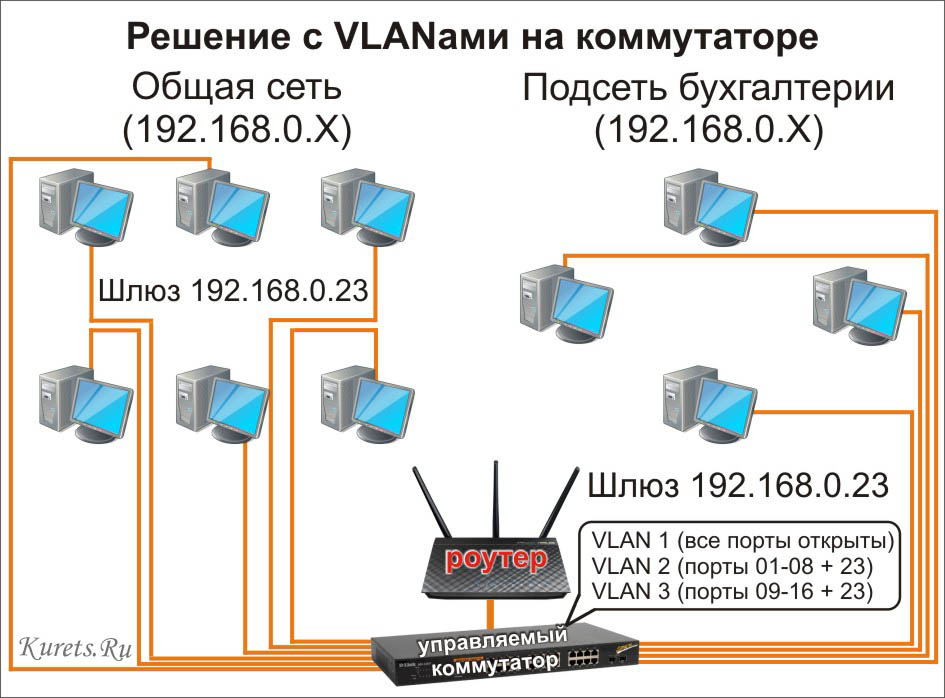

Решение 2. VLANы на коммутаторе

Второй способ подойдёт тем, кто изначально грамотно спроектировал свою сеть или уже попал на предприятие с правильным расположением объектов сетевой инфраструктуры. Что лично я подразумеваю под правильным расположением? Это наличие серверной комнаты с ограниченным для посторонних лиц доступом. И расположение в этой комнате центральных узлов сети: контроллера домена, роутера и центрального коммутатора. Именно связка, в которой возможно подключение роутера в центральный управляемый коммутатор и будет являться основой для следующего решения. Ибо в нём мы будем создавать VLANы (виртуальные локальные сети) на свитче. О том к чему это приведёт, и какие недостатки имеет подобный подход, сейчас разберёмся.

Для демонстрации я буду использовать роутер ASUS DSL-N12U и коммутатор D-LINK DGS-1224T. Ничего особенного. Вполне посредственный роутер и устаревший управляемый свитч с минимумом настроек. Подключаем кабель от роутера в 23 порт, кабель от компьютера из общей сети в 1, а кабель от одного из ПК выделенной подсети в порт №9. Все настройки я буду выполнять с ещё одного дополнительного компьютера, который подключу в 24 порт, чтоб не запутаться.

Шаг 1. Как только вся возня с проводами окончена, можем заходить на свитч. По умолчанию веб-интерфейс срабатывает по адресу 192.168.0.1 и положительно реагирует на пароль admin.

Шаг 4. В появившемся окне присваиваем правилу номер (например 2) и выделяем какие порты будут видеть друг друга в случае работы по второму правилу. Допустим с 1 по 8 и 23 (порт роутера). Должны же они как то инет получать. Первые восемь портов для компьютеров в нашем случае это общая сеть.

Шаг 5. По аналогии создаём третье правило. В котором портам с 9 по 16 открываем доступ к друг дружке и роутеру. Это будет наша подсеть. Она ни в коем случае не будет пересекаться с общей сетью, но при этом будет иметь доступ к Интернету. Сохраняемся.

Шаг 7. Со свитчом всё. Полезли на роутер. По умолчанию он тоже имеет IP адрес 192.168.0.1. Меняем его на уникальный. Делается это во вкладке ЛВС. Такс. Раз уж он подключён в 23 порт, то пусть и IP имеет 192.168.0.23.

Шаг 8. Осталось настроить компьютеры. На первом компьютере (из общей сети) прописываем IPшник (192.168.0.1), стандартную маску (255.255.255.0) и в качестве основного шлюза и DNS - адрес роутера, который мы изменили шагом выше (192.168.0.23).

Шаг 9. Аналогичным образом поступаем с компьютером подключённым в 9 порт. Не волнуйтесь о том, что третий блок в их IP адресе совпадает. В сети они всё равно друг друга не увидят.

Шаг 10. Или увидят? Давайте убедимся в этом. Но сначала проверим интернет. Для этого пошлём PING с первого компьютера на роутер. Уф. Прошёл. А теперь проверим пинганёт ли он своего собрата из другой подсети. Тааак. Кажись не пинганёт. Значит со стороны компьютера общей сети всё отлично.

Шаг 11. Убеждаемся в правоте наших доводов со стороны бухгалтерского компьютера. Инет работает, общую сеть не видит. PROFIT!

Однако не всё так безоблачно. Работоспособность данного способа возможна лишь в ситуации, когда компьютеры сети и роутер подключены в один управляемый свитч. В случае же, если между рабочими станциями и связкой роутер-свитч натыкано ещё Nое количество коммутаторов или хабов, такой вариант не сработает. Поэтому такой метод решения подойдёт лишь в той ситуации, когда сеть маленькая и её можно чуточку модернизировать, заведя всех в один свитч. Или в случае, если вы проводите большую сеть с нуля и подключаете все провода от компьютеров в серверной комнате.

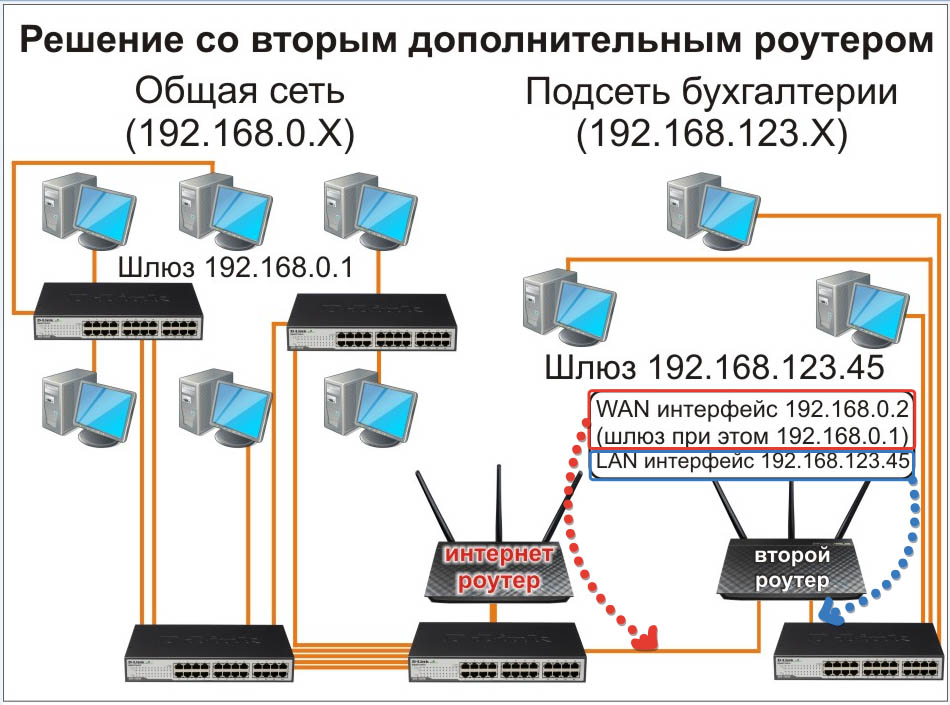

Решение 3. Второй дополнительный роутер

Ну, хорошо. А что же делать тем, кто имеет в своём распоряжении относительно крупную сеть, щупальцы которой охватывают несколько зданий? Ведь и ежу понятно, что перепроводка всех участков этого монстра опасна для нервной системы всех работников предприятия. Всюду беспорядочно натыканы свитчи, не о какой серверной комнате и речи не идёт, а роутер находится вообще в курилке под потолком. Страшно представить? Да такое случается сплошь и рядом. И дабы не ударить в грязь лицом и показать себя как специалиста, нам нужно суметь решить поставленную задачу даже в подобных условиях.

Для начала нам понадобится второй роутер. Я возьму роутер той же модели, что и в прошлом случае. Подключаем к простеньким свитчам все компьютеры. Один будет играть роль ПК из общей сети, другой роль компьютера из подсети. В один из свитчей подключаем роутер имеющий подключение к Интернету по оптоволокну (или ADSL). А второй, дополнительный роутер ставим поближе к подсети и подключаем его WANом в общую сеть, а LANом в подсеть. После того, как все работы по коммутации произведены, переходим к настройке оборудования.

Шаг 3. В принципе можно уже проверять. Давайте пропишем все настройки для одного из компьютеров подсети. Пусть IP адрес будет 192.168.123.1, маска стандартная, шлюз и DNS как мы уже обговаривали ранее 192.168.123.45.

Шаг 4. Сохраняем и пробуем пропинговать сначала новоиспечённый роутер, а затем один из компьютеров, который находится в общей сети. В первом случае результат, как видим положительный. А вот во втором, никак. Значит и со стороны общей сети в сетевом окружении нас не видно.

Шаг 5. Для полной гарантии того, что всё получилось, запустим браузер и удостоверимся в наличии Интернет-соединения. Всё работает. Отлично.

Вывод:

Таким образом, мы разобрали три реально работающих решения для конкретной ситуационной задачи, с которой может столкнуться каждый начинающий и более-менее опытный системный администратор. Можно ли ответить какой из способов самый лучший? Наверное, нет. Тут всё зависит от дополнительных условий, поставленных перед вами. А также ресурсов, которыми вы на момент постановки задачи располагаете.

Если вы крутой админ прочитавший все возможные учебники, побывавший на десятках семинаров по циске и имеющий за плечами огромный опыт администрирования сетей, то…зачем вы вообще читаете эту статью? Ну а серьёзно, если бюджет позволяет раскошелиться на прокси-сервер и аппаратный фаервол, то делайте это. Настроив всё один раз, вы получите хорошо защищённый и полностью подконтрольный инструмент управления выходом в глобальную сеть. Первый способ он самый трушный.

Второй подойдёт тем, кто имеет в своём распоряжении более-менее приличную серверную с коммутационным центром. Или тем, у кого просто в шкафу завалялся старенький управляемый свитч, а сеть которую вы обслуживаете очень маленькая.

Третий же вариант подойдёт абсолютно всем. Он применим в любой ситуации. Однако требует дополнительных расходов на роутер. Либо, если уж берёте из того же дряхлого шкафа, старый, то обязательно убедитесь, что в нём есть минимум 2 порта RJ-45 и его прошивка поддерживает возможность назначения одного из них в качестве WAN-интерфейса.

Всё друзья. Я как всегда затянул выпуск. Хотя прекрасно понимаю, что ваше время это самый ценный ресурс. Но ребят. По опыту знаю, что лучше 1 раз потратить 15-20 минут и получить ценную информацию. Чем неделями сидеть на форумах и по чайной ложке вычерпывать из разных постов крупицы полезной инфы. Так, что не серчайте. До встречи через недельку. Всем добра и хорошего новогоднего настроения!

Дело в том, что вышеуказанная технология позволяет одному и тому же интерфейсу вашего сервера выступать в роли нескольких шлюзов для разных подсетей, но она не сможет уберечь вашу сеть от прослушивания трафика.

И причина тому проста – пользователи разных отделов будут оставаться в одном широковещательном домене в рамках коммутатора, хоть подсети будут разными.

Разделение локальной сети с помощью vlan

Для решения данной проблемы используется технология VLAN (Virtual Local Area Network), позволяющая логически разделить физическую сеть на несколько широковещательных не пересекающихся промеж себя доменов, и соответственно, улучшающую безопасность локальной сети. Иными словами, VLAN позволяет осуществлять деление на подсети и создавать отдельные сетевые сегменты на 2-м, канальном, уровне модели OSI в рамках одного или нескольких физических коммутаторов вашей сети.

Обычно коммутатор передает данные от одного устройства к другому на основании mac-таблицы, которая содержит в себе информацию о mac-адресе устройства и физическом порте, с которого данный mac пришел. При разделении локальной сети с помощью vlan добавляется еще информация о принадлежности к определенному сегменту сети – номер vlan.

Как правильно разбить сеть на vlan?

Здесь видно, что все физические порты коммутатора по умолчанию находятся в vlan 1, соответственно, устройства за ними взаимодоступны.

Чтобы разделить сеть на две подсети, создадим два новых vlan: первый для ПК_1, второй для ПК_2:

Проверим, обновилась ли таблица vlan:

Как видно, оба vlan были созданы и их состояние активно.

Однако физические порты еще не привязаны к этим vlan. Чтобы сделать это, выполним следующую конфигурацию:

Первая строка, следующая за названием физического интерфейса (порта), указывает коммутатору, что данный порт используется в режиме access – то есть принимает только единственный возможный vlan. Существуют еще и trunk-порты, поддерживающие несколько разных vlan с одного физического интерфейса – обычно такой режим используется между коммутаторами или коммутатором и маршрутизатором. Вторая строка указывает, какой именно vlan закреплен за данным физическим портом.

Посмотрим теперь на таблицу vlan:

Как видим, информация обновилась: порт ПК_1 находится в vlan 10, а порт ПК_2 – в vlan 20. Попробуем проверить доступность компьютеров друг относительно друга с помощью утилиты ping теперь:

Итак, после деления на подсети два компьютера (имеющие ip-адреса из одной сети и одинаковую маску подсети) стали друг для друга недоступны вследствие помещения их разные vlan на коммутаторе.

Таким образом, можно создать уникальные vlan для разных подразделений, поместив необходимые физические порты в каждый из них, разграничив физическую сеть на несколько взаимонедоступных логических сегментов.

Другое дело, если требуется осуществить маршрутизацию между разными подсетями из разных vlan, частично ограничив доступность каждой из них друг для друга. Для этого потребуется установка маршрутизатора, который примет на свой физический интерфейс несколько разных vlan с коммутаторов вашей сети используя технологию TRUNK. В данном случае на маршрутизаторе создаются виртуальные ip-интерфейсы, выступающие в роли шлюзов для подсетей подразделений. На такой ip-интерфейс уже можно добавить ACL (Access control list), выступающий своего рода фаерволом, ограничивающим доступность между подсетями.

Читайте также:

webdonsk.ru

webdonsk.ru