Как сделать иб

Добавил пользователь Валентин П. Обновлено: 30.08.2024

Недавно Positive Technologies и Tproger провели опрос среди молодых специалистов — о том, готовы ли они связать свою жизнь с перспективной сферой информационной безопасности. Полученные данные помогли нам понять, что они знают про эту область, с какими сложностями сталкиваются, делая первые шаги в профессии, и как мы можем помочь им начать карьеру в ИБ. В этом материале мы расскажем об особенностях работы в нашей отрасли.

Большинство участников опроса (71%) к моменту окончания школы уже знают, что есть такая отрасль — информационная безопасность. Это нас как компанию, занимающуюся кибербезопасностью уже 18 лет, не может не радовать. Кто-то почерпнул первые знания о теме security из фильмов и книг, кто-то познакомился с азами на уроках информатики и в кружках по программированию, а кто-то столкнулся с темой ИБ узнав о взломе своей страницы в соцсетях. После самостоятельного изучения вопроса многие осознают специфичность задач специалиста по ИБ (74% респондентов), а также перспективность и стабильность этого направления IT-отрасли (15% опрошенных). При этом 11% особенно привлекательным считают достойный уровень оплаты труда в отрасли.

Действительно, задачи специалиста по кибербезопасности весьма нетривиальны, а полноценное представление о том, что именно, с точки зрения профессиональных ниш, привлекает молодежь в этой сфере, имеют немногие. К примеру, только 14% отметили реверс-инжиниринг как наиболее интересное направление, 12% выделили red teaming и 13% - инфраструктурную информационную безопасность. Но это даже верхушкой айсберга назвать сложно, настолько широк спектр задач и возможностей в области ИБ.

Специализации в ИБ: многообразие терминов

Сегодня существует множество направлений кибербезопасности. Но, по большому счету, область ИБ укрупненно имеет две составляющие — технологическую и нормативную. Сразу хочу отметить, что должность может звучать по-разному, вне зависимости от выбранного направления профессионального развития: специалист, аналитик, консультант, менеджер, инженер и т. д. Наименование здесь не так важно, как выполняемые задачи.

Cube Dev , Удалённо , От 8000 $

Начнем с нормативной составляющей, ее еще частенько называют compliance. Она включает несколько векторов: методологию, стандартизацию и awareness 1 . Итак, здесь предполагается решение вполне конкретных задач: работа со стандартами в области ИБ (нормативы ISO 2 , федеральные законы, приказы ФСТЭК и др.), анализ реальной ситуации в компании, приведение существующей документации и инфраструктуры к соответствию положениям различных международных и отечественных стандартов, взаимодействие с коллегами из смежных IT-подразделений. Нередко все перечисленное дополняется еще и awareness-задачами по разработке методологических пособий с целью повышения грамотности сотрудников компании в вопросах ИБ и непосредственному их обучению. Одна из основных целей просветительской составляющей ИБ — это популяризация кибербезопасности у бизнеса: нужно доносить до руководства ее важность и необходимость в компании, а также стремиться к выделению ИБ в самостоятельное от IT-подразделения направление.

Технологический аспект информационной безопасности объединяет два лагеря — red team и blue team. Blue team иногда именуется defensive security. Сюда относятся: security operations center (SOC), threat intelligence (TI), форензика, киберразведка.

SOC — центр реагирования на киберугрозы. Главный аналитик Gartner Сидхарт Дешпанде характеризует его как совокупность оборудования и специалистов, задачи которых направлены на предотвращение, выявление и устранение угроз и инцидентов в области ИБ. Аналитики SOC также плотно взаимодействуют с коллегами из compliance, когда необходим анализ и соблюдение требований регуляторов (ФСТЭК, Центробанка, ФСБ), обеспечивают мониторинг и анализ инцидентов, расследуют их, разрабатывают и выстраивают защиту от атак.

SOC тесно связан с threat intelligence; это непрерывный сбор, систематизация информации об угрозах и ее обогащение для наиболее эффективного использования в защите от атак. Иногда задачи по TI выделяют в отдельное от SOC направление. Развиваясь в TI нужно накапливать базу знаний об инцидентах, их обнаружении и предотвращении. Эти знания можно систематизировать и очень оперативно применять для своевременного предотвращения атак, также эти данные специалисты публикуют на порталах соответствующих организаций и комьюнити.

Еще одно любопытное направление — форензика, то есть компьютерная криминалистика, предполагающая сбор и анализ данных по следам инцидента ИБ. Как правило, в задачи специалистов в данной области входит понять способ взлома, восстановить хронологию и сценарий атаки, собрать доказательства, следы злоумышленника, восстановить нанесенный ущерб и разработать меры защиты.

Кстати, атаку можно и предсказать. И здесь на помощь приходит киберразведка, которая позволяет превентивно детектировать угрозу, оценить и предсказать все возможные сценарии. А для того, чтобы это стало возможным, киберразведчики скрытно собирают все возможные данные об активности злоумышленников, их инструментарии и прочем, в том числе на хакерских форумах в дарквебе. Конечно же, такими данными принято делиться в комьюнити специалистов по ИБ, своевременное уведомление отрасли о потенциальной опасности помогает предотвратить возможные атаки.

Эффект от киберразведки намного мощнее, когда она выступает в связке с услугами red team, то есть команды атакующих, offensive security. Их методы основаны на полной симуляции действий злоумышленника, включая применение их инструментов, техник и тактик. Как правило, такая команда, в числе прочего, выявляет и уязвимости в информационных системах компаний (application security) - в их исходном коде, бизнес-логике, файлах конфигурации. Далее, когда уязвимость найдена, ее необходимо устранить. Как правило, последняя задача реализуется совместно с разработчиками продукта. Конечно, все возможности для скрытой эксплуатации таких уязвимостей фиксируются и описываются в процессе penetration testing, тестов на проникновение. Специалисты в данной обрасти (пентестеры) исследуют ПО или оборудование на наличие уязвимостей, с помощью которых киберпреступники могут их атаковать, цель пентестера — найти такие уязвимости раньше, чем это сделают реальные злоумышленники.

Работодатель: кто он и как выбрать своего

Второе, о чем нельзя не упомянуть, - это компании-аутсорсеры, которые оказывают различного рода услуги по обеспечению ИБ. У таких организаций множество клиентов и, как следствие, множество различных проектов. Специалист, работающий в такой аутсорсинговой компании, будет иметь дело сразу с множеством вариаций инфраструктур, отраслевых специфик, требований и пр. В целом, с одной стороны, это своего рода конвейер, а с другой - интересная возможность работать в проектах с самой разной спецификой.

Третий тип компаний, к которым стоит присмотреться, - вендоры, производители ПО и средств защиты. Реализуя себя у такого работодателя, вы сможете изучить продукты и услуги в прямом смысле слова изнутри, приобрести в них глубокую экспертизу, что менее вероятно, если работать по другую сторону (в компании, использующей такие продукты).

Ну и конечно, в этом списке нельзя обойтись без IT-интеграторов, предоставляющих консультационные, интеграционные услуги, а иногда и разрабатывающих собственные продукты. В этом случае копилка опыта будет пополняться, с одной стороны, знанием различных сфер бизнеса с точки зрения их потребностей в киберзащите, а с другой - изучением максимального спектра средств защиты, которые представлены на рынке.

Как получить свою первую работу в ИБ

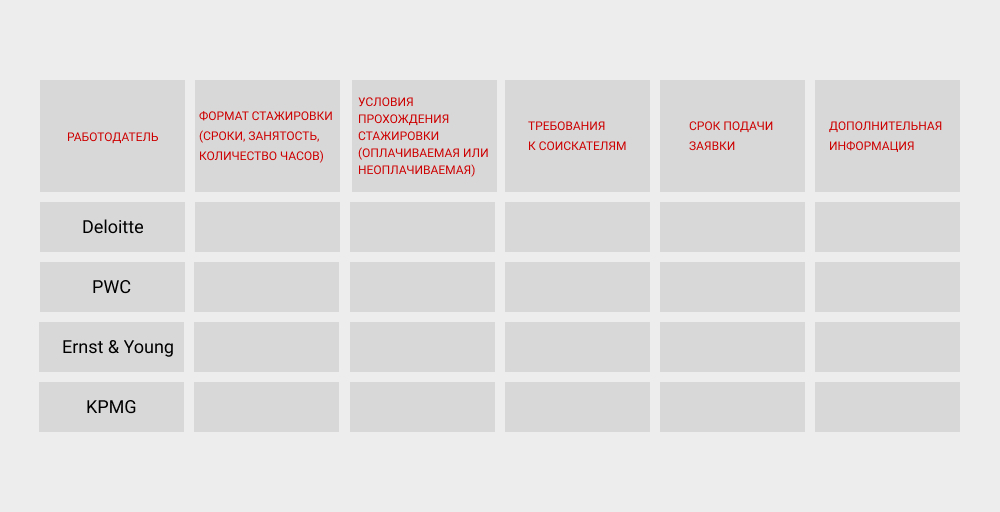

Чаще всего в учебном заведении дают фундаментальные знания, а вот развитие в практической области — задача самого молодого специалиста. При этом работодатель традиционно ищет уже сколько-нибудь опытного сотрудника. Что делать в таком случае? Один из наиболее доступных и эффективных способов получить опыт — стажировка. На деле оказывается, что очень небольшое число выпускников (всего 17% участников опроса) проходили практику или стажировались в профильных компаниях. Однако именно стажировка — отличная возможность лучше узнать профессию, которая кажется наиболее интересной и перспективной, выяснить, верное ли мнение о ней сложилось. И к счастью, практически все компании в отрасли запускают стажировки в тех или иных форматах. Чаще всего они проходят летом, но бывают и во время учебного года. Выбирать стажировку стоит учитывая специфику компании; иными словами, учиться надо у лучших в своем деле. Например, возьмем направление compliance: составляем список профильных компаний (прежде всего, это большая четверка аудиторских и консалтинговых организаций - Deloitte, PWC, Ernst & Young и KPMG, но есть и ряд других успешных игроков), внимательно изучим публичную информацию о них - узнаем сроки стажировок, условия участия. У нас получится такая таблица.

По другим специализациям и направлениям список формируется аналогичным образом. Кстати, искать стажировки можно в профильных группах в соцсетях и телеграм-каналах. Даже если стажировка в компании закончилась, стоит все равно изучить требования, сроки, условия — и внести это в свой список на будущее: многие организации проводят стажировки ежегодно.

После того как карта сформирована, стоит обратить внимание на требования к соискателям: как правило, там описан уровень необходимых знаний; если в знаниях есть пробелы, а до начала стажировки еще есть время, эти пробелы можно попытаться восполнить самостоятельно, хотя бы на базовом уровне. Эти знания нужно продемонстрировать на собеседовании перед стажировкой. Не стоит рассчитывать на поблажки лишь на том основании, что вы пока студент: умение освоить нужную информацию самостоятельно вполне может оказаться конкурентным преимуществом.

Следующий шаг, очень важный — подача резюме. Главная цель — рассказать о ваших hard skills. Кроме того, должна быть указана общая информация (имя, образование, контактные данные), а также области профессиональных интересов. Ну и конечно, в резюме стоит включить информацию о ваших личных качествах, но без лишних деталей.

После каждого собеседования стоит резюмировать вопросы, которые вызвали затруднения, чтобы тщательнее изучить тему и блеснуть в следующий раз. Ну а уже после стажировки ее саму стоит тоже внести в резюме: это сыграет на руку при дальнейшем трудоустройстве.

Курсы и сертификаты

Прохождение курсов и подготовка к сдаче экзамена на сертификат (Offensive Security Certified Professional, CCNA Security и др.), во-первых, помогают структурировать полученные ранее знания, во-вторых, дают шанс узнать что-то новое. Ну и третье: наличие сертификатов является большим плюсом в резюме, поэтому к ним следует подходить серьезно. Есть различные платформы с онлайн-обучением, по итогам которого можно попасть на стажировку или даже трудоустроиться.

Поэтому, дорогой друг, все в твоих руках! Сейчас, как никогда, у тебя есть огромное количество ресурсов для саморазвития. Пробуй! И все получится.

Кибербезопасность никогда не была так важна, как сейчас. Поскольку мы проводим больше времени в Интернете, мы часто создаем и передаем больше наших личных данных. И если эти данные попадут в чужие руки, личная и финансовая информация может оказаться под угрозой. Таким образом, как для предприятий, так и для частных лиц защита конфиденциальных данных имеет решающее значение.

Почему важна кибербезопасность?

Если вы следите за техническими новостями, вы заметили, что в последнее время большое внимание уделяется конфиденциальности и кибербезопасности. Крупные компании, такие как Google и Facebook, сделали заголовки своей политики конфиденциальности. Важно то, как организации обрабатывают данные. И, к сожалению, за последний год произошло множество утечек данных.

Если нарушение данных затрагивает ваши личные данные, личная информация больше не является частной. Хакеры могут получить доступ к таким данным, как ваш номер социального страхования или банковская информация. И одним из наиболее частых последствий утечки данных является кража личных данных .

Для бизнеса, столкнувшегося с утечкой данных, есть и другие последствия. Компании могут потерять доход, или им, возможно, придется платить за увеличенные расходы на юридические услуги, PR или страхование. Интеллектуальная собственность может быть скомпрометирована. А утечка данных может нанести ущерб репутации бренда.

Независимо от того, являетесь ли вы физическим лицом или руководителем бизнеса, вам необходимо защищать свои данные. И улучшение практики кибербезопасности может начаться с небольших индивидуальных усилий. Итак, что вы можете сделать, чтобы ваши данные были в безопасности и не попали в чужие руки?

12 главных советов по кибербезопасности

Вот 12 простых советов по обеспечению безопасности вашей личной информации. Не забудьте поделиться этими советами со своими сотрудниками. Таким образом, вы также можете защитить свою организацию.

1. Будьте осторожны со ссылками.

Ссылки в электронных письмах – это распространенный инструмент, используемый хакерами, чтобы обманом заставить людей отказаться от своей защищенной информации. Это часто бывает в форме банковских выписок, бронирования авиабилетов, электронных писем для восстановления пароля и т. д.

Если пользователь нажимает на одну из этих ссылок, он попадает на поддельный сайт, который очень похож на своего реального аналога. Сайт попросит их войти в систему или ввести личную информацию. Как только хакер получит эту информацию, он получит доступ к учетной записи пользователя.

Так что помните о ссылках в своих письмах. Если что-то выглядит подозрительно, не нажимайте на это. Фактически, самый безопасный вариант — посетить сайт провайдера напрямую, а не использовать ссылку по электронной почте.

2. Меняйте пароли.

Хотя проще запомнить один пароль для всех ваших учетных записей, он не самый безопасный. Лучше всего менять пароль для каждого используемого сайта и учетной записи. Таким образом, если компания, которую вы используете, будет взломана, украденные учетные данные не будут работать на других сайтах. Если вам интересно, как вы могли бы запомнить все эти пароли, вы не одиноки. Но это подводит нас к третьему совету.

3. Используйте диспетчер паролей.

LastPass, KeePass, Dashlane, 1Password и Roboform – хорошие программы. Многие предлагают бесплатные версии, а некоторые совершенно бесплатны. И, если вы используете Dropbox, OneDrive, Google Drive или тому подобное, вы можете сохранить базу паролей на своем облачном диске, и она будет доступна где угодно.

4. Настройте многофакторную аутентификацию.

Без настройки многофакторной аутентификации (MFA) пользователь может получить доступ к своей учетной записи, используя только имя пользователя и пароль. Но MFA добавляет еще один уровень защиты. Для проверки личности пользователя при входе в систему требуется более одного метода аутентификации.

Один из примеров MFA – это когда пользователь входит на веб-сайт и должен ввести дополнительный одноразовый пароль. Этот одноразовый пароль обычно отправляется на адрес электронной почты или на телефон пользователя. Настройка MFA создает многоуровневую защиту, затрудняя несанкционированный доступ к вашей информации.

5. Не используйте дебетовые карты в Интернете.

Еще один важный совет по кибербезопасности касается онлайн-платежей. При совершении онлайн-платежей избегайте использования дебетовых карт. Или что-нибудь, что напрямую связано с вашим банковским счетом.

Вместо этого используйте параметры, которые обеспечивают дополнительный уровень защиты между хакерами и вашими банковскими счетами. Это может быть кредитная карта со страховкой или какой-либо способ оплаты онлайн, например PayPal.

6. Не сохраняйте информацию о платеже.

Многие веб-сайты позволяют сохранять информацию о кредитной карте, чтобы сделать будущие покупки быстрее и проще. Не делай этого. Нарушения случаются постоянно. Красть нечего, если ваша кредитная карта не сохранена на сайте. Это может показаться проблемой, но мы обещаем, что это не так плохо, как кража вашей информации.

7. Держите свои системы в актуальном состоянии.

Ваше программное обеспечение, операционная система и браузер всегда должны быть в актуальном состоянии. Если в вашей компании используется брандмауэр, программное обеспечение и прошивка брандмауэра также должны быть обновлены. Чем старше система, тем больше времени у хакеров для поиска уязвимостей. Обновляя свои системы, вы предотвратите использование вредоносными программами или хакерами этих слабых мест в системе безопасности.

Итак, в следующий раз, когда вы увидите всплывающее окно с обновлением системы, не игнорируйте его!

8. Избегайте неизвестных сайтов.

При атаке с использованием закачки через диск пользователю даже не нужно нажимать на что-либо, чтобы компьютер мог заразиться. Достаточно просто посетить сайт, чтобы передать вредоносный код. Итак, лучше всего придерживаться хорошо зарекомендовавших себя сайтов, которым вы доверяете. Хотя эти сайты тоже можно взломать, это маловероятно.

9. Будьте осторожны в социальных сетях.

Социальные сети — отличный способ поддерживать связь с друзьями и семьей. Но помните, чем вы делитесь в Интернете. Преступники и хакеры могут узнать много информации о вас, наблюдая за вашим общедоступным профилем. И точно так же, как вы не стали бы делиться всей своей личной информацией с незнакомцем, вы не должны делиться ею в Интернете.

10. Установите антивирусное программное обеспечение.

Вирусы, шпионское ПО, вредоносное ПО, фишинговые атаки и многое другое. Есть так много способов , которыми ваши данные могут быть скомпрометированы. Установка антивирусного программного обеспечения на ваше устройство поможет бороться с этими атаками. Убедитесь, что программное обеспечение активно и в актуальном состоянии, и что оно должно предотвращать угрозы цифровой безопасности еще до того, как они возникнут.

11. Избегайте ненужных загрузок.

Загрузки — это основная тактика, которую используют хакеры для получения доступа к вашей сети. Чтобы защитить ваш компьютер и ваши данные, ограничьте количество скачиваний. Следует избегать любого ненужного программного обеспечения или расширений браузера. А в организации сотрудникам требуется авторизация перед загрузкой чего-либо из Интернета.

Если вы считаете, что загрузка безопасна, всегда выбирайте индивидуальную установку и внимательно смотрите. Если какие-либо надстройки или расширения появляются во время автоматической установки, отклоните их.

12. Будьте чрезмерно подозрительны.

Хотя многие вещи в Интернете безопасны, лучше перестраховаться. Будьте в курсе любых ссылок, которые вы нажимаете, программного обеспечения, которое вы загружаете, и сайтов, которые вы посещаете. Немного здоровой паранойи по отношению к электронной почте, социальным сетям и Интернету может помочь вам уловить вещи, которые в противном случае ускользнули бы от вас.

Путь к кибербезопасности

Имея в виду эти советы, вы можете просматривать, делать покупки и пользоваться Интернетом, не сомневаясь в своей личной цифровой безопасности. Если вы хотите получить еще больше информации о защите ваших личных данных или защите вашего бизнеса от угроз, мы вам поможем. Мы предлагаем бесплатный курс по кибербезопасности, в котором рассматриваются лучшие практики кибербезопасности. Узнайте, как защитить свой бизнес от распространенных киберугроз – от тестирования на проникновение до фильтрации спама. И так, чего же ты ждешь? Начните применять эти советы по кибербезопасности уже сегодня!

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Оформили в виде статьи наш доклад на недавно прошедшем семинаре партнеров 1С на тему требований к информационной безопасности на проектах, с которыми всё чаще встречаемся мы и наши партнеры. В статье рассмотрено, почему этими вопросами стоит озаботиться уже сейчас. Куда бежать и что делать, если вы попали на проект с требованиями по информационной безопасности…

Подходы к организации информационной безопасности в корпоративных проектах

- что из себя представляет ваша информационная система с точки зрения информационной безопасности;

- какими мерами защиты вы закрываете те или иные угрозы в ней.

Проекты растут, требования к ним ужесточаются. В каждом проекте появляется служба Информационной Безопасности со своими требованиями, которые необходимо учитывать с самого начала.

При анализе рынка часто встречаем ситуацию возникновения перегрузки по ресурсам при росте объемного показателя по проектам, поэтому предлагаем заниматься этим направлением активнее! И мы готовы помогать вам в этом .

Во-вторых, всегда нужно помнить про три главных вопроса, касающихся современной информационной безопасности на предприятиях:

- Конфиденциальность – всё, что касается защиты информации от хищения, свободного неконтролируемого распространения, нерегламентированного её изменения;

- Целостность – вопросы защиты от повреждения информации и её носителей (например, защита от повреждения базы данных) или вопросы срабатывания средств защиты в безопасном контуре;

- Доступность информации – бэкапы, резервные копии, обеспечение бесперебойной работы 24/7.

Все эти аспекты важны при решении задачи в комплексе, не стоит забывать о них ни на одном этапе вашего проекта. А сейчас поговорим вот о чем.

Часть 1. Бумажная безопасность

Что нужно понимать, когда вы работаете с безопасностью с точки зрения бумаги?

Автоматизированная Система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций (ГОСТ 34).

Внимание : не только 1С! (но и ОС, СУБД, серверы и прочее)

Наш регулятор – ФСТЭК

В о-вторых, в ажно понимать, что история с КИИ (Критической Информационной Инфраструктурой – 187-ФЗ) сейчас активно развивается. Маховик набирает обороты, и теперь уже не только ОПК попадает под пристальное внимание, но и операторы связи, и ключевые государственные информационные системы, и телекоммуникации в целом – список огромный!

Поэтому, когда начинаете работать с заказчиком, ВСЕГДА на всякий случай уточняйте, попадает он под действие 187-ФЗ или нет. И если попадает – будьте уверены, вас обязательно попросят (даже если это не отражено в контракте явно) подготовить какие-то классификации и документы по этой системе. Лучше погрузиться в эти вопросы на входе, чем позже в авральном порядке пытаться выполнить требования заказчика.

На картинке ниже представлена примерная таблица списка документов, их объема и обязательности наличия в комплекте по проекту с участием КИИ:

Каждый из обязательных документов требует внимательного к себе отношения.

Кратко по документам из списка выше:

В итоге получаем порядка 1000 страниц документации, которая обязательно нужна.

Где мы можем для себя использовать историю с бумажной безопасностью?

Во-первых, разделяйте понятие аттестация и сертификация.

Сертифицируются средства защиты информации, то есть программный продукт.

Аттестуется ваша система, то есть то что вы сделали, написали программный код и т.п.

Система , которую мы внедряем, чаще всего должна быть аттестована.

Аттестация системы защиты персональных данных – это комплекс организационно-технических мероприятий, который призван оценить эффективность принимаемых мер защиты и их соответствие требованиям нормативных документов РФ в области защиты ПДн. Лицензируемый вид деятельности!

Средства защиты информации , которые мы применяем в системе должны быть сертифицированы!

У 1С есть специализированные версии платформы (на момент написания статьи):

Z -версия (Конфиденциальные данные, ПДн), версия платформы 8.3.17

S -версия (Секретно, Совершенно секретно), версия платформы 8.3.13

Во-вторых, с точки зрения решений на платформе 1С следует помнить следующее: бытует мнение, что 8.3.17z идентична 8.3.17. Это не так! Вернее, обычно это так, но есть нюансы, связанные с техническими условиями использования платформы.

Поясняем: ЗПК (защищенный программный комплекс) 1С:Предприятие 8 (платформа 1С) нужен прежде всего для выполнения требований регуляторов при работе с персональными данными. Основные варианты применения: государственные информационные системы до 1 класса включительно, информационные системы персональных данных всех уровней защищенности.

ЗПК может (и должен) применяться:

- в организациях, являющихся оператором персональных данных (практически все организации на данный момент),

- в организациях, оказывающих услуги по ведению ИСПДн нескольких операторов,

- в организациях, работающих с государственными информационными системами.

В платформе 1С реализованы следующие доработки для соблюдения требований по информационной безопасности:

Кроме того, к информационным системам компании-заказчики могут предъявлять дополнительные требования. Например, ограничение доступа в интернет, требования к установленному на рабочих местах программному обеспечению, антивирусам, операционным системам, политикам безопасности и т.д. Эти требования выполняются комплексно - как с использованием наложенных средств защиты, так и с применением защищенной версии платформы 1С:Предприятия 8, и в идеале оба подхода должны использоваться совместно.

Аттестация – лицензируемый вид деятельности ! Если нет лицензии – не занимайтесь этими вопросами. Даже если впрямую это нигде не упоминается.

Деятельность по работе в области информационной безопасности имеет ряд ограничений и лицензий. Лицензия ФСТЭК (ТЗКИ):

- защита конфиденциальных данных от возможных утечек посредством технических объектов (АС, помещений с размещенными АС, переговорных — защищаемых помещений);

- защита конфиденциальных данных от НСД (несанкционированного доступа) и их искажения в АС;

- отслеживание защищенности конфиденциальных данных АС и отдельных модулей;

- аттестации с проведением испытаний по требованиям информационной защиты (АС, рабочих площадей, переговорных);

- проектирование защищенных АС, самостоятельных модулей;

- защита рабочих площадей с подключенными АС, переговорных;

- установка, наладка, испытания и ремонт технических/программных средств информационной защиты и контроля.

Лайфхак! Если у вас есть лицензия ФСТЭК (ТЗКИ), то Z-платформа от 1С ЯВЛЯЕТСЯ средством информационной защиты программы. Её установка, настройка на серверах заказчика – лицензируемый вид деятельности. Пункт, которым часто можно защищать свои конкурсы! ( мы, конечно, ни на что не намекаем ;) )

Установил Z-платформу 1С – нужна лицензия ФСТЭК!

(иногда = способ защиты в конкурсе)

Часть 2. Реальные инструменты информационной безопасности в проектах

Здесь рассмотрим реальные задачи информационной безопасности (ИБ) и способы их решения на проектах, с которыми сталкивались сами и которые неоднократно решали.

Во-первых – применение платформы 1С:Предприятие 8z. Ко всему сказанному выше добавляем рекомендацию хорошенько изучить формуляры и ТУ, помнить про ограничения.

Во-вторых, практически на каждом проекте – вопросы внешних провайдеров аутентификации. Например, технология OpenID. Или двухфакторная аутентификация, которая требует подключения SMS-шлюза. Часто в защищенных контурах этого всего нет и приходится интегрироваться с уже существующей допущенной туда системой.

В-третьих, работа с назначением прав. По нашему опыту, 90% решений на 1С управляют правами так: завел пользователя, поставил галочки по существующим в прикладном решении 1С ролям и всё. С точки зрения ИБ заказчика этого может быть недостаточно!

В-четвертых, логирование событий безопасности. Формально это требование закрывается средствами Журнала регистрации платформы 1С:Предприятие 8 + некоторыми событиями, которые можно взять из Технологического журнала (например, подключения к консоли кластера).

Но чаще просят экспортировать эти записи из форматов 1С во внешние информационные системы, типа Elastic – с точки зрения удобства и скорости последующего анализа службами ИБ. Будьте к этому готовы. Либо, как вариант, это снова придется разрабатывать внутри внедряемой системы – под запросы ИБ заказчика.

На одном из проектов по просьбе заказчика мы завели специальный регистр сведений, куда записывали протокол работы каждого пользователя в требуемом ИБ формате – например, фиксировали открытие формы платежки, даже если данные в базе оставались неизменными.

- Скорее всего вы ответите, что будете организационными мерами это осуществлять. 50/50 что это удовлетворит ИБ.

- В случае, если ответ в п.1 ИБ не убедил – смотрите решения по контролю защищенности рабочих мест класса нашего комплекса САКУРА .

Даже если это не написано в техническом задании, либо описано кратко и мелкими буквами – это может вылиться в довольно объемные (неожиданные) работы.

Крайне желательно иметь хотя бы в минимальном наборе механизмы DevOps, проверки безопасности.

Часть 3. Работа внутри команды

Работая с заказчиком, у которого сильные требования по ИБ, следует помнить, что вы тоже попадаете под наблюдение. Инструктируйте всех, кто работает в вашей команде с заказчиком и проводите регулярные тренинги по информационной безопасности!

Всегда выясняйте и учитывайте требования и организационные меры по ИБ конкретного заказчика.

Предполагайте, что всё что вы говорите и делаете – известно!

Например, ваша работа на сервере может быть записана службой ИБ (видео действий пользователя, журналы выполненных действий и команд)

Контролируйте каналы передачи информации:

Сейчас необходимая информация легко достаётся, когда знаешь где брать.

Будучи руководителем проекта, либо руководителем компании, помните – в случае инцидента по ИБ за своего сотрудника придется отвечать. Поэтому работайте со своими сотрудниками, объясняя им азы безопасности. Это действительно важно, хотя кажется очевидным.

Утечки могут происходить в совершенно неожиданные моменты. Например, был у нас реальный случай, когда тортик на дне рождения в офисе был подан на распечатке бюджета одного из предприятий a86;

На что в первую очередь нужно обратить внимание при инструктаже персонала:

Протестировали одну проектную команду таким образом – им было разослано фальшивое письмо (содержание видно на картинке выше) с фишинговой ссылкой внутри. Типа ошиблись адресом a86;

Разослано было 275 таких писем.

С теми, кто ответил – дальше продолжалась живая коммуникация.

10 человек ввели логин и пароль.. .

И это в проекте, где присутствуют регулярные тренинги и инструктажи по информационной безопасности.

Если нет времени или квалификации проводить тренинги по ИБ самостоятельно – отправьте сотрудников на курсы. Есть платные, есть бесплатные. У нас неплохой уровень консалтинга по ИБ , например – обращайтесь, договоримся!

Поверьте, с каждым годом ситуация с ИБ будет становиться всё острее, а требования заказчиков – расти. И чем раньше вы начнете заниматься информационной безопасностью у себя и своих клиентов, тем лучше.

Длительность: 2 урока.

Формат: видеоуроки.

О программе: программа курса рассчитана на подготовку любого уровня и разделена на два видеоурока.

Первый урок:

- Разновидности утечек конфиденциальной информации и как с ними бороться пользователям глобальной сети;

- Как происходит идентификация пользователей в сети и способы защитить себя;

- Методы защиты от деанонимизации пользователя.

Второй урок:

- Протоколы безопасности Wi-Fi-сетей;

- Безопасность мобильных платформ;

- Программы для аудита приложений мобильных телефонов и аудита безопасности Wi-Fi-сети;

- Почему опасно использовать сторонние прокси-сервера и TOR-ноды;

- Безопасность IoT-устройств (Internet of the Things).

- Курс подходит для любого уровня подготовки;

- Прохождение не потребует много времени;

- Выдаётся сертификат;

- Бесплатный курс.

Об авторе: Мефодий Келевра — специалист по кибербезопасности с более чем 15-летним стажем работы, основатель TM Group Security, преподаватель в GeekBrains и OTUS, обладатель сертификатов:

- CEH | Certified Ethical Hacker;

- CDN | Certified Network defender;

- TPD | Tactical Perimeter Defense;

- SIPE | Стратегическая защита инфраструктуры предприятия.

Длительность курса: 11 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: курс представляет собой лекции в видеоформате, разделённые на шесть блоков. В каждом блоке ученику предстоит прослушать от восьми до двенадцати лекций, изучить один текстовый материал и решить один тест.

По мере изучения материалов пользователь познакомится с основными принципами защиты информации в сети, узнает о том, как работают организации защиты в государстве, а также научится защищать свою конфиденциальность в интернете сам.

- Максимально подробное раскрытие темы;

- Лёгкая подача материала простым языком.

- Чтобы полноценно усвоить знания, лучше иметь основные знания о компьютерных сетях — иначе некоторые принципы работы систем могут быть не понятны.

Длительность курса: 15 часов.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: программа курса разделена на девять недель обучения, во время каждой из которых слушателю предстоит прослушать от семи до девяти видео. В процессе обучения пользователь узнает об основных понятиях защиты информации в сети, как построены системы безопасности, а также узнает о методах контроля, которые применяются в этой сфере.

Также пользователь узнает о требованиях в безопасности в различных системах и как разрабатываются новые программы для этих целей.

- Информация излагает максимально простым языком;

- Будет полезно как новичкам, так и продвинутым пользователям сети.

- Длительность курса достаточно велика, не у всех есть столько свободного времени.

Длительность курса: 20 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: за четыре недели обучения вы:

- Узнаете и обсудите эволюцию безопасности, её развитие на фоне исторических событий;

- Поймёте, как происходит управление доступом в ключевых компаниях, таких как ЦРУ, и как они реагируют на различные происшествия.

- Узнаете об основных элементах безопасности в современности, таких как брандмауэр, антивирус, криптография.

А также узнаете о важности критического мышления для тех, кто хочет начать карьеру в области кибербезопасности.

- Один из самых подробных курсов на данную тематику в сети;

- На выполнение курса потребуется от двадцати часов.

Кто проводит: IBM — мировой лидер по трансформации бизнеса с помощью искусственного интеллекта.

Длительность курса: 20 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: курс даёт возможность изучить основы кибербезопасности.

Курс разделён на четыре недели.

- Первая неделя: узнаете о типичной охранной сигнализации и принципах её работы.

- Вторая неделя: принципы работы Триады ЦРУ, важность аутентификации и идентификации в сети, контроль доступа и его важность для защиты организаций от взлома. Вы узнаете о факторах риска, связанных с тем или иным видом защиты.

- Третья неделя: основы работы в трёх операционных системах — Windows, MacOS и Linux.

- Четвёртая неделя: погрузит вас в основы виртуальных облачных вычислений.

- В одном курсе можно получить широкие знания о кибербезопасности.

Кто проводит: IBM.

Длительность курса: 16 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: этот курс будет полезен тем, кто начинает свой путь в системном администрировании и хочет научиться использовать основные команды для администрирования пользовательских ПК или сервисов.

В уроках освещается важность правильного администрирования для избегания взломов и кибератак.

Вы узнаете всё о криптографии, шифровании и защите в сети.

- Профессиональные знания, которые можно использовать в дальнейшей работе по специальности;

- Сертификация.

- Сроки для прохождения всего курса — не у всех есть столько времени.

Кто проводит: IBM.

Длительность курса: 14 часов.

Формат: видеоуроки + текстовые материалы + тесты.

Сертификат: выдаётся (платно).

О программе: в данном курсе вы узнаете об основах безопасности в сети, о локальных сетях, TCP/IP, OSI и маршрутизации. Также узнаете, каким образом сетевое подключение может влиять на безопасность организаций.

Помимо этого, будет рассказано о базах данных и инструментах, с помощью которых можно бороться с кибератаками и улучшить безопасность фирмы.

- Знания, полученные на курсе, можно использовать при дальнейшей работе по специальности;

- Получение сертификата.

Кто проводит: IBM.

Длительность курса: 30 дней.

Формат: видеоуроки.

О программе: курс создан для введения в основы этического хакинга. Подойдёт для тех, кто хочет развиваться в области кибербезопасности. Вы узнаете:

- Ответы на популярные вопросы о хакерстве и тестировании на проникновение.

- Как пользоваться обретёнными навыками по безопасности в работе.

- Сможете обезопасить любую сеть от взломов и утечки данных.

Кто проводит: InSEC-Techs, образовательный проект в сфере IT-безопасности.

Длительность курса: 5 недель = 4-6 часов в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: в современном мире, когда интернет буквально повсюду, очень важно помнить о безопасности. Курс предлагает посмотреть на операционные системы и системы защиты глазами хакеров, чтобы таким способом увидеть все слабые места и научиться защищать себя и свою сеть от кибератак и взломов.

Данный курс является вводным и может быть полезен как новичкам, так и продвинутым пользователям.

Преподаватели:

- Avishai Wool — профессор Тель-Авивского университета

- Dan Gittik — лектор Тель-Авивского университета

Длительность курса: 7 недель = 4-6 часов в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: курс направлен на изучение всемирной паутины. Вы изучите технологии действия веб-сайтов, веб-серверов и веб-браузеров, получите информацию об уязвимых местах интернета и о том, как атаковать веб-сервера. И, конечно, как их следует защищать.

Далее курс поведает о вирусах, троянах, червях: как они распространяются, скрываются и как работают. Узнаете много интересных фактов о подпольной гонке вооружений между вирусными программами и антивирусными ПО.

Преподаватели:

- Avishai Wool — профессор Тель-Авивского университета

- Dan Gittik — лектор Тель-Авивского университета

Длительность курса: 8 недель = 3 часа в неделю.

Формат: видеоуроки.

Сертификат: выдаётся (платно).

О программе: курс простым языком расскажет слушателю, как правильно защищать свою личную жизнь в интернете и не позволять хакерам деанонимизировать вас по профилю в социальных сетях. Вы узнаете тонкости хакерского взлома и сможете защитить себя от кибератак, сможете распознать, на каких сайтах вероятность заразить компьютер вирусами высока.

После прохождения курса вы будете знать, что такое троянский вирус, сможете распознать вредоносное ПО и многое другое.

- Не требуется никаких знаний о кибербезопасности, пройти курс может абсолютный новичок

- Можно работать в своём темпе, столько часов в неделю, сколько вам удобно.

Преподаватель: Arosha K. Bandara. Инженер-программист с исследовательскими интересами в области разработки адаптивных систем, способных повысить информационную безопасность. Он также преподаёт сетевую безопасность в The Open University.

Основатель и главный редактор проекта. Специалист в области интернет-маркетинга (SEO-продвижения и копирайтинга, в частности). Работаю онлайн с 2018 года.

Читайте также:

webdonsk.ru

webdonsk.ru